如果您使用的是KMS默认实例中的用户主密钥,当密钥配额以及QPS不能满足业务要求时,可以购买KMS软件密钥管理实例或硬件密钥管理实例,并将密钥迁移到实例中。本文介绍如何迁移用户主密钥。

迁移前须知

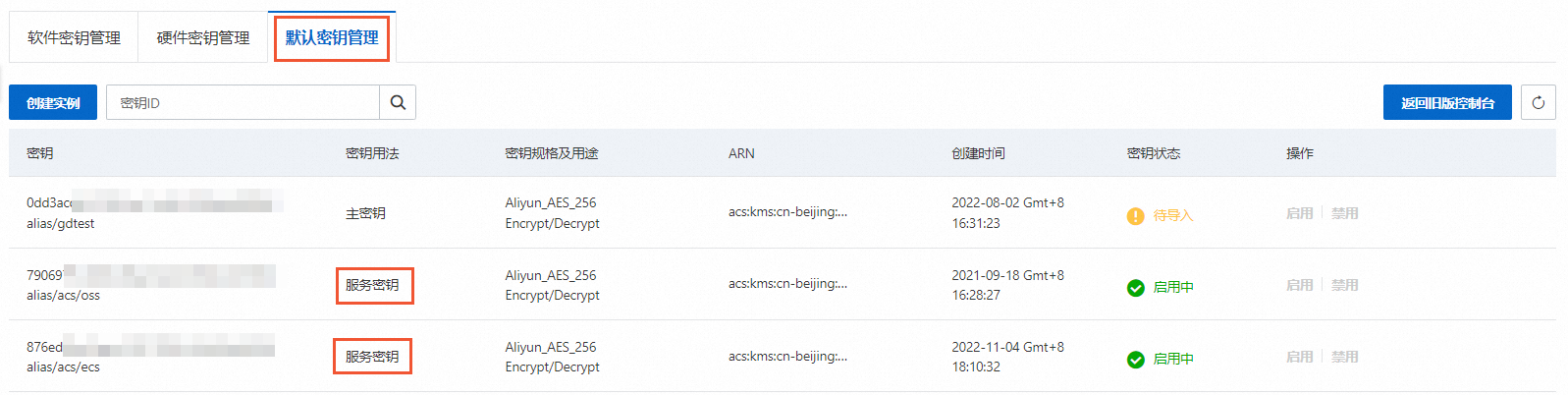

仅KMS默认实例中的用户主密钥(简称主密钥)需要迁移,服务密钥以及专属KMS实例中的主密钥不需要迁移。密钥在控制台的位置,请参见密钥在新旧控制台的位置。

主密钥迁移后,使用该密钥加密的数据,仍旧可以通过该密钥解密。

如果您不迁移主密钥,在旧版KMS中也可以继续使用,但您将无法提高密钥配额。

不支持迁移的场景:

自行导入密钥材料(即BYOK方式)的主密钥

开启了自动轮转的主密钥

重要如果您的密钥开启了自动轮转,但只有一个密钥版本,关闭自动轮转后支持迁移。

有多个密钥版本的主密钥

本文适用于应用部署在阿里云上,如果您的应用部署在阿里云外,请通过工单联系技术支持人员。

迁移前请您先了解KMS软件密钥管理实例以及硬件密钥管理实例支持的能力。详细信息,请参见产品选型。

迁移场景

场景一:使用主密钥(密钥材料由KMS生成)进行云产品服务端加密

判断密钥是否可以迁移。

登录旧版密钥管理控制台。

单击用户主密钥页面,在页面的上方单击用户主密钥迁移判断工具。

仔细阅读提示信息后单击确定,工具会给出是否可以迁移的判断结果。

购买KMS软件密钥管理实例或硬件密钥管理实例。

联系技术支持人员迁移密钥。

请通过工单联系技术支持人员,并提供如下信息:需要迁移的密钥ID、迁移时间窗口(建议在业务低峰期进行迁移)、目标KMS实例。

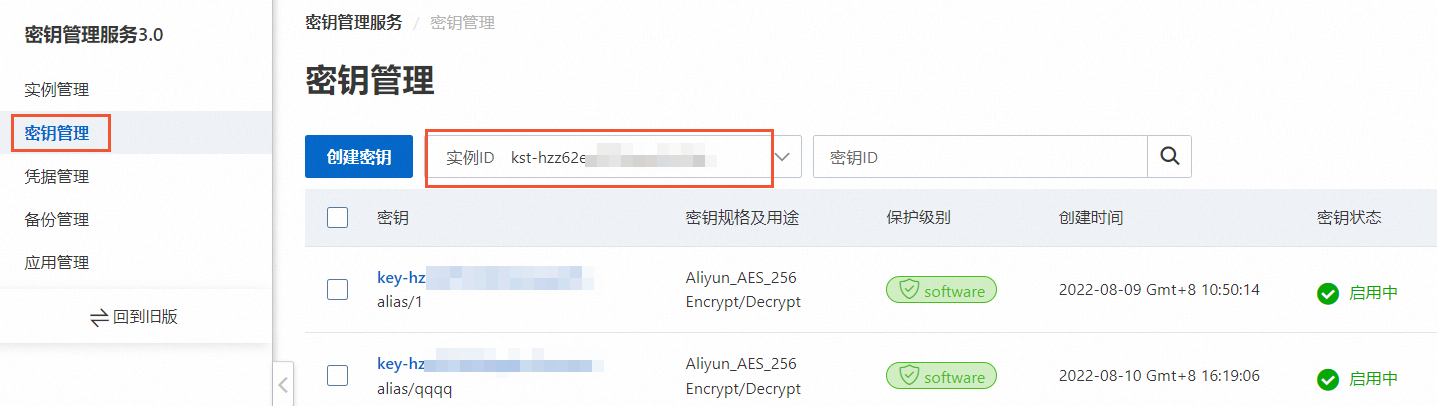

说明阿里云会在迁移时间窗口完成密钥迁移。迁移完成后,您可以登录新版密钥管理服务控制台,在密钥管理页面选择目标KMS实例,在密钥列表查看已经完成迁移的密钥。

场景二:使用主密钥(密钥材料由KMS生成)进行自建应用加密

判断密钥是否可以迁移。

登录旧版密钥管理控制台。

单击用户主密钥页面,在页面的上方单击用户主密钥迁移判断工具。

仔细阅读提示信息后单击确定,工具会给出是否可以迁移的判断结果。

判断业务应用是否可以迁移。

判断条件

说明

根据密码运算API判断是否支持迁移。

如果您的业务应用使用了ReEncrypt、ExportDataKey以及GenerateAndExportDataKey接口时,暂时无法迁移。

根据应用网络位置判断是否支持迁移。

应用与KMS实例在同一个VPC或不同VPC均支持迁移。

根据应用开发语言判断是否支持迁移。

目前提供Java、Go、Python三种语言类型的迁移SDK,以支持您将业务应用以较少的代码改动完成迁移。如果您的业务应用使用其他语言开发,暂不支持迁移,您可以通过工单联系技术支持人员反馈需求。

购买KMS软件密钥管理实例或硬件密钥管理实例。

联系技术支持人员迁移密钥。

请通过工单联系技术支持人员,并提供如下信息:需要迁移的密钥ID、迁移时间窗口(建议在业务低峰期进行迁移)、目标KMS实例。

说明阿里云会在迁移时间窗口完成密钥迁移。迁移完成后,您可以登录新版密钥管理服务控制台,在密钥管理页面选择目标KMS实例,在密钥列表查看已经完成迁移的密钥。

改造业务应用。

重要阿里云将在密钥迁移到KMS实例的1个月后关闭您之前使用的KMS网关入口,因此请务必在密钥迁移后的1个月内完成业务应用的改造。

创建应用接入点。具体操作,请参见创建应用接入点。

对应用进行改造,具体代码如下。

场景三:使用主密钥(密钥材料为自行导入)进行云产品服务端加密

自行导入密钥材料(即BYOK方式)的主密钥,不支持迁移。

场景四:使用主密钥(密钥材料为自行导入)进行自建应用加密

自行导入密钥材料(即BYOK方式)的主密钥,不支持迁移。

密钥在新旧控制台的位置

服务密钥

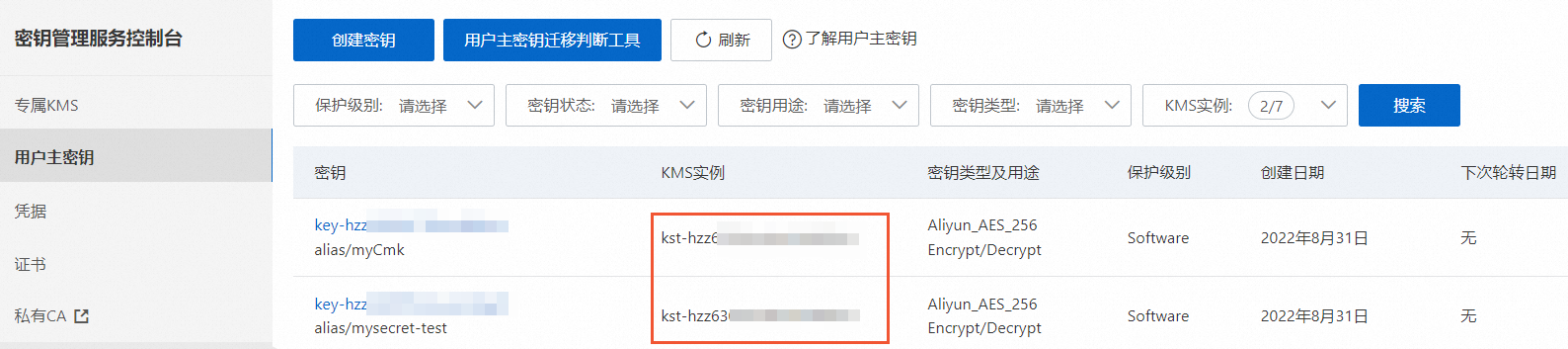

KMS默认实例中的主密钥

专属KMS实例中的主密钥

了解更多

以旧版控制台展示的资源为例,为您介绍哪些资源支持迁移,哪些资源不支持迁移。

旧版本控制台 | 说明 | 是否需要迁移 |

专属KMS | 您购买的专属KMS实例,实例详情中包含密钥和凭据。 在新版控制台,KMS软件密 钥管理实例即专属KMS基础版实例,KMS硬件密钥管理实例即专属KMS标准版实例。 | 无需迁移。 切换到新版控制台,实例管理页面的软件密钥管理页签、硬件密钥管理页面即可查看对应的实例。 |

用户主密钥 | 包含三部分:

|

|

凭据 | 该页面中的凭据为公测版,您可以继续使用并在旧版控制台管理该部分凭据。 说明 该页面不包含专属KMS实例中的凭据。 | 暂不支持迁移,您可以通过工单向技术支持人员反馈迁移需求。 如果您需要获得凭据全能力或者更健壮的凭据功能,建议您使用正式商业化版本,即购买KMS软件密钥管理实例或硬件密钥管理实例,在实例中创建并使用凭据。 |

证书 | 在2023年07月11日后已不再支持创建证书,已创建的证书不影响使用,请在旧版控制台继续管理证书。新版本KMS不支持该功能。 | 不支持迁移。 |

私有CA | 在2023年07月11日后已不再支持通过该引导链接购买私有CA证书。新版本KMS不支持该功能。 | 不支持迁移。 |

应用管理 | 页面中的应用接入点用于应用访问专属KMS实例,无需迁移。 | 无需迁移。 切换到新版控制台,即可应用管理页面查看应用接入点。 |