问题描述

业务接入DDoS高防后,用户访问业务时存在异常卡顿、延迟、访问不通等问题。

问题排查步骤

解决方案

如果业务紧急建议您先跳过DDoS高防,直接访问源站,优先保证业务正常运行,然后在参考以下步骤排查处理:

DDoS高防后端节点异常分析与处理

您需要根据DDoS高防后端节点的类型,选择对应的排查步骤。

源站类型 | 排查步骤 |

负载均衡SLB |

|

云服务器ECS |

|

非阿里云服务器 |

|

云防火墙、WAF等安全产品 | 同时部署DDoS高防、WAF、云防火墙时,业务流量走向为如下两种,请先排查是否已放行DDoS高防回源IP,然后再进行排查。

|

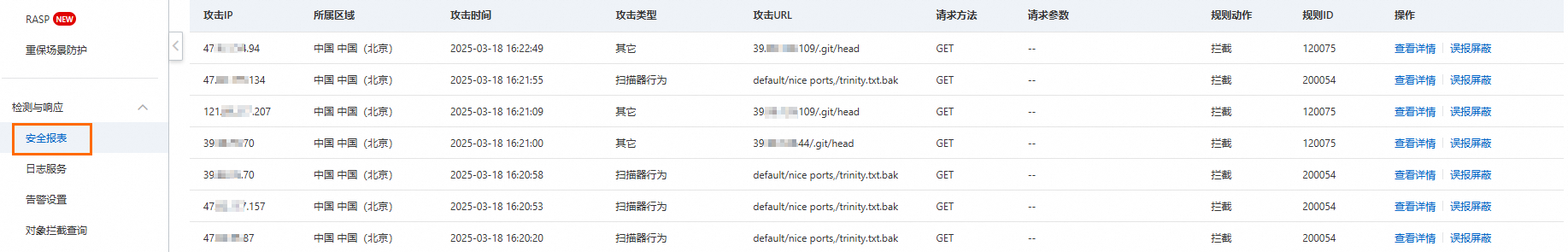

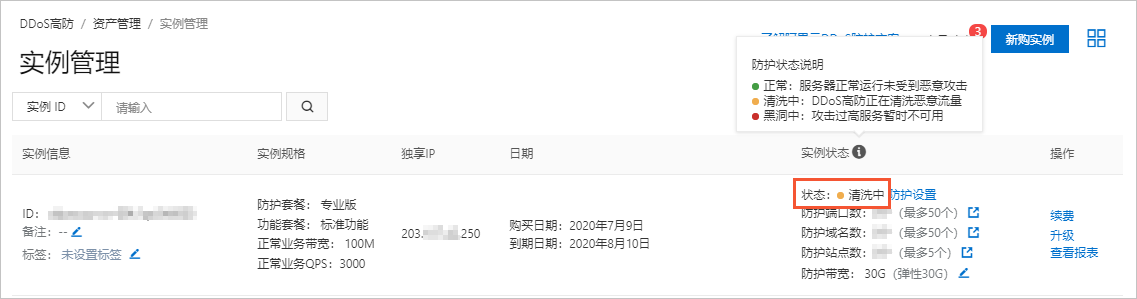

DDoS高防问题

您可以在DDoS高防控制台的实例管理页面查看高防实例的状态。如果是出现以下状态,请选择对应的方法处理:

清洗中

当网络流量超过清洗阈值时,阿里云会开始对攻击流量进行清洗,此时可能会导致卡顿或者延迟问题。

黑洞中

假如您的服务器遭受大流量攻击而进入黑洞,那么除阿里云内部和该服务器同地域的云产品仍然能够正常连通该服务器外,其他所有来自外部的流量都会被丢弃。

DDoS高防清洗事件分析与处理

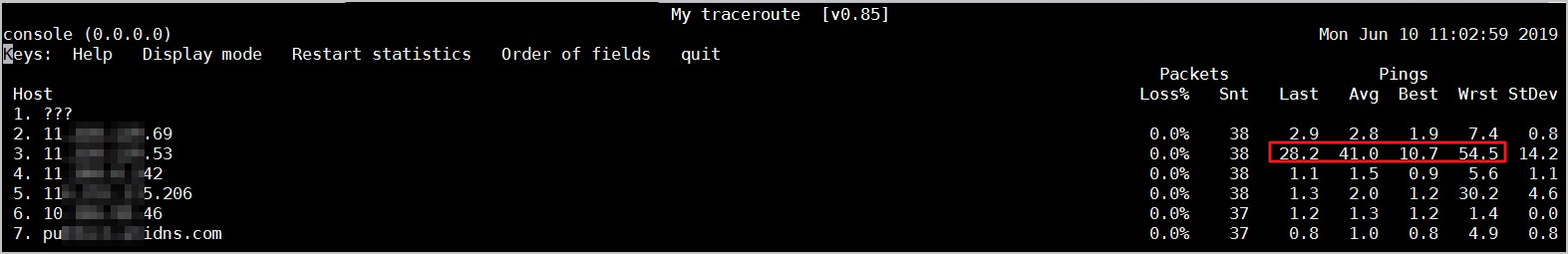

如下图所示,表示DDoS高防实例有清洗事件,问题可能是清洗事件引起。使用TCPing工具,分别对受攻击端口和未被攻击端口进行延迟和丢包的测试:

根据记录结果,对照下表定位并解决问题。

受攻击端口 有延时、丢包 | 未被攻击端口 有延时、丢包 | 问题分析处理 |

是 | 否 | 说明不是清洗策略的原因,清洗策略未导致误杀。 建议您查看后端服务器状态是否异常,确认后端服务器的抗攻击性能。若服务器抗攻击能力较弱,DDoS高防需要收紧防御策略。您可以根据以下参数,分析服务器抗攻击能力并调整DDoS高防的防御策略。

|

是 | 是 | 清洗策略导致出现问题。 |

否 | 否 | 说明不是清洗策略的原因,清洗策略正常。 |

否 | 是 | 一般不存在这种情况。 |

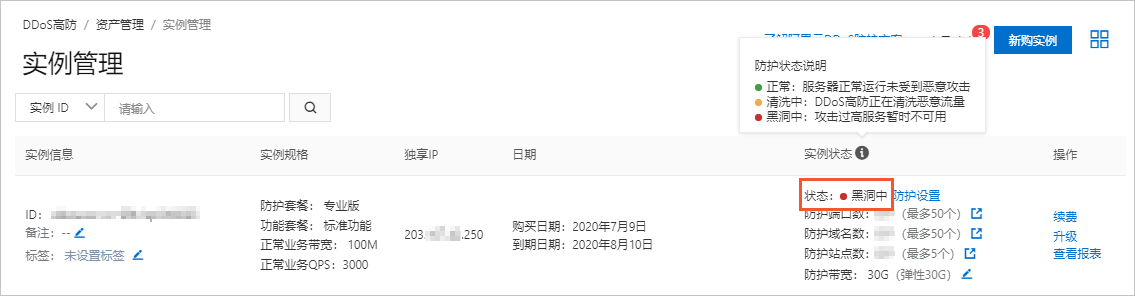

DDoS高防黑洞事件分析与处理

如下图所示,说明DDoS高防实例有黑洞事件。请确认进入黑洞的DDoS高防实例的IP,以及受影响的访问请求都经过该IP。

建议您使用DDoS高防的黑洞解封功能,解除黑洞状态。每个阿里云账号每天共拥有五次黑洞解封机会,具体操作请参见黑洞解封。

为避免解封后再次进入黑洞,建议您升级DDoS高防实例的防护能力。

更多信息

本小节主要介绍TCPing工具,TCPing工具使用TCP的方式去查看端口情况,可以检测出TCP延迟及连接情况。您可以单击下载TCPing工具。

Windows使用方法

将Windows版的TCPing工具拷贝至Windows系统上,打开命令行工具,进入TCPing工具所在目录,在命令行中运行

tcping [$Domain_Name] [$Port]。说明[$Domain_Name]为您需要检测的域名或IP地址。

[$Port]为需要检测的端口号。

系统显示类似如下。

Probing 192.168.XX.XX:80/tcp - Port is open - time=19.550ms Probing 140.XXX.XXX.8:80/tcp - Port is open - time=8.761ms Probing 192.168.XX.XX:80/tcp - Port is open - time=10.899ms Probing 192.168.XX.XX:80/tcp - Port is open - time=13.013ms Ping statistics for 192.168.XX.XX:80 4 probes sent. 4 successful, 0 failed. Approximate trip times in milli-seconds: Minimum = 8.761ms, Maximum = 19.550ms, Average = 13.056msLinux使用方法

上传Linux版的TCPing工具,依次执行以下命令,安装TCPing工具。

tar zxvf tcping-1.3.5.tar.gz cd tcping-1.3.5 make tcping.linux执行以下命令,进行检测。

for ((i=0; i<10; ++i)) ; do ./tcping www.example.com 80;done系统显示类似如下。

www.example.com port 80 open. www.example.com port 80 open. www.example.com port 80 open. www.example.com port 80 open. www.example.com port 80 open. www.example.com port 80 open. www.example.com port 80 open. www.example.com port 80 open. www.example.com port 80 open. www.example.com port 80 open.