DataWorks产品级权限控制和管理控制台权限控制都是通过阿里云RAM Policy实现,即为用户(RAM用户或Role)绑定某个权限策略,使其获得权限策略中定义的访问权限。本文为您详细介绍产品及控制台权限管控支持情况、主账号如何为用户授予DataWorks管控的相关权限策略。

产品级大范围权限管控:系统内置策略+自定义策略

DataWorks默认仅阿里云主账号拥有产品级管控权限,如果您需要某个RAM用户代为管理时,可为RAM用户授予以下系统权限策略,RAM用户就会拥有阿里云主账号的所有操作权限。

权限类别 | 管控范围 | 权限名称 | 描述 | 操作参考文档 |

允许RAM用户执行的操作(系统策略) | 管理DataWorks服务的权限 | AliyunDataWorksFullAccess | 设置该权限后,RAM用户将拥有DataWorks较大的权限,可代理主账号管理产品相关内部功能(不包括购买相关功能)。 | 给RAM用户授权的操作步骤请参见为RAM用户授权。 |

购买资源的权限 | AliyunBSSOrderAccess | 授权后,RAM用户可在费用中心(BSS)查看、支付及取消订单。 授予该权限后,RAM用户可以在管理控制台进行购买资源与续费服务等操作。 | ||

禁止RAM用户执行的操作(自定义策略) | 禁止RAM用户操作DataWorks(细粒度) | 自定义 | 禁止某用户进入管理控制台、进入DataWorks各模块界面、调用OpenAPI。 | 先参考产品级管控权限策略定义权限策略内容。然后给RAM用户绑定自定义的权限策略进行授权操作,操作步骤请参见下文的创建自定义策略(可选)。 |

禁止RAM用户调用OpenAPI(细粒度) | DataWorks中默认具有DataWorks某模块权限的用户可调用相应模块对应的OpenAPI。如果您需要禁止某用户调用所有OpenAPI,则可授予用户该权限。 | |||

禁止RAM用户进入DataWorks的各模块界面(细粒度) | DataWorks中默认阿里云主账号下所有RAM用户均为DataWorks的租户成员,允许访问全局模块,并且可访问已加入工作空间的空间模块。 您可根据需要禁止某用户进入DataWorks的所有模块界面。 |

控制台细分权限管控:自定义策略

DataWorks支持对以下实体对象的相关操作实现细粒度权限控制:

对象 | 相关操作 | 操作参考文档 |

工作空间 |

| 进行管控台细分权限的授权时,您需要首先参考控制台实体对象级权限管控策略来自定义权限策略,然后给RAM用户绑定自定义的权限策略进行授权操作,操作步骤请参见下文的为RAM用户授权。 |

资源组 |

| |

报警信息 |

|

为RAM用户授权

使用阿里云账号(主账号)或RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在用户页面,单击目标RAM用户操作列的添加权限。

在添加权限面板,为RAM用户添加权限。

支持授权系统策略与自定义策略,授予自定义策略的时候,您需要先创建自定义策略后才可以在此处为RAM用户授权。可授权的系统策略和自定义策略请参见产品级大范围权限管控:系统内置策略+自定义策略。

说明参数配置详情请参见为RAM用户授权。

创建自定义策略(可选)

如果您希望通过细分的RAM Policy来做细粒度的权限管控,您需要根据实际需要先完成创新权限策略,如果您使用内置策略进行大范围的授权则无需进行此步骤。

您可使用阿里云主账号在访问控制新建自定义权限策略,操作详情请参见创建自定义权限策略。

自定义产品级管控权限策略,可根据产品级管控权限策略定义权限策略内容。

自定义控制台实体对象级权限策略,可根据下文说明进行配置:

策略配置项

说明

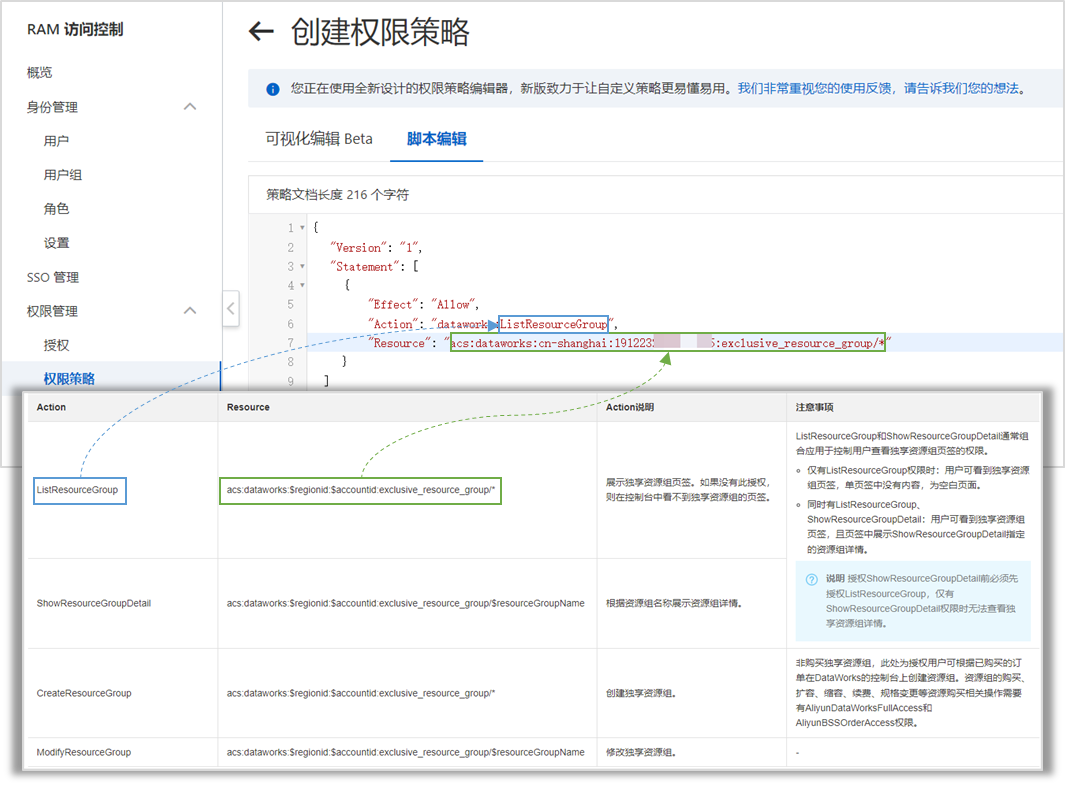

Action

根据控制台实体对象级权限管控策略内容中对应管控项的Action配置自定义策略中的Action。配置格式如上图所示。

Resource

根据控制台实体对象级权限管控策略内容中对应管控项的Resource配置自定义策略中的Resource。配置格式如上图所示。

说明Resource说明:

实际自定义策略时,您需要将下表中Resource中占位符

$表示的内容替换为真实ID值。例如,$regionid需要替换为真实的地域ID值、$accountid需要替换为阿里云主账号的UID。*为通配符,实际使用时您可以替换为具体的参数值,用来做进一步权限管控范围的细化。例如,将workspace/*替换为workspace/workspaceid则表明权限策略生效的范围为指定的这个工作空间内。