ESA提供SSL/TLS協議配置,為您的網路流量加密以防止資料被盜和其他篡改。

基本概念

SSL/TLS協議及認證

SSL(Secure Sockets Layer)是一種位於TCP/IP協議與應用程式層協議之間的安全性通訊協定,用於驗證伺服器身份和加密通訊資料。其標準化版本由IETF命名為TLS(Transport Layer Security),二者通常統稱為SSL/TLS。

SSL/TLS認證是由權威機構(CA)簽發的數位憑證,用於網站的身分識別驗證和資料加密,確保資訊傳輸的機密性和完整性。

HTTPS是HTTP協議的安全擴充,通過SSL/TLS認證實現加密傳輸,保障網站身分識別驗證和資料安全。

使用HTTPS加密的必要性

安全性提升:HTTPS加密傳輸有效防止竊聽、篡改和劫持風險,保護使用者的敏感資訊(如Session ID和Cookie)免遭泄露。

使用者體驗最佳化:使用HTTP協議進行通訊時,除了安全隱患外,終端裝置會強制顯示“不安全”警告標識,顯著降低使用者對網站的信任度;採用HTTPS可避免此類問題。

搜尋引擎最佳化:主流搜尋引擎優先推薦HTTPS網站,使用HTTPS有助於提高搜尋排名。

全鏈路HTTPS加密

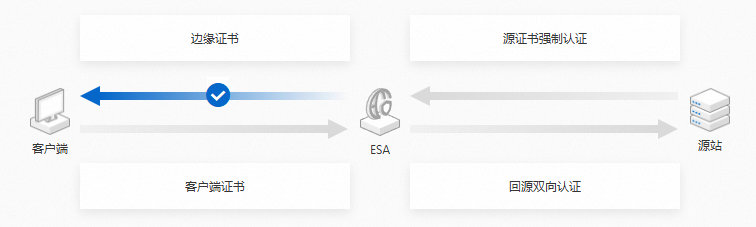

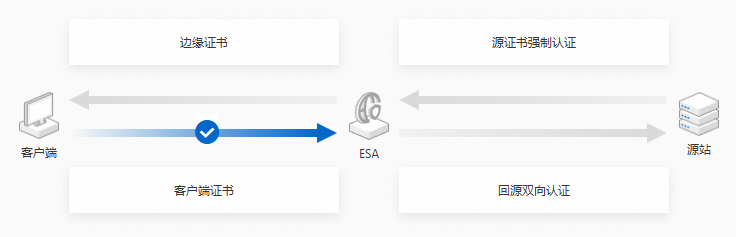

SSL/TLS配置可以分為兩部分:接入鏈路和回源鏈路。

接入鏈路

回源鏈路

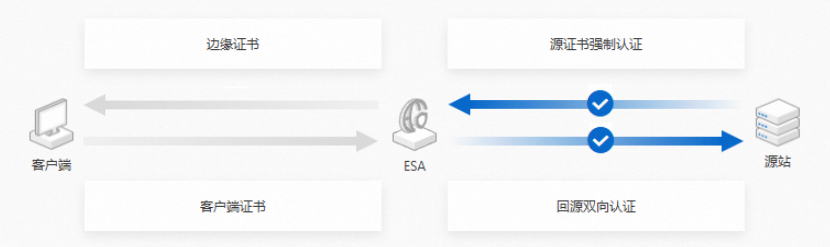

回源鏈路為來源站點與ESA節點間的加密鏈路,可配置回源協議和連接埠、來源站點認證校正以及回源雙向校正。

回源協議和連接埠:配置回源協議(HTTP/HTTPS)以及對應的連接埠。

來源站點認證校正:開啟來源站點認證校正後,ESA將校正認證有效性(如是否到期、CA驗證是否通過等),並斷開無效串連。

回源雙向校正:開啟回源雙向校正後,ESA將發送自己的認證至來源站點,用於來源站點校正ESA身份。

回源鏈路加密流程如下圖所示:

功能介紹

功能 | 功能描述 | |

邊緣認證 | 通過在網站的權威DNS配置一條CNAME記錄,您可以將免費認證申請時所需要的DCV校正託管至ESA,讓其自動完成免費認證的簽發和續簽。 | |

您可以通過配置強制跳轉HTTPS功能,將用戶端到邊緣安全加速 ESA節點的請求強制重新導向為更安全的HTTPS請求。 | ||

當用戶端對邊緣安全加速 ESA節點發起HTTPS請求時,節點會響應請求並觸發TLS握手流程,用戶端與節點將共同商定一套相容的加密套件和協議版本,以確保雙向資料轉送的安全性。您可根據業務需要調整TLS加密套件和協議版本。 | ||

OCSP Stapling功能可實現邊緣安全加速 ESA預先緩衝線上認證驗證結果並下發給用戶端,無需用戶端直接向CA網站查詢認證狀態,從而減少認證驗證時間,提升使用者訪問速度。 | ||

開啟隨機加密配置後,瀏覽器將可以通過加密的TLS鏈路訪問HTTP連結,從而為尚未全量遷移至HTTPS的網站提供一定的安全能力。 | ||

通過開啟HSTS(HTTP Strict Transport Security)功能,您可以強制用戶端(例如:瀏覽器)使用HTTPS與邊緣安全加速 ESA節點建立串連,提高安全性。 | ||

用戶端認證 | 您可以直接使用ESA提供的CA建立用戶端認證,然後將產生的用戶端認證部署在您的移動端應用程式上,我們會為每個賬戶產生一個唯一的CA,所有由ESA簽發的用戶端認證都將被節點預設為可信。 | |

通過將用戶端認證與特定網域名稱綁定,可以實現雙向認證(mTLS),確保只有持有正確、有效用戶端認證的使用者才能訪問特定服務或資源。 | ||

您可以通過配置WAF規則,對用戶端認證認證失敗的請求進行攔截。 | ||

來源站點認證 | 配置回源協議和連接埠後,ESA節點將根據指定的協議請求資源。 | |

當回源使用HTTPS協議時,ESA預設不會對來源站點返回的認證進行校正。但在部分安全性要求較高的情境,為了防止回源的流量被惡意劫持,我們需要開啟來源站點認證校正功能。該功能開啟後,ESA將會對來源站點返回認證的到期時間、網域名稱匹配、根校正是否通過等資訊進行檢查,校正失敗將會造成回源握手失敗,從而向用戶端返回502狀態代碼。 | ||

mTLS(雙向認證校正)是TLS協議的擴充,mTLS要求用戶端和伺服器互相驗證身份,確保互動雙方真實可靠。 |

不同套餐的支援情況

功能分類 | 詳細功能項 | Entrance(0 USD/月) | Pro(15 USD/月) | Premium(249 USD/月) | Enterprise(聯絡我們定製) |

10張 | 50張 | 70張 | 100張 | ||

10張 | 20張 | 50張 | |||

5張 | 10張 | 20張 | 50張 | ||

認證可用性檢測 | |||||