問題現象

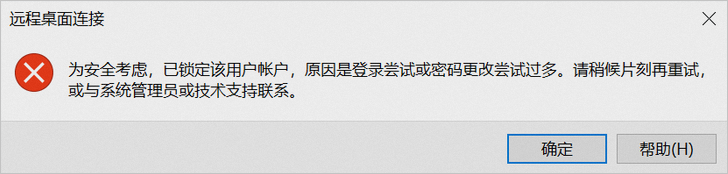

使用遠端桌面、Workbench或者Windows APP等工具遠程登入Windows執行個體時,提示“為安全考慮,鎖定該使用者帳戶,原因是登入嘗試或密碼更改嘗試過多”或類似錯誤。

遠端桌面

Workbench

Windows APP

問題原因

由於密碼輸入錯誤次數過多,系統為防範暴力破解觸發內建的安全機制,自動鎖定了帳戶。

多次錯誤密碼嘗試:在登入時頻繁輸入錯誤密碼,達到帳戶鎖定閾值。

潛在的暴力破解攻擊:連接埠暴露,存在外部暴力破解攻擊,請立即審查。

操作步驟

步驟一:隔離執行個體,阻止RDP訪問

立即阻止所有外部登入嘗試,防止在解鎖期間遭受持續攻擊。

訪問ECS控制台-執行個體。在頁面左側頂部,選擇目標資源所在的資源群組和地區。

單擊目標執行個體ID進入執行個體詳情頁。

選擇頁簽,單擊安全性群組ID,進入安全性群組詳情頁。

禁用RDP服務連接埠相關的安全性群組設定。

刪除所有允許訪問RDP連接埠(預設為

3389)的入方向規則,或將其授權策略修改為拒絕。重要建議在修改前記錄原有安全性群組設定,以便後續恢複。

步驟二:通過VNC登入以解鎖帳戶

使用VNC成功登入一次執行個體,會自動解除帳戶的鎖定狀態。

在目標執行個體詳情頁中,單擊,選擇通過VNC遠端連線中的立即登入。

登入Windows系統。

進入VNC介面後,單擊左上方的,解除系統鎖屏。

選擇使用者帳戶(預設為Administrator),並輸入執行個體登入密碼後,進入Windows系統。

如果未設定或忘記密碼,可在執行個體詳情頁的全部操作中 重設執行個體登入密碼。

步驟三:恢複RDP訪問

僅允許可信IP進行RDP訪問。若本機IP地址不固定,推薦使用Workbench終端或能一鍵配置安全性群組的阿里雲用戶端串連ECS,以避免頻繁手動修改安全性群組規則。

規劃可串連執行個體的主機IP地址或位址區段。

在瀏覽器中訪問

https://cip.cc可擷取本機公網IP地址,用於後續安全性群組配置。手動修改安全性群組規則。

在目標安全性群組詳情頁的入方向頁簽下,單擊手動添加,僅允許特定的公網地址或位址區段通過RDP服務串連執行個體。

授權策略

優先順序

協議類型

訪問目的(本執行個體)

訪問來源

允許

1

自訂TCP

RDP (3389)

預設連接埠為3389。若已修改,請根據實際情況調整。

配置為規劃的公網地址或位址區段。

重要嚴禁設定為

0.0.0.0/0。完全開放RDP連接埠會使執行個體暴露於互連網,極易遭受暴力破解攻擊,可能導致帳戶反覆被鎖定。

步驟四:(驗證)使用RDP用戶端串連執行個體

使用遠端桌面用戶端串連執行個體,確認可以正常登入。