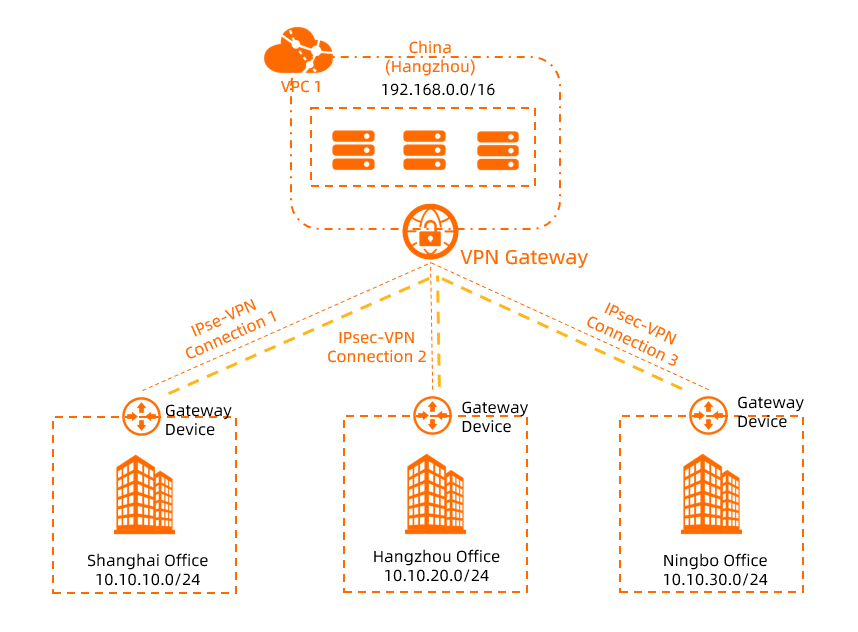

VPN Gateway のハブ機能により、大規模企業は複数のオフィスを相互接続し、仮想プライベートクラウド (VPC) に接続できます。このトピックでは、VPN Gateway のハブ機能を使用して複数のオフィスを相互接続し、VPC に接続する方法について説明します。

ハブ機能の概要

VPN ゲートウェイを作成すると、ハブ機能は自動的に有効になります。各オフィスのカスタマーゲートウェイと、各オフィスからクラウドへの IPsec 接続を構成するだけで済みます。このようにして、オフィスは相互に、そして VPC と通信できます。

デフォルトでは、各 VPN ゲートウェイに最大 10 の IPsec 接続を確立できます。異なるリージョンにある 10 のオフィスを各 VPN ゲートウェイに接続できます。

クォータを増やすには、次のいずれかの方法を使用できます。

[クォータ管理] ページに移動し、クォータの増加をリクエストします。詳細については、「VPN Gateway クォータの管理」トピックの クォータの増加 セクションをご参照ください。

[クォータセンター] コンソールに移動し、クォータの増加をリクエストします。詳細については、「VPN Gateway クォータの管理」トピックの クォータの増加 セクションをご参照ください。

シナリオ例

このトピックでは、上記のシナリオを例として使用します。ある大企業は、上海、杭州、寧波にオフィスを構えています。この企業は、中国 (杭州) リージョンに VPC1 という名前の VPC をデプロイしています。サービスは VPC1 の Elastic Compute Service (ECS) インスタンスにデプロイされています。オフィスは相互に、または VPC1 と通信できません。事業開発のため、企業は VPN Gateway のハブ機能を使用してオフィスを VPC1 に接続したいと考えています。

前提条件

オフィスにあるオンプレミスゲートウェイデバイスのパブリック IP アドレスが取得されています。

VPC1 は中国 (杭州) リージョンに作成されています。サービスは VPC1 の ECS インスタンスにデプロイされています。詳細については、「IPv4 VPC を作成する」をご参照ください。

次の表は、この例における VPC1 と各オフィスの CIDR ブロックを示しています。

説明ビジネス要件に基づいて CIDR ブロックを計画できます。CIDR ブロックが互いに重複していないことを確認してください。

サイト

VPC1

上海オフィス

杭州オフィス

寧波オフィス

接続される CIDR ブロック

192.168.0.0/16

10.10.10.0/24

10.10.20.0/24

10.10.30.0/24

ECS インスタンスの IP アドレス

192.168.20.121

N/A

N/A

N/A

オンプレミスゲートウェイデバイスのパブリック IP アドレス

N/A

1.XX.XX.1

2.XX.XX.2

3.XX.XX.3

VPC1 の ECS インスタンスに適用されるセキュリティグループルールと、各オフィスに適用されるアクセス制御ルールを認識しています。セキュリティグループルールとアクセス制御ルールにより、オフィスは相互に、そして VPC1 と通信できます。詳細については、「セキュリティグループルールを表示する」および「セキュリティグループルールを追加する」をご参照ください。

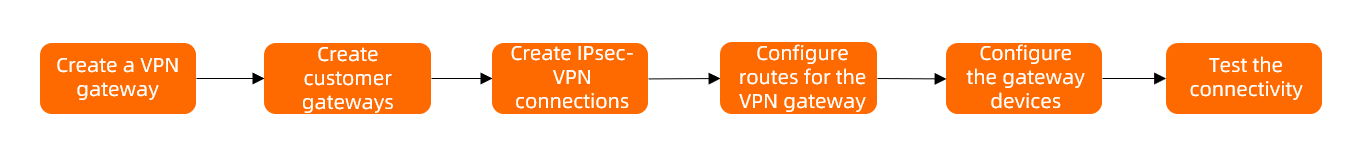

手順

手順 1: VPN ゲートウェイを作成する

VPC1 が属するリージョンに VPN ゲートウェイを作成します。上海オフィス、杭州オフィス、寧波オフィスは、VPN ゲートウェイを使用して相互に、そして VPC1 と通信します。

VPN Gateway コンソール にログインします。

上部のナビゲーションバーで、VPN ゲートウェイを作成するリージョンを選択します。

この例では、[中国 (杭州)] リージョンが選択されています。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、次のパラメータを構成し、[今すぐ購入] をクリックして、支払いを完了します。

パラメータ

説明

[名前]

VPN ゲートウェイの名前を入力します。この例では、VPN Gateway 1 と入力します。

[リージョン]

VPN ゲートウェイをデプロイするリージョンを選択します。この例では、[中国 (杭州)] リージョンが選択されています。

[ゲートウェイタイプ]

VPN ゲートウェイタイプを選択します。この例では、[標準] が選択されています。

[ネットワークタイプ]

VPN ゲートウェイのネットワークタイプを選択します。この例では、[パブリック] が選択されています。

[トンネル]

サポートされているトンネルモードが自動的に表示されます。

[VPC]

VPN ゲートウェイを関連付ける VPC を選択します。この例では、VPC 1 が選択されています。

[VSwitch]

選択した VPC から VSwitch を選択します。

シングルトンネルを選択した場合は、1 つの VSwitch のみ指定する必要があります。

デュアルトンネルを選択した場合は、2 つの VSwitch を指定する必要があります。

IPsec 機能が有効になると、システムは 2 つの VSwitch のそれぞれに、IPsec 接続を介して VPC と通信するためのインターフェースとして、Elastic Network Interface (ENI) を作成します。各 ENI は、VSwitch 内の 1 つの IP アドレスを占有します。

説明システムはデフォルトで VSwitch を選択します。デフォルトの VSwitch を変更または使用できます。

VPN ゲートウェイの作成後、VPN ゲートウェイに関連付けられた VSwitch を変更することはできません。VPN ゲートウェイの詳細ページで、VPN ゲートウェイに関連付けられた VSwitch、VSwitch が属するゾーン、VSwitch 内の ENI を表示できます。

[VSwitch 2]

選択した VPC から別の VSwitch を選択します。

シングルトンネルを選択した場合は、このパラメータは無視してください。

[最大帯域幅]

VPN ゲートウェイの最大帯域幅値を指定します。単位: Mbit/s。

[トラフィック]

VPN ゲートウェイの課金方法を選択します。デフォルト値: [データ転送ごとの支払い]。

詳細については、「請求の概要」をご参照ください。

[IPsec-VPN]

IPsec-VPN を有効にするかどうかを指定します。この例では、[有効] が選択されています。

[SSL-VPN]

SSL-VPN を有効にするかどうかを指定します。この例では、[無効] が選択されています。

[期間]

課金サイクルを選択します。デフォルト値: [時間ごと]。

[サービスロール]

[サービスロールの作成] をクリックします。その後、システムは自動的にサービスロール AliyunServiceRoleForVpn を作成します。

VPN ゲートウェイは、このロールを担って他のクラウドリソースにアクセスします。詳細については、「AliyunServiceRoleForVpn」をご参照ください。

[作成済み] と表示されている場合は、サービスロールが作成済みであり、再度作成する必要がないことを示します。

パラメータの詳細については、「VPN ゲートウェイを作成する」をご参照ください。

[VPN ゲートウェイ] ページに戻り、VPN ゲートウェイを表示します。

VPN ゲートウェイを作成すると、準備中 状態になります。1 ~ 5 分後、VPN ゲートウェイは 正常 状態に変わります。VPN ゲートウェイが 正常 状態に変わると、VPN ゲートウェイは使用できる状態になります。

手順 2: 各オフィスにカスタマーゲートウェイを作成する

オフィスが VPN ゲートウェイを使用して相互に通信できるようにするには、各オフィスにカスタマーゲートウェイを作成する必要があります。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

説明カスタマーゲートウェイと接続される VPN ゲートウェイは、同じリージョンにデプロイする必要があります。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメータを構成し、[OK] をクリックします。

各オフィスにカスタマーゲートウェイを作成する必要があります。詳細については、次の表をご参照ください。

パラメータ

説明

上海オフィス

杭州オフィス

寧波オフィス

[名前]

カスタマーゲートウェイの名前を入力します。

Shanghai-customer1

Hangzhou-customer2

Ningbo-customer3

[IP アドレス]

カスタマーゲートウェイのパブリック IP アドレスを入力します。

この例では、1.XX.XX.1 と入力します。これは、上海オフィスにあるオンプレミスゲートウェイデバイスのパブリック IP アドレスです。

この例では、2.XX.XX.2 と入力します。これは、杭州オフィスにあるオンプレミスゲートウェイデバイスのパブリック IP アドレスです。

この例では、3.XX.XX.3 と入力します。これは、寧波オフィスにあるオンプレミスゲートウェイデバイスのパブリック IP アドレスです。

パラメータの詳細については、「カスタマーゲートウェイを作成する」をご参照ください。

手順 3: 各オフィスに IPsec 接続を作成する

各オフィスに IPsec 接続を作成して、オフィスを Alibaba Cloud に接続します。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN ゲートウェイのバインド] をクリックします。

[IPsec 接続 (VPN) の作成] ページで、パラメータを構成し、[OK] をクリックします。

次の表は、各オフィスの IPsec 接続の構成を示しています。

パラメータ

説明

上海オフィス

杭州オフィス

寧波オフィス

[名前]

IPsec 接続の名前を入力します。

IPsec 接続 1

IPsec 接続 2

IPsec 接続 3

[リージョン]

IPsec 接続に関連付ける VPN ゲートウェイがデプロイされているリージョンを選択します。

[中国 (杭州)]

[VPN ゲートウェイのバインド]

作成した VPN ゲートウェイを選択します。

VPN Gateway 1

[カスタマーゲートウェイ]

作成したカスタマーゲートウェイを選択します。

Shanghai-customer1

Hangzhou-customer2

Ningbo-customer3

ルーティングモード

ルーティングモードを選択します。

[宛先ルーティングモード]

[宛先ルーティングモード]

[保護されたデータフロー]

[ローカルネットワーク]

オフィスに接続する CIDR ブロックを入力します。CIDR ブロックはフェーズ 2 ネゴシエーションで使用されます。

N/A

N/A

192.168.0.0/16

[リモートネットワーク]

VPC に接続する CIDR ブロックを入力します。この CIDR ブロックはフェーズ 2 ネゴシエーションで使用されます。

10.10.30.0/24

[すぐに有効]

接続ネゴシエーションをすぐに開始するかどうかを指定します。

[はい]: 構成が完了した後、ネゴシエーションを開始します。

[いいえ]: インバウンドトラフィックが検出されたときにネゴシエーションを開始します。

[はい]

[はい]

[はい]

[事前共有鍵]

事前共有鍵を入力します。

値を入力しない場合、システムはランダムな 16 ビットの文字列を事前共有鍵として生成します。

重要オンプレミスデバイスと IPsec 接続で同じ事前共有鍵を使用していることを確認してください。

fddsFF123****

TTTddd321****

PPPttt456****

[暗号化構成]

IKE、IPsec、DPD、および NAT 越え機能を構成します。

この例では、IKEv1 が使用され、その他のパラメータはデフォルト値を使用します。

この例では、IKEv1 が使用され、その他のパラメータはデフォルト値を使用します。

この例では、IKEv1 が使用され、その他のパラメータはデフォルト値を使用します。

その他のパラメータにはデフォルト設定を使用します。詳細については、「シングルトンネルモードで IPsec 接続を作成および管理する」をご参照ください。

後で VPN ゲートウェイルートを構成するために、表示されるダイアログボックスの [キャンセル] をクリックします。

手順 4: VPN ゲートウェイのルートを構成する

IPsec 接続を作成した後、上海オフィスと杭州オフィスの CIDR ブロックを VPN ゲートウェイの宛先ベースルートテーブルに追加し、上海、杭州、寧波オフィスの CIDR ブロックを VPC1 にアドバタイズする必要があります。

寧波オフィスに作成した IPsec 接続のルーティングモードは、[保護されたデータフロー] に設定されています。IPsec 接続が作成されると、システムは自動的にローカルルートとピアルートを VPN ゲートウェイのポリシーベースルートテーブルに追加します。したがって、ポリシーベースルートテーブルで寧波オフィスの CIDR ブロックを VPC1 にアドバタイズするだけで済みます。ルートを追加する必要はありません。

左側のナビゲーションウィンドウで、 を選択します。

トップメニューバーで、VPN ゲートウェイのリージョンを選択します。

VPN Gateway ページで、管理する VPN ゲートウェイを見つけ、その ID をクリックします。

VPN ゲートウェイの [宛先ベースルートテーブル] タブで、上海オフィスと杭州オフィスの CIDR ブロックを追加およびアドバタイズします。

宛先ベースルーティング タブで、[ルートエントリの追加] をクリックします。

[ルートエントリの追加] パネルで、次のパラメータを構成し、[OK] をクリックします。

パラメータ

説明

ルート 1

ルート 2

[宛先 CIDR ブロック]

接続する宛先 CIDR ブロックを入力します。

上海オフィスのプライベート CIDR ブロックである 10.10.10.0/24 を入力します。

杭州オフィスのプライベート CIDR ブロックである 10.10.20.0/24 を入力します。

[ネクストホップタイプ]

ネクストホップタイプを選択します。

[IPsec 接続] を選択します。

[IPsec 接続] を選択します。

[ネクストホップ]

ネクストホップを選択します。

この例では、IPsec 接続 1 が選択されています。

この例では、IPsec 接続 2 が選択されています。

[VPC にアドバタイズ]

VPN ゲートウェイに関連付けられている VPC である VPC1 のルートテーブルにルートをアドバタイズするかどうかを指定します。

[はい]

[はい]

[重み]

ルートの重みを選択します。有効な値:

[100]: ルートに高い優先度を指定します。

[0]: ルートに低い優先度を指定します。

この例では、デフォルト値の [100] が使用されています。

この例では、デフォルト値の [100] が使用されています。

詳細については、「宛先ベースルートを追加する」をご参照ください。

VPN ゲートウェイの [ポリシーベースルートテーブル] タブで、寧波オフィスの CIDR ブロックをアドバタイズします。

[ポリシーベースルートテーブル] タブで、[宛先 CIDR ブロック] が寧波オフィスの CIDR ブロックであるルートを見つけ、アドバタイズ[アクション] 列の をクリックします。

[ルートのアドバタイズ] メッセージで、[OK] をクリックします。

手順 5: オンプレミスゲートウェイデバイスを構成する

VPN ゲートウェイを構成した後、各オフィスのオンプレミスゲートウェイデバイスを構成する必要があります。IPsec 接続 ページでオンプレミスゲートウェイデバイスの構成をダウンロードし、構成をオンプレミスゲートウェイデバイスに追加する必要があります。このようにして、オフィスは相互に、そして VPC1 と通信できます。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、管理する IPsec-VPN 接続を見つけ、[ピア設定の生成] を [アクション] 列でクリックします。

IPsec 接続 1、IPsec 接続 2、および IPsec 接続 3 のピア構成をダウンロードします。

構成をオンプレミスゲートウェイデバイスにロードします。詳細については、「オンプレミスゲートウェイデバイスを構成する」をご参照ください。

IPsec 接続 1 からダウンロードした構成を上海オフィスのオンプレミスゲートウェイデバイスに追加します。

IPsec 接続 2 からダウンロードした構成を杭州オフィスのオンプレミスゲートウェイデバイスに追加します。

IPsec 接続 3 からダウンロードした構成を寧波オフィスのオンプレミスゲートウェイデバイスに追加します。

手順 6: ネットワーク接続をテストする

上記の構成が完了すると、上海オフィス、杭州オフィス、寧波オフィス、および VPC1 は相互に通信できます。ネットワーク接続のテスト方法については、以下の内容をご参照ください。

オフィスと VPC1 間のネットワーク接続をテストします。

VPC1 にデプロイされている ECS インスタンスにログインします。

ECS インスタンスへのログイン方法の詳細については、「ECS インスタンスへの接続に使用される方法」をご参照ください。

ping コマンドを実行して、上海オフィス、杭州オフィス、寧波オフィスの各クライアントに ping を実行します。

ping <the IP address of a client>オフィスからエコー応答パケットを受信できる場合、オフィスは VPC1 と通信できます。

オフィス間のネットワーク接続をテストします。

上海オフィスのクライアントで CLI を開きます。

ping コマンドを実行して、杭州オフィスと寧波オフィスの各クライアントに ping を実行します。

ping <the IP address of a client>オフィスからエコー応答パケットを受信できる場合、上海オフィスは杭州オフィスと寧波オフィスと通信できます。

杭州オフィスのクライアントで CLI を開きます。

ping コマンドを実行して、寧波オフィスのクライアントに ping を実行します。

ping <the IP address of a client>寧波オフィスからエコー応答パケットを受信できる場合、杭州オフィスは寧波オフィスと通信できます。