SSL-VPN 二要素認証では、SSL 接続が作成される前に、クライアントが SSL クライアント証明書と IDaaS のユーザー名とパスワードを使用して認証を完了する必要があります。 接続は、クライアントが 2 つの認証に合格した場合にのみ作成できます。 SSL-VPN 二要素認証は、ユーザー ID の盗難と不正な SSL-VPN 接続を防ぐのに役立ちます。 これは、SSL-VPN 接続のセキュリティを効率的に向上させ、VPC 内の機密データをデータ侵害から保護します。 このトピックでは、SSL-VPN 接続が作成される前に、SSL-VPN 二要素認証を使用してクライアントの ID を検証する方法について説明します。 これは、VPC 内のリソースを保護できます。

シナリオ

前の図は、このトピックで使用されている例のシナリオを示しています。 ある企業が Alibaba Cloud IDaaS を使用して、従業員アカウントと権限を管理および保守しています。 この企業は、中国 (杭州) リージョンに VPC を作成しました。 アプリケーションは、VPC 内の Elastic Compute Service (ECS) インスタンスにデプロイされています。 ビジネス要件を満たすために、企業は出張中の従業員が IDaaS 認証に合格した後に、VPC にデプロイされているリソースにリモートでアクセスできるようにしたいと考えています。

この場合、企業は VPN ゲートウェイを作成し、SSL-VPN と二要素認証機能を有効にすることができます。 クライアントが SSL クライアント証明書認証と IDaaS のユーザー名とパスワード認証に合格すると、クライアントは SSL-VPN 接続を確立して VPC 内のリソースに安全にアクセスできます。

準備

Enterprise Edition の IDaaS Employee Identity and Access Management (EIAM) インスタンスが作成されます。 詳細については、「インスタンスの管理」をご参照ください。

重要IDaaS EIAM 1.0 インスタンスは購入できなくなりました。 IDaaS EIAM 2.0 インスタンスを使用することをお勧めします。 この例では、IDaaS EIAM 2.0 インスタンスが使用されています。 詳細については、「[変更通知] SSL-VPN は二要素認証に IDaaS EIAM 2.0 インスタンスをサポートしています」をご参照ください。

IDaaS EIAM 1.0 インスタンスの使用方法の詳細については、「IDaaS EIAM 1.0 インスタンスを構成するにはどうすればよいですか?」をご参照ください。

IDaaS EIAM インスタンスで組織とアカウントが作成されます。

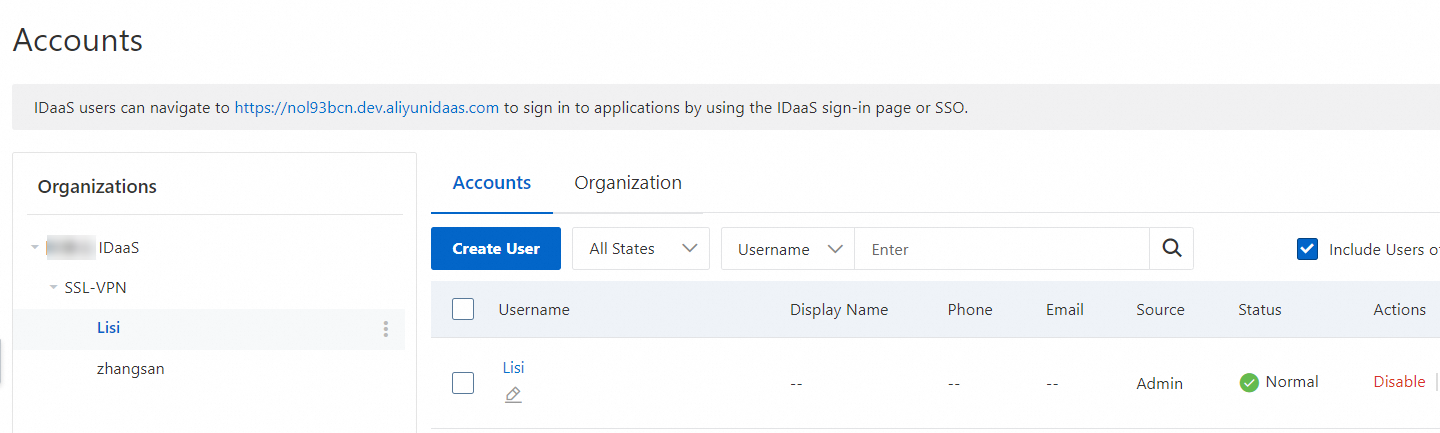

この例では、次の図に示すように、IDaaS EIAM インスタンスで組織とアカウントが手動で作成されます。 また、Lightweight Directory Access Protocol (LDAP) プロトコルを介してアカウント情報を IDaaS EIAM インスタンスに同期することもできます。 このようにして、従業員は AD または LDAP 認証を使用してアプリケーションにログインできます。 詳細については、「クライアントが AD 認証を使用して VPC にアクセスするための SSL-VPN 接続を確立する」をご参照ください。 アカウントを同期する方法の詳細については、「アカウントまたは組織の作成」をご参照ください。

VPC は中国 (杭州) リージョンに作成され、関連アプリケーションは VPC 内の ECS インスタンスにデプロイされます。 詳細については、「IPv4 CIDR ブロックを使用して VPC を作成する」をご参照ください。

クライアントが ECS インスタンスにデプロイされたクラウドリソースにアクセスできるように、VPC 内の ECS インスタンスのセキュリティグループルールが構成されていることを確認します。 詳細については、「セキュリティグループルールを表示する」および「セキュリティグループルールを追加する」をご参照ください。

クライアントはインターネットにアクセスできます。 クライアントのプライベート CIDR ブロックは、VPC のプライベート CIDR ブロックと重複していません。

手順

ステップ 1: SSL-VPN アプリケーションを追加する

IDaaS コンソール にログインします。

左側のナビゲーションウィンドウで、EIAM をクリックします。 [EIAM] ページの IDaaS タブで、前提条件 で作成した IDaaS EIAM インスタンスを見つけ、[アクション] 列の [管理] をクリックします。

表示されるページの左側のナビゲーションウィンドウで、[アプリケーション] をクリックします。 [アプリケーション] ページで、[アプリケーションの追加] をクリックします。

[アプリケーションの追加] ページで、[alibaba SSL VPN] テンプレートを見つけて、[アプリケーションの追加] をクリックします。

[アプリケーションの追加 - Alibaba SSL VPN] ダイアログボックスで、アプリケーションの名前を入力し、[追加] をクリックします。

アプリケーション詳細ページの [サインイン] タブで、パラメーターにデフォルト値を使用し、ページの下部にある [保存] をクリックします。

SSO: シングルサインオン (SSO) を有効にするかどうかを指定します。 デフォルトでは、このスイッチはオンになっています。

許可タイプ: アプリケーションが認証に使用するメソッド。 この例では、デフォルト値 [パスワード許可] が使用されます。 [idp] パラメーターのデフォルト値は [idaas アカウント] です。これは、システムが IDaaS EIAM インスタンスで手動で作成したアカウントを使用して従業員 ID を検証することを示します。

承認: アプリケーションにアクセスできるユーザー。 この例では、デフォルト値 [手動] が使用されます。 この場合、指定したユーザーにアプリケーションにアクセスするための権限を手動で付与する必要があります。 詳細については、「SSO の構成」トピックの 承認スコープ セクションをご参照ください。

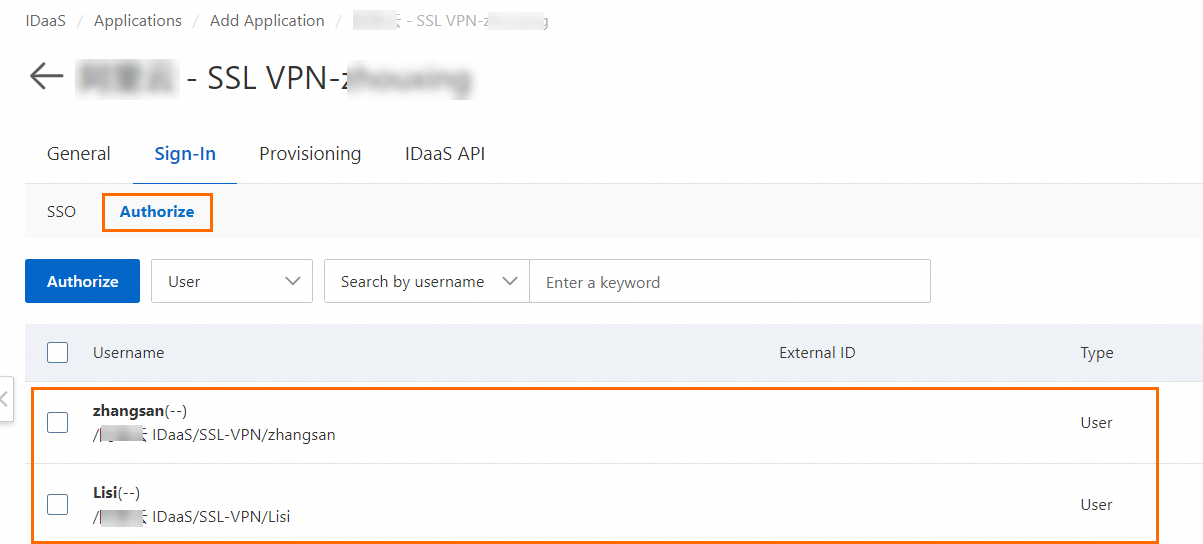

[サインイン] タブで、[承認] サブタブをクリックします。

SSL-VPN 接続を介してアプリケーションにアクセスするために使用されるアカウントに権限を付与します。 詳細については、「承認」をご参照ください。

ステップ 2: VPN ゲートウェイを作成する

- VPN ゲートウェイコンソール にログインします。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

[VPN ゲートウェイ] ページで、次の表で説明されているパラメーターを構成し、[今すぐ購入] をクリックして、支払いを完了します。

次の表では、構成する必要がある主要なパラメーターのみについて説明します。 その他のパラメーターについては、デフォルト値を使用するか、空のままにします。 詳細については、「VPN ゲートウェイの作成と管理」をご参照ください。

パラメーター

説明

[リージョン]

VPN ゲートウェイを作成するリージョン。 この例では、[中国 (杭州)] が選択されています。

説明VPC と VPN ゲートウェイが同じリージョンにあることを確認してください。

ゲートウェイタイプ

VPN ゲートウェイのタイプ。 この例では、標準 が選択されています。

ネットワークタイプ

VPN ゲートウェイのネットワークタイプを選択します。 この例では、[パブリック] が選択されています。

トンネル

VPN ゲートウェイのトンネルモード。 システムは、このリージョンでサポートされているトンネルモードを表示します。

VPC

VPN ゲートウェイに関連付ける VPC。

vSwitch 1

選択した VPC 内で VPN ゲートウェイに関連付ける最初の vSwitch。

[シングルトンネル] を選択した場合は、1 つの vSwitch のみ指定する必要があります。

[デュアルトンネル] を選択した場合は、2 つの vSwitch を指定する必要があります。

IPsec-VPN 機能が有効になると、システムは 2 つの vSwitch のそれぞれに Elastic Network Interface (ENI) を作成し、IPsec-VPN 接続を介して VPC と通信するためのインターフェースとして使用します。 各 ENI は、vSwitch 内の 1 つの IP アドレスを占有します。

説明システムはデフォルトで vSwitch を選択します。 デフォルトの vSwitch を変更または使用できます。

VPN ゲートウェイを作成した後、VPN ゲートウェイに関連付けられた vSwitch を変更することはできません。 VPN ゲートウェイに関連付けられた vSwitch、vSwitch が属するゾーン、および vSwitch 内の ENI は、VPN ゲートウェイの詳細ページで表示できます。

vSwitch 2

選択した VPC 内で VPN ゲートウェイに関連付ける 2 番目の vSwitch。

関連付けられた VPC 内の異なるゾーンにある 2 つの vSwitch を指定して、IPsec-VPN 接続のゾーン間のディザスタリカバリを実装します。

1 つのゾーンのみをサポートするリージョンの場合、ゾーン間のディザスタリカバリはサポートされていません。 IPsec-VPN 接続の高可用性を実装するために、ゾーン内の 2 つの vSwitch を指定することをお勧めします。 最初の vSwitch と同じ vSwitch を選択することもできます。

説明VPC に 1 つの vSwitch のみがデプロイされている場合は、別の vSwitch を作成します。 詳細については、「vSwitch の作成と管理」をご参照ください。

IPsec-VPN

VPN ゲートウェイの IPsec-VPN 機能を有効にするかどうかを指定します。 この例では、[無効] が選択されています。

SSL-VPN

VPN ゲートウェイの SSL-VPN 機能を有効にするかどうかを指定します。 この例では、[有効] が選択されています。

SSL 接続

VPN ゲートウェイに接続できるクライアントの最大数。

説明[SSL 接続] パラメーターは、SSL-VPN 機能を有効にした後にのみ使用できます。

[VPN ゲートウェイ] ページに戻り、作成した VPN ゲートウェイを表示します。

前のステップで作成した VPN ゲートウェイは、準備中 状態です。 約 1 ~ 5 分後、VPN ゲートウェイは 正常 状態になります。 正常 状態は、VPN ゲートウェイが初期化され、使用できる状態になっていることを示します。

ステップ 3: SSL サーバーを作成する

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、SSL サーバーを作成するリージョンを選択します。

説明SSL サーバーと作成した VPN ゲートウェイが同じリージョンにあることを確認してください。

SSL サーバー ページで、SSLサーバーの作成 をクリックします。

SSLサーバーの作成 パネルで、次の表で説明されているパラメーターを構成し、[OK] をクリックします。

次の表では、構成する必要がある主要なパラメーターのみについて説明します。 その他のパラメーターについては、デフォルト値を使用するか、空のままにします。 詳細については、「SSL サーバーの作成と管理」をご参照ください。

パラメーター

説明

VPN ゲートウェイ

作成した VPN ゲートウェイ。

ローカルネットワーク

接続する VPC の CIDR ブロック。 この例では、192.168.0.0/16 が使用されています。

クライアント CIDR ブロック

クライアントが SSL サーバーに接続するために使用する CIDR ブロック。 この例では、10.0.0.0/24 が使用されています。

重要クライアント CIDR ブロックのサブネットマスクは、長さが 16 ~ 29 ビットである必要があります。

クライアント CIDR ブロックが、[ローカル CIDR ブロック]、VPC CIDR ブロック、またはクライアントに関連付けられたルート CIDR ブロックと重複していないことを確認してください。

クライアント CIDR ブロックとして、10.0.0.0/8、172.16.0.0/12、192.168.0.0/16、またはそれらのサブネットのいずれかを使用することをお勧めします。 パブリック CIDR ブロックをクライアント CIDR ブロックとして指定する場合は、パブリック CIDR ブロックを VPC のユーザー CIDR ブロックとして指定する必要があります。 このようにして、VPC はパブリック CIDR ブロックにアクセスできます。 詳細については、「よくある質問」トピックの ユーザー CIDR ブロックとは何ですか?」セクションと「ユーザー CIDR ブロックを構成するにはどうすればよいですか?」セクションをご参照ください。

SSL サーバーを作成すると、システムはクライアント CIDR ブロックを指すルートを VPC ルートテーブルに自動的に追加します。 クライアント CIDR ブロックを指すルートを VPC ルートテーブルに再度追加しないでください。 そうしないと、SSL-VPN 接続が期待どおりに機能しません。

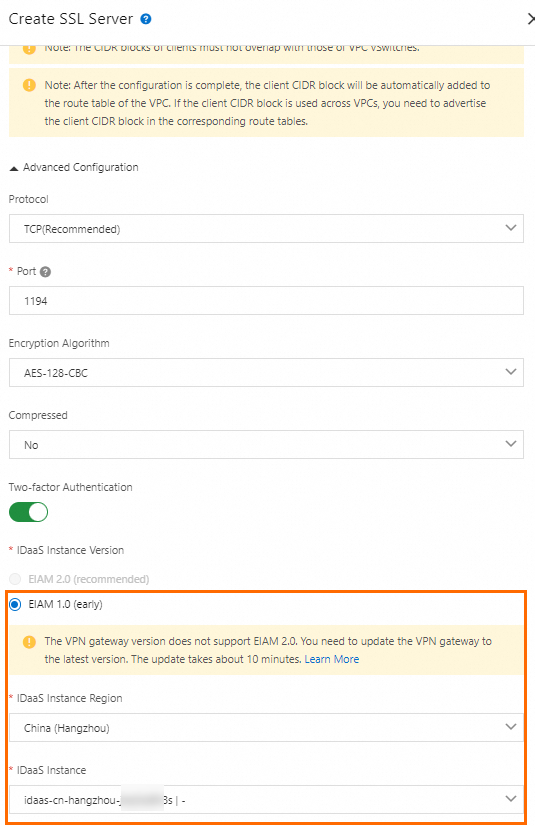

詳細設定

詳細設定。 VPN ゲートウェイの二要素認証を有効にする必要があります。 この例では、[IDaaS インスタンスバージョン] パラメーターに [EIAM 2.0 (推奨)] が選択されています。 その他のパラメーターにはデフォルト値を使用します。

Idaas インスタンスリージョン: IDaaS EIAM 2.0 インスタンスが存在するリージョン。 この例では、[中国 (杭州)] が選択されています。

Idaas インスタンス: SSL サーバーに関連付けるインスタンス。 前提条件 で作成した IDaaS EIAM 2.0 インスタンスを選択します。

Idaas アプリケーション: IDaaS インスタンスに追加された SSL-VPN アプリケーション。

説明UAE (ドバイ) リージョンに SSL サーバーを作成する場合は、遅延を SSL サーバーをシンガポールの IDaaS EIAM 2.0 インスタンスに関連付けることをお勧めします。

ステップ 4: SSL クライアント証明書を作成する

左側のナビゲーションウィンドウで、 を選択します。

SSL クライアント ページで、SSL クライアントの作成 をクリックします。

SSL クライアントの作成 パネルで、SSL クライアントの名前を入力し、接続する SSL サーバー を選択して、[OK] をクリックします。

SSL クライアント ページで、作成した SSL クライアントを見つけ、[アクション] 列の 証明書のダウンロード をクリックします。

ダウンロードした SSL クライアント証明書パッケージをローカルディレクトリに保存して、さらにクライアントを構成します。

ステップ 5: クライアントを構成する

Linux クライアントを構成する

コマンドラインインターフェイス (CLI) を開きます。

次のコマンドを実行して、OpenVPN をインストールします。

# CentOS に OpenVPN をインストールするには、次のコマンドを実行します。 yum install -y openvpn # /etc/openvpn/conf ディレクトリが作成されているかどうかを確認するために、次のコマンドを実行します。 ディレクトリが作成されていない場合は、/etc/openvpn/conf ディレクトリを手動で作成する必要があります。 cd /etc/openvpn # openvpn ディレクトリに移動します。 ls # openvpn ディレクトリに conf ディレクトリが作成されているかどうかを確認します。 mkdir -p /etc/openvpn/conf # openvpn ディレクトリに conf ディレクトリが存在しない場合は、conf ディレクトリを手動で作成する必要があります。 # Ubuntu に OpenVPN をインストールするには、次のコマンドを実行します。 apt-get update apt-get install -y openvpn # /etc/openvpn/conf ディレクトリが作成されているかどうかを確認するために、次のコマンドを実行します。 ディレクトリが作成されていない場合は、/etc/openvpn/conf ディレクトリを手動で作成する必要があります。 cd /etc/openvpn # openvpn ディレクトリに移動します。 ls # openvpn ディレクトリに conf ディレクトリが作成されているかどうかを確認します。 mkdir -p /etc/openvpn/conf # openvpn ディレクトリに conf ディレクトリが存在しない場合は、conf ディレクトリを手動で作成する必要があります。ダウンロードした SSL クライアント証明書パッケージを解凍し、SSL クライアント証明書を /etc/openvpn/conf/ ディレクトリにコピーします。

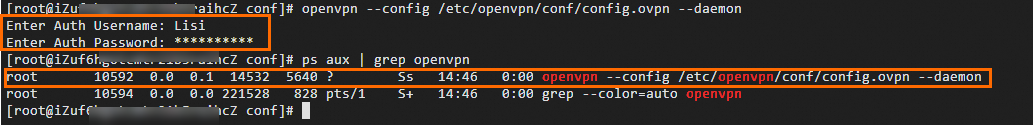

/etc/openvpn/conf ディレクトリに移動し、次のコマンドを実行して、ユーザー名とパスワードを入力します。 クライアントが IDaaS 認証に合格すると、SSL-VPN 接続が確立されます。

openvpn --config /etc/openvpn/conf/config.ovpn --daemon

Windows クライアントを構成する

Windows 用 OpenVPN クライアント をダウンロードしてインストールします。

ダウンロードした SSL クライアント証明書パッケージを解凍し、SSL クライアント証明書を OpenVPN\config ディレクトリにコピーします。

この例では、証明書は C:\Program Files\OpenVPN\config ディレクトリにコピーされます。 OpenVPN クライアントがインストールされているディレクトリに証明書をコピーする必要があります。

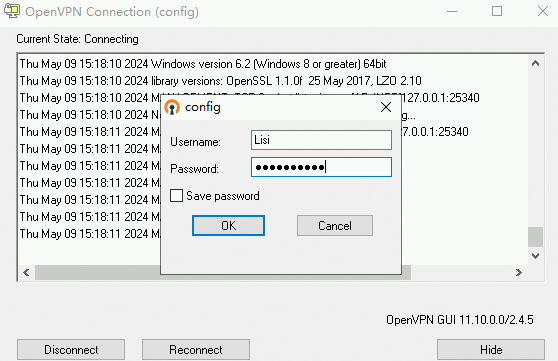

OpenVPN クライアントを起動し、[接続] をクリックして、ユーザー名とパスワードを入力します。 クライアントが IDaaS 認証に合格すると、SSL-VPN 接続が確立されます。

macOS クライアントを構成する

CLI を開きます。

macOS に Homebrew がインストールされていない場合は、次のコマンドを実行して Homebrew をインストールします。

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"次のコマンドを実行して、OpenVPN をインストールします。

brew install openvpnダウンロードした SSL クライアント証明書パッケージを OpenVPN クライアントの構成ディレクトリにコピーします。

/usr/local/etc/openvpn ディレクトリにあるすべての構成ファイルをバックアップします。

重要OpenVPN のデフォルトのインストールパスは、macOS のバージョンによって異なる場合があります。 この操作および後続の操作を実行するときは、関連するパスを実際のインストールパスに置き換えてください。

次のコマンドを実行して、OpenVPN の構成ファイルを削除します。

rm /usr/local/etc/openvpn/*次のコマンドを実行して、ダウンロードした SSL クライアント証明書パッケージを OpenVPN の構成ディレクトリにコピーします。

cp cert_location /usr/local/etc/openvpn/cert_locationは、ダウンロードした SSL クライアント証明書パッケージのパスを示します。 例: /Users/example/Downloads/certs6.zip。

次のコマンドを実行して、証明書を抽出します。

cd /usr/local/etc/openvpn/ unzip /usr/local/etc/openvpn/certs6.zip/usr/local/etc/openvpn ディレクトリに移動し、次のコマンドを実行して、ユーザー名とパスワードを入力して SSL-VPN 接続を確立します。

sudo /usr/local/opt/openvpn/sbin/openvpn --config /usr/local/etc/openvpn/config.ovpn

ステップ 6: 接続性をテストする

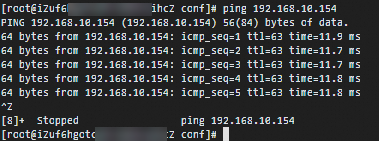

上記の手順を完了すると、クライアントは VPC に接続され、VPC 内のリソースにアクセスできます。 Linux クライアントと VPC 間の接続性をテストするには、次の手順を実行します。

クライアントで CLI を開きます。

pingコマンドを実行して VPC 内の ECS 1 インスタンスにアクセスし、接続性をテストします。ping <ECS 1 の IP アドレス>次のメッセージが返された場合、クライアントは VPC 内のリソースにアクセスできます。

よくある質問

IDaaS EIAM 1.0 インスタンスを構成するにはどうすればよいですか?

IDaaS EIAM 1.0 インスタンスを使用する場合、SSL-VPN アプリケーションを追加する必要はありません。 SSL サーバーを作成するときに、IDaaS EIAM 1.0 インスタンスを SSL サーバーに直接関連付けることができます。 残りの手順は、IDaaS EIAM 2.0 インスタンスを使用する場合と同じです。

SSL-VPN IDaaS 認証中に、ユーザー名とパスワードのペアと OTP 動的トークンを二要素認証に使用できますか?

いいえ。

IDaaS は、ユーザー名とパスワードに基づく認証のみをサポートしています。 OTP 動的トークンとショートメッセージは、二要素認証のクライアントでのみ使用できます。