このトピックでは、デュアルトンネルモードで IPsec-VPN を使用して 2 つの仮想プライベートクラウド (VPC) 間のセキュアな接続を確立する方法について説明します。このようにして、VPC は相互にアクセスできます。

シナリオ

VPN ゲートウェイはクロスボーダー接続をサポートしていません。 2 つの VPC 間に IPsec-VPN 接続を作成する場合、両方の VPC が中国本土内または中国本土外にある必要があります。 中国本土内または中国本土外にあるリージョンについての詳細は、「VPN Gateway とは」トピックの「国境内の接続」セクションをご参照ください。

中国本土内の VPC と中国本土外の VPC 間に接続を作成する場合は、Cloud Enterprise Network (CEN) を使用することをお勧めします。 詳細については、「CEN とは」をご参照ください。

異なるリージョンにある 2 つの VPC 間に IPsec-VPN 接続を作成する場合、IPsec-VPN 接続の品質はインターネット接続の品質によって決まります。 この場合、CEN を使用して VPC を接続することをお勧めします。 詳細については、「異なるアカウントの VPC を接続する」をご参照ください。

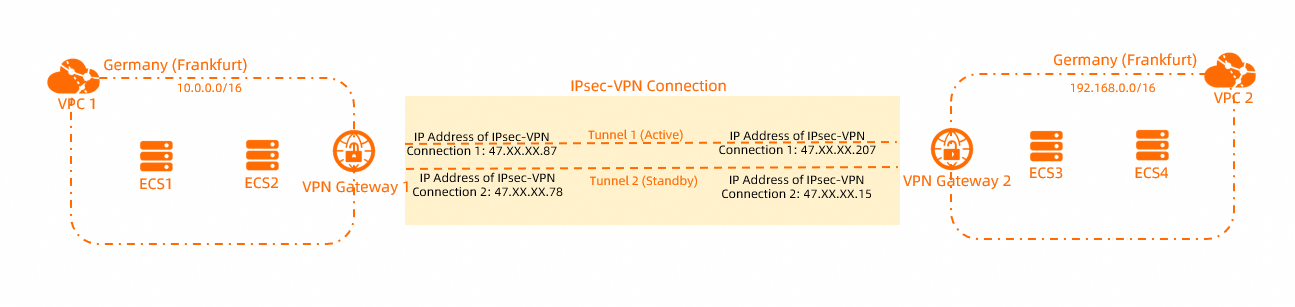

この例では、次のシナリオを使用します。企業は、ドイツ (フランクフルト) リージョンに 2 つの VPC (VPC1 と VPC2) を持っています。 Elastic Compute Service (ECS) インスタンスは VPC にデプロイされ、サービスは ECS インスタンスにデプロイされます。 ビジネスの発展に伴い、VPC1 と VPC2 のサービスは相互に通信する必要があります。

ネットワーク セキュリティを確保するために、企業は VPN ゲートウェイを使用して VPC1 と VPC2 の間に IPsec-VPN 接続を確立することを決定します。 このようにして、VPC 間のデータ転送は暗号化され、クラウド リソースはセキュアな接続を介して相互に通信できます。

CIDR ブロック

ビジネス要件に基づいて CIDR ブロックを計画できます。 CIDR ブロックが互いに重複していないことを確認してください。

VPC CIDR ブロック

VPC | VPC CIDR ブロック | ECS インスタンス IP アドレス |

VPC1 |

|

|

VPC2 |

|

|

BGP の構成

以下のセクションでは、静的ルートが構成されている場合、または BGP 動的ルーティングが構成されている場合に、IPsec-VPN を使用して VPC 間の通信を有効にする方法について説明します。 以下の BGP 構成が使用されます。

IPsec-VPN 接続で BGP 動的ルーティングを使用する場合、2 つのトンネルのローカル ASN は同じである必要があります。 2 つのトンネルのピア ASN は異なっていても構いませんが、同じピア ASN を使用することをお勧めします。

VPN ゲートウェイ | IPsec-VPN 接続 | トンネル | BGP ASN | BGP トンネル CIDR ブロック | BGP IP アドレス |

VPN Gateway 1 | IPsec-VPN Connection 1 | アクティブなトンネル | 65530 | 169.254.10.0/30 | 169.254.10.1 |

スタンバイ トンネル | 65530 | 169.254.20.0/30 | 169.254.20.1 | ||

VPN Gateway 2 | IPsec-VPN Connection 2 | アクティブなトンネル | 65500 | 169.254.10.0/30 | 169.254.10.2 |

スタンバイ トンネル | 65500 | 169.254.20.0/30 | 169.254.20.2 |

準備

次のリージョンとゾーンのみがデュアルトンネルモードをサポートしています。

VPC1 と VPC2 はドイツ (フランクフルト) リージョンに作成されます。 ECS インスタンスは VPC にデプロイされます。 サービスは ECS インスタンスにデプロイされます。 詳細については、「IPv4 CIDR ブロックを持つ VPC を作成する」をご参照ください。

VPC 内の ECS インスタンスに適用されるセキュリティグループルールを理解しています。 セキュリティグループルールで ECS インスタンスが相互に通信できることを確認してください。 詳細については、「セキュリティグループルールを表示する」および「セキュリティグループルールを追加する」をご参照ください。

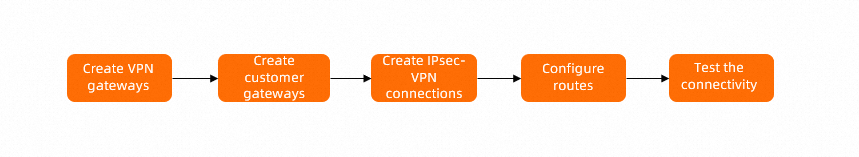

手順

手順 1: VPN ゲートウェイを作成する

VPN Gateway コンソール にログインします。

上部のナビゲーションバーで、VPN ゲートウェイを作成するリージョンを選択します。

この例では、[ドイツ (フランクフルト)] が選択されています。

説明VPN ゲートウェイは、VPN ゲートウェイに関連付ける VPC と同じリージョンに属している必要があります。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、次のパラメータを構成し、[今すぐ購入] をクリックして、支払いを完了します。

パラメータ

説明

[名前]

VPN ゲートウェイの名前を入力します。 この例では、VPN Gateway 1 が使用されています。

[リソースグループ]

VPN ゲートウェイが属するリソースグループを選択します。 この例では、デフォルトのリソースグループが選択されています。

このパラメータを空のままにすると、VPN ゲートウェイはデフォルトのリソースグループに属します。

[リージョン]

VPN ゲートウェイをデプロイするリージョンを選択します。 この例では、[ドイツ (フランクフルト)] が選択されています。

[ゲートウェイタイプ]

ゲートウェイタイプを選択します。 この例では、[標準] が選択されています。

[ネットワークタイプ]

VPN ゲートウェイのネットワークタイプを選択します。 この例では、[パブリック] が選択されています。

[トンネル]

デフォルトでは、[デュアルトンネル] が選択されています。

[VPC]

VPN ゲートウェイに関連付ける VPC を選択します。 この例では、VPC1 が選択されています。

[vSwitch]

VPC1 から vSwitch を選択します。

[シングルトンネル] を選択した場合は、1 つの vSwitch のみ指定する必要があります。

[デュアルトンネル] を選択した場合は、2 つの vSwitch を指定する必要があります。

IPsec-VPN 機能が有効になると、システムは 2 つの vSwitch のそれぞれに、IPsec-VPN 接続を介して VPC と通信するためのインターフェースとして Elastic Network Interface (ENI) を作成します。 各 ENI は vSwitch 内の 1 つの IP アドレスを占有します。

説明システムはデフォルトで vSwitch を選択します。 デフォルトの vSwitch を変更または使用できます。

VPN ゲートウェイの作成後、VPN ゲートウェイに関連付けられている vSwitch を変更することはできません。 VPN ゲートウェイの詳細ページで、VPN ゲートウェイに関連付けられている vSwitch、vSwitch が属するゾーン、および vSwitch 内の ENI を表示できます。

[vSwitch 2]

VPC1 から別の vSwitch を選択します。

関連付けられた VPC 内の異なるゾーンにある 2 つの vSwitch を指定して、IPsec-VPN 接続のゾーン間のディザスタリカバリを実装します。

1 つのゾーンのみをサポートするリージョンの場合、ゾーン間のディザスタリカバリはサポートされていません。 IPsec-VPN 接続の高可用性を実現するために、ゾーン内の 2 つの vSwitch を指定することをお勧めします。 最初の vSwitch と同じ vSwitch を選択することもできます。

[最大帯域幅]

VPN ゲートウェイの最大帯域幅値を指定します。 単位: Mbit/s。

[トラフィック]

VPN ゲートウェイの課金方法を選択します。 デフォルト値: [データ転送ごとの支払い]。

詳細については、「課金の概要」をご参照ください。

[IPsec-VPN]

IPsec-VPN を有効にするかどうかを指定します。 この例では、[有効] が選択されています。

[SSL-VPN]

SSL-VPN を有効にするかどうかを指定します。 この例では、[無効] が選択されています。

[期間]

課金サイクルを選択します。 デフォルト値: [時間ごと]。

[サービスにリンクされたロール]

[サービスにリンクされたロールの作成] をクリックします。 システムは自動的にサービスにリンクされたロール AliyunServiceRoleForVpn を作成します。

VPN ゲートウェイは、このロールを担って他のクラウド リソースにアクセスします。 詳細については、「AliyunServiceRoleForVpn」をご参照ください。

[作成済み] と表示されている場合、サービスにリンクされたロールはすでに作成されているため、再度作成する必要はありません。

[VPN ゲートウェイ] ページで、VPN ゲートウェイを作成した後に表示します。

VPN ゲートウェイを作成すると、準備中 状態になります。 1 ~ 5 分後、VPN ゲートウェイは 正常 状態に変わります。 VPN ゲートウェイが 正常 状態に変わると、VPN ゲートウェイは使用できる状態になります。

手順 1 のサブステップ 3 からサブステップ 4 を繰り返して、VPN Gateway 2[ドイツ (フランクフルト)] リージョンに という名前の VPN ゲートウェイを作成します。 VPC2 を VPN Gateway 2 に関連付けます。 VPN Gateway 2 のその他の構成は VPN Gateway 1 と同じにします。

次の表は、この例で作成された VPN ゲートウェイに関する情報を示しています。

VPN ゲートウェイ

VPC

VPN ゲートウェイ IP アドレス

VPN Gateway 1

VPC1

IPsec-VPN Connection 1 の IP アドレス: 47.XX.XX.87

IPsec-VPN Connection 2 の IP アドレス: 47.XX.XX.78

VPN Gateway 2

VPC2

IPsec-VPN Connection 1 の IP アドレス: 47.XX.XX.207

IPsec-VPN Connection 2 の IP アドレス: 47.XX.XX.15

手順 2: カスタマーゲートウェイを作成する

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

説明接続するカスタマーゲートウェイと VPN ゲートウェイは、同じリージョンにデプロイする必要があります。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメータを構成し、[OK] をクリックします。

VPN トンネルを確立するには、ドイツ (フランクフルト) リージョンに 4 つのカスタマーゲートウェイを作成する必要があります。 次の表では、構成する必要があるパラメータのみについて説明します。 その他のパラメータにはデフォルト値を使用するか、空のままにすることができます。

パラメータ

説明

ドイツ (フランクフルト)

ドイツ (フランクフルト)

ドイツ (フランクフルト)

ドイツ (フランクフルト)

[名前]

カスタマーゲートウェイの名前を入力します。

カスタマーゲートウェイ 1 では、VPN1-Customer1 が使用されています。

カスタマーゲートウェイ 2 では、VPN1-Customer2 が使用されています。

カスタマーゲートウェイ 3 では、VPN2-Customer1 が使用されています。

カスタマーゲートウェイ 4 では、VPN2-Customer2 が使用されています。

[IP アドレス]

ピアゲートウェイの IP アドレスを入力します。

説明この例では、VPN Gateway 1 と VPN Gateway 2 が互いのピアゲートウェイとして機能します。

この例では、VPN Gateway 2 の IPsec-VPN Connection 1 の IP アドレスである 47.XX.XX.207 が使用されています。

この例では、VPN Gateway 2 の IPsec-VPN Connection 2 の IP アドレスである 47.XX.XX.15 が使用されています。

この例では、VPN Gateway 1 の IPsec-VPN Connection 1 の IP アドレスである 47.XX.XX.87 が使用されています。

この例では、VPN Gateway 1 の IPsec-VPN Connection 2 の IP アドレスである 47.XX.XX.78 が使用されています。

ASN

ピア VPN ゲートウェイの ASN を入力します。

この例では、VPN Gateway 2 のアクティブなトンネルの BGP ASN 65500 が使用されています。

この例では、VPN Gateway 2 のスタンバイ トンネルの BGP ASN 65500 が使用されています。

この例では、VPN Gateway 1 のアクティブなトンネルの BGP ASN 65530 が使用されています。

この例では、VPN Gateway 1 のスタンバイ トンネルの BGP ASN 65530 が使用されています。

手順 3: IPsec-VPN 接続を作成する

VPN ゲートウェイとカスタマーゲートウェイを作成したら、IPsec-VPN 接続を作成して VPN ゲートウェイをカスタマーゲートウェイに接続できます。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN ゲートウェイのバインド] をクリックします。

[IPsec-VPN 接続 (VPN) の作成] ページで、次のパラメータを構成し、[OK] をクリックします。

ドイツ (フランクフルト) リージョンに 2 つの IPsec-VPN 接続を作成する必要があります。

パラメータ

説明

IPsec-VPN Connection 1

IPsec-VPN Connection 2

[名前]

IPsec-VPN 接続の名前を入力します。

この例では、IPsec-VPN Connection 1 が使用されています。

この例では、IPsec-VPN Connection 2 が使用されています。

[リージョン]

IPsec-VPN 接続に関連付ける VPN ゲートウェイがデプロイされているリージョンを選択します。

IPsec-VPN 接続は、VPN ゲートウェイと同じリージョンに作成されます。

この例では、[ドイツ (フランクフルト)] が選択されています。

この例では、[ドイツ (フランクフルト)] が選択されています。

[リソースグループ]

VPN ゲートウェイが属するリソースグループを選択します。

このパラメータを空のままにすると、システムはすべてのリソースグループの VPN ゲートウェイを表示します。

この例では、デフォルトのリソースグループが選択されています。

この例では、デフォルトのリソースグループが選択されています。

[VPN ゲートウェイのバインド]

IPsec-VPN 接続に関連付ける VPN ゲートウェイを選択します。

この例では、VPN Gateway 1 が選択されています。

この例では、VPN Gateway 2 が選択されています。

ルーティングモード

ルーティングモードを選択します。

説明IPsec-VPN 接続に BGP 動的ルーティングを使用する場合は、[宛先ルーティングモード] を選択することをお勧めします。

この例では、[宛先ルーティングモード] が選択されています。

この例では、[宛先ルーティングモード] が選択されています。

今すぐ有効化

IPsec-VPN 接続の設定をすぐに適用するかどうかを選択します。 有効な値:

はい: 構成が完了するとすぐにネゴシエーションが開始されます。

いいえ: トラフィックが入るとネゴシエーションが発生します。

説明VPN Gateway を使用して 2 つの VPC 間に IPsec-VPN 接続を作成する場合は、IPsec-VPN 接続のいずれかの [すぐに有効にする] パラメータを [はい] に設定することをお勧めします。 このようにして、IPsec ネゴシエーションをすぐに開始できます。

この例では、はい が選択されています。

この例では、いいえ が選択されています。

[BGP を有効にする]

IPsec-VPN 接続に BGP ルーティングを使用する場合は、[BGP を有効にする] をオンにします。 デフォルトでは、[BGP を有効にする] はオフになっています。

この例では、[BGP を有効にする] はオフになっています。 IPsec-VPN 接続の作成後に BGP 動的ルーティングを構成できます。

この例では、[BGP を有効にする] はオフになっています。 IPsec-VPN 接続の作成後に BGP 動的ルーティングを構成できます。

[トンネル 1]

トンネル 1 の VPN 構成を追加します。

デフォルトでは、トンネル 1 はアクティブなトンネルとして機能し、トンネル 2 はスタンバイ トンネルとして機能します。 この構成は変更できません。

カスタマーゲートウェイ

アクティブなトンネルに関連付けるカスタマーゲートウェイを選択します。

この例では、VPN1-Customer1 が選択されています。

この例では、VPN2-Customer1 が選択されています。

事前共有鍵

ID を検証するために、アクティブなトンネルの事前共有鍵を入力します。

鍵の長さは 1 ~ 100 文字で、数字、文字、および次の文字を含めることができます:

~ ' ! @ # $ % ^ & * ( ) _ - + = { } [ ] \ | ; : ' , . < > / ?。事前共有鍵を指定しない場合、システムは 16 文字のランダムな文字列を事前共有鍵として生成します。

重要IPsec-VPN 接続とピアゲートウェイデバイスは、同じ事前共有鍵を使用する必要があります。 そうしないと、システムは IPsec-VPN 接続を確立できません。

この例では、fddsFF123**** が使用されています。

この例では、fddsFF123**** が使用されています。

[暗号化の構成]

IKE、IPsec、デッドピア検出 (DPD)、および NAT トラバーサル機能のパラメータを構成します。

この例では、デフォルト値が使用されています。

この例では、デフォルト値が使用されています。

[トンネル 2]

トンネル 2 の VPN 構成を追加します。

カスタマーゲートウェイ

スタンバイ トンネルに関連付けるカスタマーゲートウェイを選択します。

この例では、VPN1-Customer2 が選択されています。

この例では、VPN2-Customer2 が選択されています。

事前共有鍵

ID を検証するために、スタンバイ トンネルの事前共有鍵を入力します。

この例では、fddsFF456**** が使用されています。

この例では、fddsFF456**** が使用されています。

[暗号化の構成]

IKE、IPsec、DPD、および NAT トラバーサル機能のパラメータを構成します。

この例では、デフォルト値が使用されています。

この例では、デフォルト値が使用されています。

[作成済み] メッセージで、[OK] をクリックします。

次の表は、VPC、VPN ゲートウェイ、IPsec-VPN 接続、およびカスタマーゲートウェイ間の相関関係を示しています。

VPC

VPN ゲートウェイ

IPsec-VPN 接続

トンネル

トンネルに関連付けられたカスタマーゲートウェイ

VPC1

VPN Gateway 1

IPsec-VPN Connection 1

アクティブなトンネル

VPN1-Customer1

スタンバイ トンネル

VPN1-Customer2

VPC2

VPN Gateway 2

IPsec-VPN Connection 2

アクティブなトンネル

VPN2-Customer1

スタンバイ トンネル

VPN2-Customer2

手順 4: VPN ゲートウェイにルートを追加する

以下のセクションでは、デュアルトンネルモードの IPsec-VPN 接続に静的ルートと BGP 動的ルーティングを構成する方法について説明します。 いずれか 1 つのルーティングモードを選択する必要があります。

静的ルートを追加する

この例では、宛先ベースのルートが使用されています。

左側のナビゲーションウィンドウで、 を選択します。

トップメニューバーで、VPN ゲートウェイのリージョンを選択します。

VPN Gateway ページで、管理する VPN ゲートウェイを見つけて、その ID をクリックします。

宛先ベースルーティング タブで、[ルートエントリの追加] をクリックします。

[ルートエントリの追加] パネルで、次のパラメータを構成し、[OK] をクリックします。

VPN Gateway 1 と VPN Gateway 2 にルートを追加する必要があります。 次の表でパラメータについて説明します。

パラメータ

説明

VPN Gateway 1

VPN Gateway 2

[宛先 CIDR ブロック]

ルートの宛先 CIDR ブロックを入力します。

この例では、VPC2 のプライベート CIDR ブロック 192.168.0.0/16 が使用されています。

この例では、VPC1 のプライベート CIDR ブロック 10.0.0.0/16 が使用されています。

[ネクストホップタイプ]

ネクストホップタイプを選択します。

この例では、[IPsec 接続] が選択されています。

この例では、[IPsec 接続] が選択されています。

[ネクストホップ]

ネクストホップを選択します。

この例では、IPsec-VPN Connection 1 が選択されています。

この例では、IPsec-VPN Connection 2 が選択されています。

[VPC にアドバタイズする]

VPN ゲートウェイに関連付けられている VPC にルートをアドバタイズするかどうかを指定します。

この例では、[はい] が選択されています。

この例では、[はい] が選択されています。

BGP 動的ルーティングを構成する

IPsec-VPN 接続の BGP 動的ルーティングを構成します。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、IPsec-VPN 接続を見つけて、その ID をクリックします。

IPsec 接続 セクションで、[BGP を有効にする] の横にある [編集] をクリックします。 BGP 設定 ダイアログボックスで、次のパラメータを構成し、OK をクリックします。

IPsec-VPN Connection 1 と IPsec-VPN Connection 2 の BGP を構成します。 次の表でパラメータについて説明します。

パラメータ

説明

IPsec-VPN Connection 1

IPsec-VPN Connection 2

ローカル ASN

IPsec-VPN 接続の ASN を入力します。

この例では、65530 が使用されています。

この例では、65500 が使用されています。

[トンネル 1]

アクティブなトンネルの BGP 動的ルーティングを構成します。

IPsec-VPN Connection 1 のアクティブなトンネルの BGP 動的ルーティングを構成します。

IPsec-VPN Connection 2 のアクティブなトンネルの BGP 動的ルーティングを構成します。

トンネル CIDR ブロック

IPsec トンネルで使用される CIDR ブロックを入力します。

トンネル CIDR ブロックは、サブネットマスク 30 の 169.254.0.0/16 内である必要があり、169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30、または 169.254.169.252/30 にすることはできません。

説明VPN ゲートウェイでは、各トンネルの CIDR ブロックは一意である必要があります。

この例では、169.254.10.0/30 が使用されています。

この例では、169.254.10.0/30 が使用されています。

ローカル BGP IP アドレス

IPsec-VPN 接続の BGP IP アドレスを入力します。

IP アドレスは IPsec トンネルの CIDR ブロック内にある必要があります。

この例では、169.254.10.1 が使用されています。

この例では、169.254.10.2 が使用されています。

[トンネル 2]

スタンバイ トンネルの BGP 動的ルーティングを構成します。

IPsec-VPN Connection 1 のスタンバイ トンネルの BGP 動的ルーティングを構成します。

IPsec-VPN Connection 2 のスタンバイ トンネルの BGP 動的ルーティングを構成します。

トンネル CIDR ブロック

IPsec トンネルで使用される CIDR ブロックを入力します。

トンネル CIDR ブロックは、サブネットマスク 30 の 169.254.0.0/16 内である必要があり、169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30、または 169.254.169.252/30 にすることはできません。

説明VPN ゲートウェイでは、各トンネルの CIDR ブロックは一意である必要があります。

この例では、169.254.20.0/30 が使用されています。

この例では、169.254.20.0/30 が使用されています。

ローカル BGP IP アドレス

IPsec-VPN 接続の BGP IP アドレスを入力します。

IP アドレスは IPsec トンネルの CIDR ブロック内にある必要があります。

この例では、169.254.20.1 が使用されています。

この例では、169.254.20.2 が使用されています。

次の手順を実行して、VPN Gateway 1 と VPN Gateway 2 の自動ルートアドバタイズを有効にします。

左側のナビゲーションウィンドウで、 を選択します。

VPN Gateway ページで、VPN ゲートウェイを見つけて、

アイコンにポインタを合わせ、自動 BGP 伝播を有効にする[アクション] 列の をクリックします。

アイコンにポインタを合わせ、自動 BGP 伝播を有効にする[アクション] 列の をクリックします。自動 BGP 伝播を有効にする メッセージで、OK をクリックします。

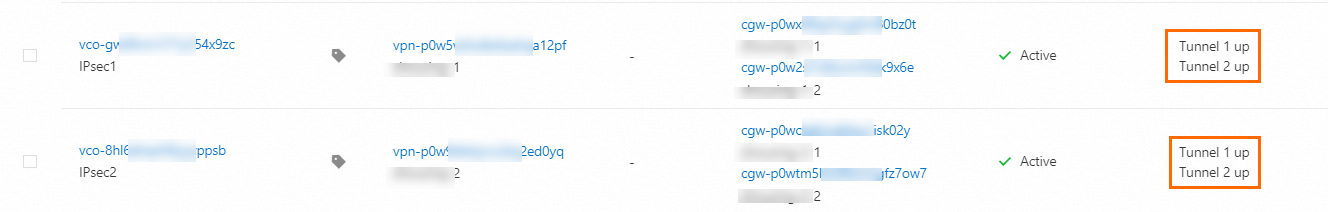

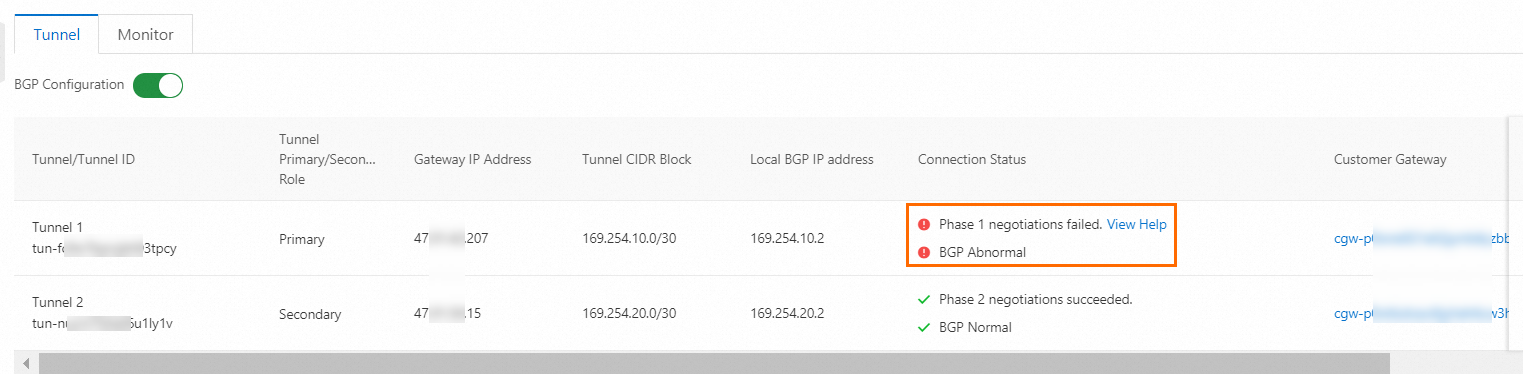

ルートを構成したら、IPsec 接続 ページでトンネルが使用可能であることを確認できます。

手順 5: ネットワーク接続をテストする

上記の手順を完了すると、VPC1 と VPC2 は相互に通信できます。 以下のセクションでは、VPC1 と VPC2 間の接続性をテストし、デュアルトンネルモードの高可用性をテストする方法について説明します。

ネットワーク接続をテストします。

VPC1 の ECS1 にログインします。

ECS インスタンスへのログイン方法の詳細については、「ECS インスタンスに接続する方法」をご参照ください。

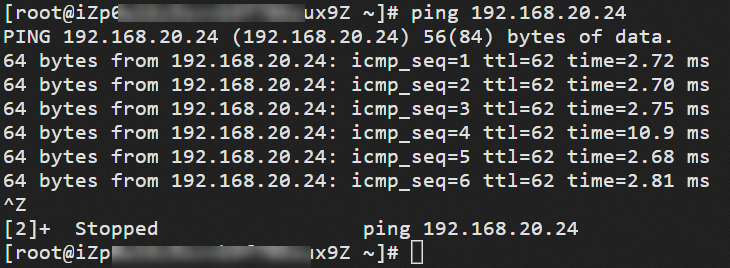

ping コマンドを実行して VPC2 の ECS3 の IP アドレスに ping を実行し、接続性をテストします。

ping <ECS3 の IP アドレス>次の図に示すようにエコー応答パケットを受信できる場合、VPC は相互に通信できます。

高可用性をテストします。

VPC1 の ECS1 にログインします。

ECS インスタンスへのログイン方法の詳細については、「ECS インスタンスに接続する方法」をご参照ください。

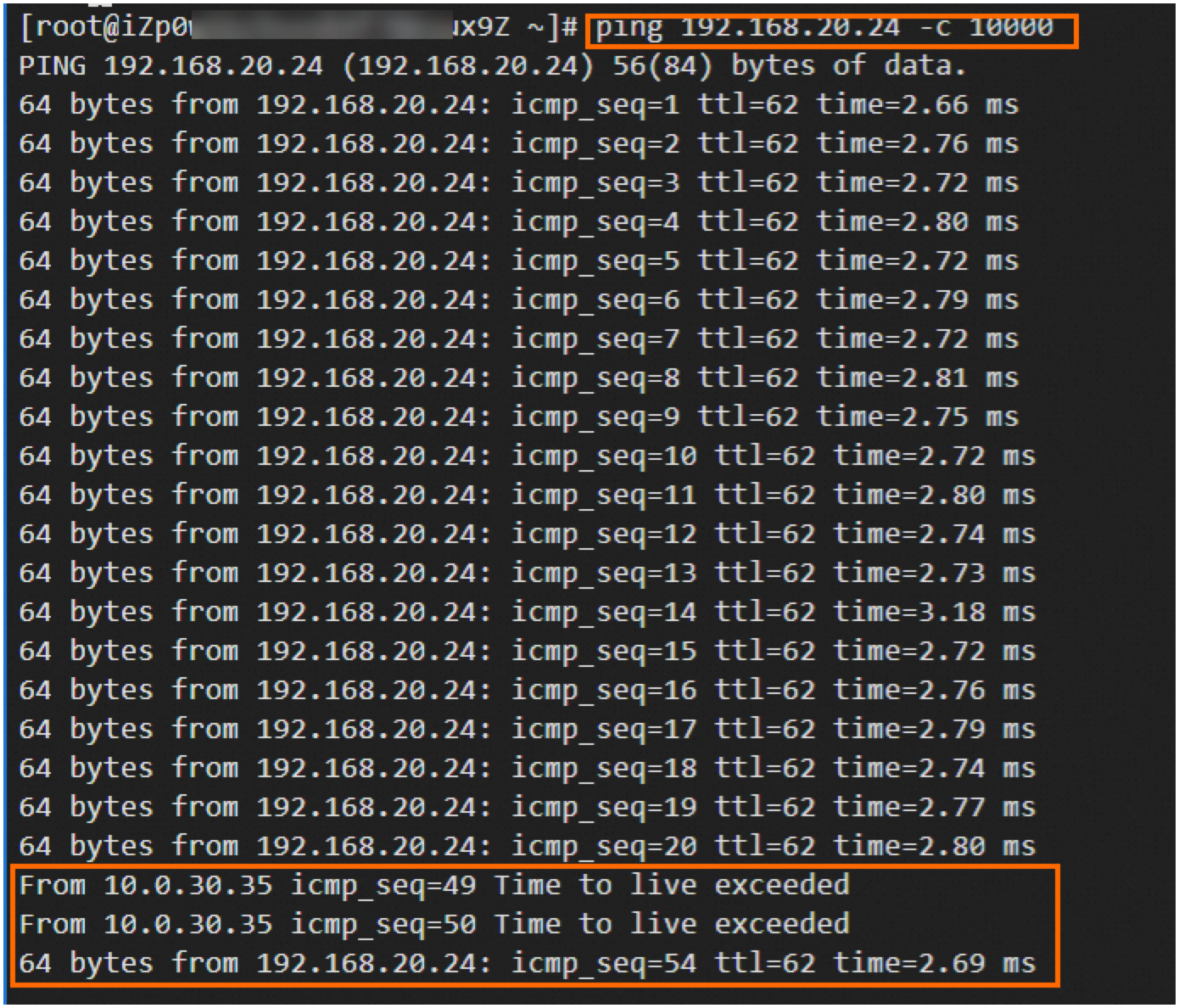

次のコマンドを実行して、ECS1 から ECS3 にパケットを継続的に送信します。

ping <ECS3 の IP アドレス> -c 10000IPsec-VPN Connection 1 のアクティブなトンネルを中断します。

この例では、IPsec-VPN Connection 1 のアクティブなトンネルの事前共有鍵を変更することで、アクティブなトンネルが中断されます。 アクティブなトンネルの両端で異なる事前共有鍵を使用すると、アクティブなトンネルは中断されます。

ECS1 のトラフィックが一時的に中断され、その後復旧することを確認できます。これは、アクティブなトンネルが中断されたときにスタンバイ トンネルが引き継ぐことを示しています。

説明

説明データセンターがデュアルトンネルモードの IPsec-VPN 接続を使用して VPC と通信するシナリオでは、アクティブなトンネルが中断された後、VPC からデータセンターへのトラフィックは自動的にスタンバイ トンネルに切り替えられます。 データセンターから VPC へのトラフィックは、データセンターのルーティング構成によって異なります。 データセンターがスタンバイ トンネルへのトラフィックの切り替えをサポートしていない場合は、CloudMonitor を構成してアクティブなトンネルを監視できます。 アクティブなトンネルが中断されたことを検出したら、データセンターのルーティング構成を手動で変更して、トラフィックをスタンバイ トンネルに切り替えることができます。 詳細については、「IPsec-VPN 接続を監視する」をご参照ください。