このトピックでは、IPsec-VPN を使用して 2 つの仮想プライベートクラウド (VPC) 間のセキュアな接続を確立する方法について説明します。このようにして、一方の VPC 内のクラウドリソースは、もう一方の VPC 内のクラウドリソースにアクセスできます。

シナリオ

異なるリージョンにある 2 つの VPC 間に IPsec-VPN 接続を作成する場合、IPsec-VPN 接続の品質はインターネット接続の品質によって決まります。この場合、CEN を使用して VPC を接続することをお勧めします。詳細については、「エンタープライズエディション転送ルータを使用して、リージョンとアカウントをまたいで VPC を接続する」をご参照ください。

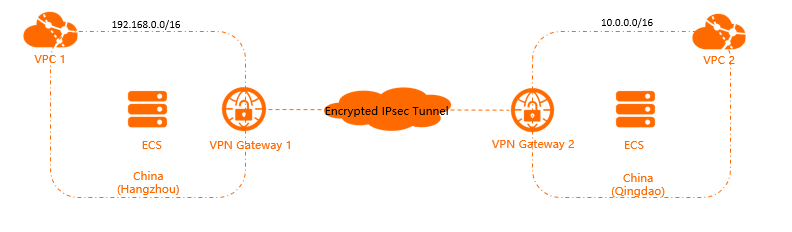

このトピックでは、次のシナリオを例として使用します。企業は、中国 (杭州) リージョンに VPC 1 という名前の VPC を作成し、中国 (青島) リージョンに VPC 2 という名前の別の VPC を作成しました。Elastic Compute Service (ECS) インスタンスは VPC にデプロイされ、サービスは ECS インスタンスにデプロイされます。ビジネス開発のため、VPC 1 と VPC 2 のサービスは相互に通信する必要があります。

ネットワーク セキュリティを確保するために、企業は VPN ゲートウェイを使用して VPC 1 と VPC 2 の間に IPsec-VPN 接続を確立することを決定しました。このようにして、VPC 間のデータ転送は暗号化され、クラウドリソースはセキュアな接続を介して相互に通信できます。

前提条件

このトピックでは、次のシナリオを例として使用します。企業は、中国 (杭州) リージョンに VPC 1 という名前の VPC を作成し、中国 (青島) リージョンに VPC 2 という名前の別の VPC を作成しました。Elastic Compute Service (ECS) インスタンスは VPC にデプロイされ、サービスは ECS インスタンスにデプロイされます。詳細については、「IPv4 VPC を作成する」をご参照ください。

次の表は、この例における VPC 1 と VPC 2 の構成を示しています。

重要ビジネス要件に基づいて CIDR ブロックを指定できます。通信する必要がある CIDR ブロックが重複していないことを確認してください。

VPC 名

リージョン

VPC CIDR ブロック

VPC ID

ECS インスタンス名

ECS インスタンス IP アドレス

VPC1

中国 (杭州)

192.168.0.0/16

vpc-bp1e0yx3nsosmitth****

ECS1

192.168.20.161

VPC2

中国 (青島)

10.0.0.0/16

vpc-m5e83sapxp88cgp5f****

ECS2

10.0.1.110

VPC 内の ECS インスタンスに適用されるセキュリティグループルールを理解している。セキュリティグループルールで ECS インスタンス間の通信が許可されていることを確認してください。詳細については、「セキュリティグループルールを表示する」および「セキュリティグループルールを追加する」をご参照ください。

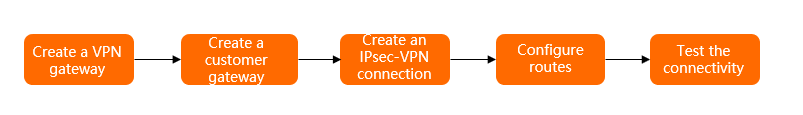

手順

手順 1: VPN ゲートウェイを作成する

VPN ゲートウェイコンソール にログインします。

上部のナビゲーションバーで、VPN ゲートウェイを作成するリージョンを選択します。

この例では、[中国 (杭州)] リージョンが選択されています。

説明VPN ゲートウェイは、VPN ゲートウェイに関連付ける VPC と同じリージョンに属している必要があります。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、次のパラメータを設定し、[今すぐ購入] をクリックして、支払いを完了します。

パラメータ

説明

[名前]

VPN ゲートウェイの名前を入力します。この例では、VPN Gateway 1 と入力します。

リージョン

VPN ゲートウェイをデプロイするリージョンを選択します。この例では、[中国 (杭州)] リージョンが選択されています。

[ゲートウェイタイプ]

VPN ゲートウェイタイプを選択します。この例では、[標準] が選択されています。

[ネットワークタイプ]

VPN ゲートウェイのネットワークタイプを選択します。この例では、[パブリック] が選択されています。

[トンネル]

サポートされているトンネルモードが自動的に表示されます。

VPC

VPN ゲートウェイに関連付ける VPC を選択します。この例では、VPC 1 が選択されています。

[VSwitch]

選択した VPC から VSwitch を選択します。

シングルトンネルを選択した場合は、1 つの VSwitch のみ指定する必要があります。

デュアルトンネルを選択した場合は、2 つの VSwitch を指定する必要があります。

IPsec-VPN 機能が有効になると、システムは 2 つの VSwitch のそれぞれに、IPsec-VPN 接続を介して VPC と通信するためのインターフェースとして Elastic Network Interface (ENI) を作成します。各 ENI は、VSwitch 内の 1 つの IP アドレスを占有します。

説明システムはデフォルトで VSwitch を選択します。デフォルトの VSwitch を変更または使用できます。

VPN ゲートウェイの作成後、VPN ゲートウェイに関連付けられた VSwitch を変更することはできません。VPN ゲートウェイの詳細ページで、VPN ゲートウェイに関連付けられた VSwitch、VSwitch が属するゾーン、VSwitch 内の ENI を表示できます。

[VSwitch 2]

選択した VPC から別の VSwitch を選択します。

シングルトンネルを選択した場合は、このパラメータは無視してください。

最大帯域幅

VPN ゲートウェイの最大帯域幅値を指定します。単位: Mbit/s。

[トラフィック]

VPN ゲートウェイの課金方法を選択します。デフォルト値: [データ転送ごとの支払い]。

詳細については、「課金の概要」をご参照ください。

[IPsec-VPN]

IPsec-VPN を有効にするかどうかを指定します。この例では、[有効] が選択されています。

[SSL-VPN]

SSL-VPN を有効にするかどうかを指定します。この例では、[無効] が選択されています。

期間

課金サイクルを選択します。デフォルト値: [時間ごと]。

[サービスロール]

[サービスロールの作成] をクリックします。その後、システムは自動的にサービスロール AliyunServiceRoleForVpn を作成します。

VPN ゲートウェイは、このロールを担って他のクラウドリソースにアクセスします。詳細については、「AliyunServiceRoleForVpn」をご参照ください。

[作成済み] と表示されている場合は、サービスロールが作成済みであり、再度作成する必要がないことを示します。

詳細については、「VPN ゲートウェイを作成する」をご参照ください。

[VPN ゲートウェイ] ページに戻り、VPN ゲートウェイを表示します。

VPN ゲートウェイを作成すると、準備中 状態になります。1 ~ 5 分後、VPN ゲートウェイは 正常 状態に変わります。VPN ゲートウェイが 正常 状態に変わると、VPN ゲートウェイは使用できる状態になります。

手順2 から 手順4 までを繰り返して、VPN Gateway 2[中国 (青島)] リージョンに という名前の VPN ゲートウェイを作成します。VPC パラメータには VPC 2 を指定します。その他のパラメータには、VPN Gateway 1 と同じ値を指定します。

次の表は、この例で作成された VPN ゲートウェイに関する情報を示しています。

リージョン

VPN ゲートウェイ名

VPC 名

VPN ゲートウェイ ID

VPN ゲートウェイ IP アドレス

中国 (杭州)

VPN Gateway 1

VPC1

vpn-bp1l5zihic47jprwa****

120.XX.XX.40

中国 (青島)

VPN Gateway 2

VPC2

vpn-m5eqjnr4ii6jajpms****

118.XX.XX.20

手順 2: カスタマーゲートウェイを作成する

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイのリージョンを選択します。

説明接続するカスタマーゲートウェイと VPN ゲートウェイが同じリージョンにデプロイされていることを確認してください。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメータを設定し、[OK] をクリックします。

中国 (杭州) リージョンと中国 (青島) リージョンにカスタマーゲートウェイを作成する必要があります。次の表は、カスタマーゲートウェイのパラメータを示しています。

パラメータ

説明

中国 (杭州)

中国 (青島)

[名前]

カスタマーゲートウェイの名前を入力します。

Customer1

Customer2

[IP アドレス]

カスタマーゲートウェイのパブリック IP アドレスを入力します。

この例では、VPN Gateway 2 の IP アドレス 118.XX.XX.20 を入力します。

説明この例では、VPN Gateway 1 は VPC 2 のカスタマーゲートウェイであり、VPN Gateway 2 は VPC 1 のカスタマーゲートウェイです。

この例では、VPN Gateway 1 の IP アドレス 120.XX.XX.40 を入力します。

詳細については、「カスタマーゲートウェイを作成する」をご参照ください。

次の表は、各リージョンにおける VPN ゲートウェイ、カスタマーゲートウェイ、および VPC に関する情報を示しています。

リージョン

VPC 名

VPN ゲートウェイ名

カスタマーゲートウェイ名

カスタマーゲートウェイ ID

カスタマーゲートウェイ IP アドレス

中国 (杭州)

VPC1

VPN Gateway 1

Customer1

cgw-bp1er5cw26c2b35vm****

118.XX.XX.20

中国 (青島)

VPC2

VPN Gateway 2

Customer2

cgw-m5e6qdvuxquse3fvm****

120.XX.XX.40

手順 3: IPsec-VPN 接続を作成する

VPN ゲートウェイとカスタマーゲートウェイを作成したら、IPsec-VPN 接続を作成して VPN ゲートウェイをカスタマーゲートウェイに接続できます。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN ゲートウェイのバインド] をクリックします。

[IPsec-VPN 接続 (VPN) の作成] ページで、IPsec-VPN 接続のパラメータを設定し、[OK] をクリックします。

中国 (杭州) リージョンに 1 つの IPsec-VPN 接続を作成し、中国 (青島) リージョンに別の IPsec-VPN 接続を作成する必要があります。次の表は、IPsec-VPN 接続のパラメータを示しています。

パラメータ

説明

中国 (杭州)

中国 (青島)

[名前]

IPsec-VPN 接続の名前を入力します。

IPsec-VPN Connection 1

IPsec-VPN Connection 2

[リージョン]

IPsec-VPN 接続に関連付ける VPN ゲートウェイがデプロイされているリージョンを選択します。

[中国 (杭州)]

[中国 (青島)]

[VPN ゲートウェイのバインド]

作成した VPN ゲートウェイを選択します。

VPN Gateway 1

VPN Gateway 2

ルーティングモード

ルーティングモードを選択します。

[宛先ルーティングモード] を選択します。

[宛先ルーティングモード] を選択します。

[すぐに有効]

ネゴシエーションをすぐに開始するかどうかを指定します。

はい: 構成が完了するとすぐにネゴシエーションが開始されます。

いいえ: トラフィックが入るとネゴシエーションが行われます。

説明VPN ゲートウェイを使用して 2 つの VPC 間に IPsec-VPN 接続を作成する場合は、一方の IPsec-VPN 接続の [すぐに有効] を [はい] に設定することをお勧めします。このようにして、IPsec ネゴシエーションをすぐに開始できます。

この例では、いいえ が選択されています。

この例では [はい] が選択されています。

[カスタマーゲートウェイ]

作成したカスタマーゲートウェイを選択します。

Customer1

Customer2

[事前共有鍵]

事前共有鍵を入力します。

鍵の長さは 1 ~ 100 文字で、数字、大文字、小文字、および次の特殊文字を含めることができます:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。事前共有鍵を指定しない場合、システムは 16 文字のランダムな文字列を事前共有鍵として生成します。IPsec-VPN 接続を作成した後、[編集] ボタンをクリックすると、システムによって生成された事前共有鍵を表示できます。詳細については、「IPsec-VPN 接続を変更する」をご参照ください。

重要IPsec-VPN 接続とピアゲートウェイデバイスに構成された事前共有鍵は同じである必要があります。そうでない場合、システムは IPsec-VPN 接続を確立できません。

fddsFF123****

その他のパラメータにはデフォルト設定を使用します。詳細については、「シングルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

[作成済み] ダイアログボックスで、[OK] をクリックします。

手順 4: ルートを構成する

左側のナビゲーションウィンドウで、 を選択します。

トップメニューバーで、VPN ゲートウェイのリージョンを選択します。

VPN Gateway ページで、管理する VPN ゲートウェイを見つけ、その ID をクリックします。

宛先ベースルーティング タブで、[ルートエントリの追加] をクリックします。

[ルートエントリの追加] パネルで、次のパラメータを設定し、[OK] をクリックします。

VPN Gateway 1 と VPN Gateway 2 にルートを追加する必要があります。次の表は、ルートのパラメータを示しています。

パラメータ

説明

VPN Gateway 1

VPN Gateway 2

[宛先 CIDR ブロック]

宛先 CIDR ブロックを入力します。

VPC 2 のプライベート CIDR ブロックである 10.0.0.0/16 を入力します。

VPC 1 のプライベート CIDR ブロックである 192.168.0.0/16 を入力します。

[ネクストホップタイプ]

ネクストホップタイプを選択します。

[IPsec 接続] を選択します。

[IPsec 接続] を選択します。

[ネクストホップ]

ネクストホップを選択します。

この例では、IPsec-VPN Connection 1 が選択されています。

この例では、IPsec-VPN Connection 2 が選択されています。

[VPC に公開]

VPN ゲートウェイに関連付けられている VPC にルートをアドバタイズするかどうかを指定します。

この例では [はい] が選択されています。

この例では [はい] が選択されています。

[重み]

ルートの重みを選択します。

[100]: ルートに高い優先度を指定します。

[0]: ルートに低い優先度を指定します。

この例では、デフォルト値の [100] が使用されています。

この例では、デフォルト値の [100] が使用されています。

詳細については、「宛先ベースのルートを追加する」をご参照ください。

手順 5: ネットワーク接続をテストする

VPC1 内の ECS1 にログインします。

ECS インスタンスへのログイン方法の詳細については、「インスタンス接続のガイドライン」をご参照ください。

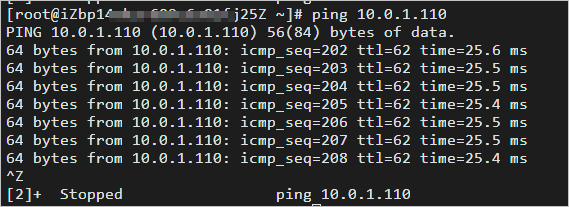

ping コマンドを実行して ECS 2 の IP アドレスに ping を送信し、ネットワーク接続をテストします。

ping <ECS 2 の IP アドレス>次の図のようにエコー応答パケットを受信できる場合、VPC は相互に通信できます。