このトピックでは、IPsec-VPN と Express Connect 回線を使用して、データセンターと仮想プライベートクラウド (VPC) 間にアクティブ/スタンバイ接続を構成する方法について説明します。

シナリオ

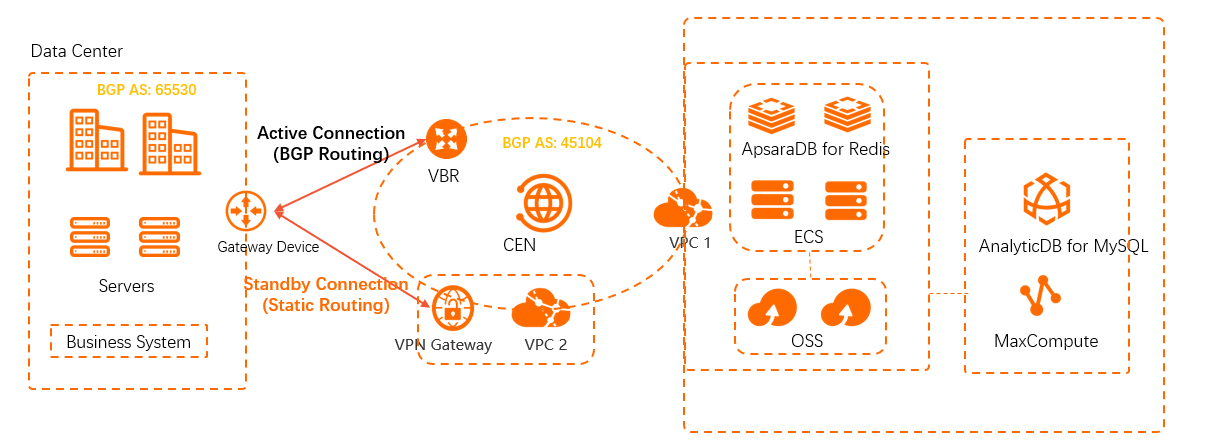

このトピックでは、次のシナリオを使用して、IPsec-VPN と Express Connect 回線の両方を使用してデータセンターを VPC に接続する方法を示します。ある企業が杭州にデータセンターを持ち、中国 (杭州) リージョンに VPC1 をデプロイしています。 VPC1 では、Elastic Compute Service (ECS) などのクラウドサービスがインタラクションとデータ分析のためにデプロイされています。企業は、データセンターと VPC1 の間にアクティブ/スタンバイ接続を確立したいと考えています。次のセクションでは、接続について説明します。

接続 1:Express Connect 回線を作成し、転送ルータを使用してデータセンターを VPC1 に接続します。

接続 2:VPN ゲートウェイを独立した VPC (VPC2) に関連付けます。 VPC2 にはサービスがデプロイされておらず、IPsec-VPN 接続を介してデータセンターをクラウドに接続するための中継ノードとしてのみ機能します。その後、データセンターは IPsec-VPN 接続と転送ルータを介して VPC1 に接続できます。

Express Connect 回線と IPsec-VPN 接続が想定どおりに機能している場合、転送ルータは Express Connect 回線と IPsec-VPN 接続を介してデータセンターを指すルートを学習できます。デフォルトでは、Express Connect 回線を介して学習されたルートは、IPsec-VPN 接続を介して学習されたルートよりも優先順位が高くなります。したがって、データはデフォルトで Express Connect 回線を介して VPC1 からデータセンターに転送されます。

Express Connect 回線がダウンした場合、Express Connect 回線から学習されたルートは撤回され、IPsec-VPN 接続を介して学習されたルートが自動的に有効になります。データは IPsec-VPN 接続を介して VPC1 からデータセンターに転送されます。 Express Connect 回線が回復すると、Express Connect 回線が引き継ぎ、IPsec-VPN 接続はスタンバイ接続として機能します。

準備

データセンターとネットワークインスタンスのルーティングプロトコルを計画する必要があります。このトピックでは、次のルーティングプロトコルが使用されます。

データセンターゲートウェイと VPN ゲートウェイの間では、静的ルーティングが使用されます。

データセンターのゲートウェイデバイスと仮想ボーダールータ (VBR) の間では、ボーダーゲートウェイプロトコル (BGP) 動的ルーティングが使用されます。

説明VPN ゲートウェイがスタンバイ接続として機能するシナリオでは、VBR は BGP 動的ルーティングが構成されている必要があります。 VPN ゲートウェイは、静的ルーティングまたは BGP 動的ルーティングを使用できます。

データセンターとネットワークインスタンスのネットワークを計画する必要があります。データセンターの CIDR ブロックがネットワークインスタンスの CIDR ブロックと重複しないようにしてください。このトピックでは、次の CIDR ブロックが使用されます。

項目

CIDR ブロック

IP アドレス

VPC1

192.168.0.0/16

ECS インスタンスの IP アドレス:192.168.20.161

VPC2

10.0.0.0/16

該当なし

VBR

10.1.0.0/30

VLAN ID:0

Alibaba Cloud 側の IPv4 アドレス:10.1.0.1/30

カスタマー側の IPv4 アドレス:10.1.0.2/30

このトピックでは、カスタマー側のデバイスはデータセンターのゲートウェイデバイスを指します。

データセンター

172.16.0.0/16

クライアントの IP アドレス:172.16.1.188

データセンターゲートウェイ

10.1.0.0/30

パブリック IP アドレス:211.XX.XX.68

Express Connect 回線に接続されているインターフェースの IP アドレス:10.1.0.2/30

BGP 自律システム番号 (ASN):65530

VPC1 と VPC2 は、中国 (杭州) リージョンに作成されます。ビジネスインタラクションとデータ分析に使用されるクラウドサービスは、VPC1 にデプロイされます。 VPC2 にはサービスはデプロイされていません。 VPC2 は VPN ゲートウェイに関連付けられており、データセンターと VPC1 の間の中継 VPC として機能します。詳細については、「VPC の作成と管理」をご参照ください。

データセンターのゲートウェイデバイスを確認します。標準の IKEv1 および IKEv2 プロトコルをサポートしていることを確認してください。ゲートウェイが IKEv1 および IKEv2 プロトコルをサポートしているかどうかを確認するには、ゲートウェイの製造元にお問い合わせください。

静的 IP アドレスがデータセンターのゲートウェイデバイスに割り当てられます。

VPC1 の ECS インスタンスのセキュリティグループルールを理解している必要があります。ルールでデータセンターが VPC1 の ECS インスタンスにアクセスできることを確認してください。詳細については、「セキュリティグループルールの表示」および「セキュリティグループルールの追加」をご参照ください。

手順

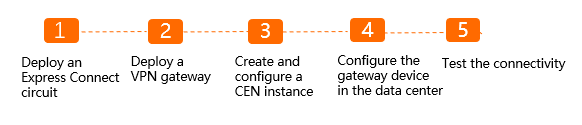

手順 1:Express Connect 回線をデプロイする

Express Connect 回線を作成します。

中国 (杭州) リージョンで Express Connect 回線を申請する必要があります。詳細については、「クラシックモード」または「Express Connect 回線を介したホステッド接続の概要」をご参照ください。

VBR を作成します。

Express Connect コンソール にログオンします。

左側のナビゲーションウィンドウで、[仮想ボーダールータ (VBR)] をクリックします。

上部のナビゲーションバーで、VBR を作成するリージョンを選択します。

この例では、[中国 (杭州)] リージョンが選択されています。

[仮想ボーダールータ (VBR)] ページで、[VBR の作成] をクリックします。

VBR の作成 パネルで、次のパラメータを設定し、OK をクリックします。

現在のアカウント:[現在のアカウント] を選択します。

名前:この例では、VBR が使用されています。

[物理接続インターフェース]:Express Connect 回線を選択します。

[VLAN ID]:このパラメータを 0 に設定します。

VBR 帯域幅値の設定:VBR の最大帯域幅を指定します。

[IPv4 アドレス (Alibaba Cloud ゲートウェイ)]:このパラメータを 10.1.0.1 に設定します。

[IPv4 アドレス (データセンターゲートウェイ)]:このパラメータを 10.1.0.2 に設定します。

[サブネットマスク (IPv4)]:このパラメータを 255.255.255.252 に設定します。

BGP グループを構成します。

[仮想ボーダールータ (VBR)] ページで、VBR の ID をクリックします。

詳細ページで、[BGP グループ] タブをクリックします。

BGP グループの作成 をクリックし、次のパラメータを設定して、OK をクリックします。

名前:BGP グループの名前を入力します。この例では、test が使用されています。

[ピア ASN]:データセンターのゲートウェイデバイスの ASN を入力します。この例では、65530 が使用されています。

[BGP キー]:BGP グループのキーを入力します。この例では、このパラメータは設定されていません。

説明:BGP グループの説明を入力します。この例では、test が使用されています。

BGP ピアを構成します。

VBR 詳細ページで、[BGP ピア] タブをクリックします。

[BGP ピア] タブで、[BGP ピアの作成] をクリックします。

BGP ピアの作成 パネルで、次のパラメータを設定し、OK をクリックします。

[BGP グループ]:BGP グループを選択します。この例では、test という名前の BGP グループが使用されています。

[BGP ピア IP]:BGP ピアの IP アドレスを入力します。この例では、10.1.0.2 が使用されています。これは、データセンターのゲートウェイデバイスのポート IP アドレスです。

手順 2:VPN ゲートウェイをデプロイする

VPN ゲートウェイを作成します。

VPN ゲートウェイコンソール にログオンします。

上部のナビゲーションバーで、[中国 (杭州)] リージョンを選択します。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、次のパラメータを設定し、[今すぐ購入] をクリックして、支払いを完了します。

[名前]:VPN ゲートウェイの名前を入力します。

リージョン:VPN ゲートウェイをデプロイするリージョンを選択します。

この例では、VPN ゲートウェイは VPC2 に関連付けられています。 VPC2 と VPN ゲートウェイが同じリージョンにデプロイされていることを確認してください。この例では、[中国 (杭州)] リージョンが選択されています。

[ゲートウェイタイプ]:作成する NAT ゲートウェイのタイプを選択します。この例では、標準 が選択されています。

[ネットワークタイプ]:VPN ゲートウェイのネットワークタイプを選択します。この例では、[パブリック] が選択されています。

[トンネル]:システムは、リージョンでサポートされている IPsec-VPN 接続のモードを表示します。

VPC:VPN ゲートウェイをデプロイする VPC を選択します。この例では、VPC2 が選択されています。

VSwitch:VPC から vSwitch を選択します。

シングルトンネルを選択した場合は、1 つの vSwitch のみ指定する必要があります。

デュアルトンネルを選択した場合は、2 つの vSwitch を指定する必要があります。

IPsec-VPN 機能が有効になると、システムは 2 つの vSwitch のそれぞれに、IPsec-VPN 接続を介して VPC と通信するためのインターフェースとして、Elastic Network Interface (ENI) を作成します。各 ENI は、vSwitch 内の 1 つの IP アドレスを占有します。

説明システムはデフォルトで vSwitch を選択します。デフォルトの vSwitch を変更または使用できます。

VPN ゲートウェイを作成した後、VPN ゲートウェイに関連付けられた vSwitch を変更することはできません。 VPN ゲートウェイに関連付けられた vSwitch、vSwitch が属するゾーン、および vSwitch 内の ENI は、VPN ゲートウェイの詳細ページで表示できます。

VSwitch 2:VPC から別の vSwitch を選択します。

IPsec-VPN 接続でシングルトンネルモードを使用する場合は、このパラメータを無視します。

最大帯域幅:VPN ゲートウェイの最大帯域幅を指定します。帯域幅は、インターネット経由のデータ転送に使用されます。

[トラフィック]:デフォルトでは、VPN ゲートウェイはトラフィック課金方式を使用します。詳細については、「課金概要」をご参照ください。

[IPsec-VPN]:IPsec-VPN 機能を有効または無効にできます。この機能を有効にすると、データセンターと VPC 間、または 2 つの VPC 間で接続を確立できます。この例では、[有効] が選択されています。

[SSL-VPN]:SSL-VPN 機能を有効または無効にできます。この機能を有効にすると、場所にかかわらず、クライアントから VPC に接続できます。この例では、[無効] が選択されています。

[期間]:デフォルトでは、VPN ゲートウェイは時間単位で課金されます。

[サービスロール]:[サービスロールの作成] をクリックすると、システムは自動的にサービスロール AliyunServiceRoleForVpn を作成します。

詳細については、「AliyunServiceRoleForVpn」をご参照ください。 [作成済み] と表示されている場合は、サービスロールがすでに作成されているため、再度作成する必要はありません。

VPN Gateway ページに戻り、データセンターの今後のルート構成のために、VPN ゲートウェイのパブリック IP アドレスを確認して記録します。

新しく作成された VPN ゲートウェイは、準備中 状態です。約 1 ~ 5 分後、正常 状態になります。 正常 状態は、VPN ゲートウェイが初期化され、使用できる状態になっていることを示します。

カスタマーゲートウェイを作成します。

左側のナビゲーションウィンドウで、 を選択します。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメータを設定し、OK をクリックします。

名前:カスタマーゲートウェイの名前を入力します。

IP アドレス:VPC2 に接続するデータセンターのゲートウェイデバイスのパブリック IP アドレスを入力します。この例では、211.XX.XX.68 が使用されています。

ASN:データセンターのゲートウェイデバイスの ASN を入力します。この例では、このパラメータは設定されていません。

説明:カスタマーゲートウェイの説明を入力します。

IPsec-VPN 接続を作成します。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN ゲートウェイのバインド] をクリックします。

[IPsec-VPN 接続 (VPN) の作成] ページで、IPsec-VPN 接続のパラメータを設定し、OK をクリックします。

[名前]:IPsec-VPN 接続の名前を入力します。

[リージョン]:IPsec-VPN 接続に関連付ける VPN ゲートウェイがデプロイされているリージョンを選択します。

[VPN ゲートウェイのバインド]:IPsec-VPN 接続に関連付ける VPN ゲートウェイを選択します。

ルーティングモード:ルーティングモードを選択します。この例では、[宛先ルーティングモード] が選択されています。

今すぐ有効化:ネゴシエーションをすぐに開始するかどうかを選択します。この例では、いいえ が選択されています。

はい:構成が完了した後、ネゴシエーションを開始します。

いいえ:インバウンドトラフィックが検出されたときにネゴシエーションを開始します。

事前共有鍵:事前共有キーを入力します。データセンターのゲートウェイデバイスの事前共有キーは、この値と同じである必要があります。この例では、デフォルトでランダムな値が使用されます。

[暗号化構成]:この例では、IKEv1 が使用され、その他のパラメータはデフォルト設定を使用します。

詳細については、「シングルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

VPN ゲートウェイでルートを構成します。

VPN ゲートウェイを使用して、データセンターのルートを VPC2 にアドバタイズする必要があります。

IPsec-VPN 接続が作成された後、[OK] ダイアログボックスの [確立済み] をクリックし、VPN ゲートウェイでルートをアドバタイズします。

左側のナビゲーションウィンドウで、 を選択します。

VPN Gateway ページで、作成した VPN ゲートウェイを見つけて、ID をクリックします。

宛先ベースルーティング タブで、ルートエントリの追加 をクリックします。

ルートエントリの追加 パネルで、次のパラメータを設定し、OK をクリックします。

宛先 CIDR ブロック:データセンターの CIDR ブロックを入力します。この例では、172.16.0.0/16 が使用されています。

ネクストホップの種類:IPsec-VPN 接続 を選択します。

ネクストホップ:作成した IPsec-VPN 接続を選択します。

VPC への公開:新しいルートを VPC2 のルートテーブルに自動的にアドバタイズするかどうかを指定します。この例では、はい が選択されています。

重み: ルートの重みを選択します。この例では、100 を使用しています。これは、優先度が高いことを示します。

説明VPN ゲートウェイに同じ宛先 CIDR ブロックを持つルートが含まれている場合、これらのルートの重みを同時に 100 に指定することはできません。

VPN 構成をデータセンターゲートウェイに追加します。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、IPsec-VPN 接続を見つけて、ピア設定の生成 列の 操作 をクリックします。

IPsec 接続構成をデータセンターゲートウェイに追加します。詳細については、「オンプレミスゲートウェイデバイスを構成する」をご参照ください。

手順 3:CEN インスタンスを構成する

Express Connect 回線と VPN ゲートウェイを構成した後、VPC1、VPC2、および VBR を転送ルータに接続する必要があります。転送ルータは、データセンターを VPC1 に接続できます。

CEN インスタンスを作成する。[CEN のみを作成] を選択します。

転送ルータを作成します。

CEN コンソール にログオンします。

インスタンス ページで、CEN インスタンスの作成 をクリックします。

CEN インスタンスの作成 ダイアログボックスで、次のパラメータを構成し、OK をクリックします。

名前:CEN インスタンスの名前を入力します。

説明:CEN インスタンスの説明を入力します。

VPC1 と VPC2 を転送ルータに接続します。

VPC と VBR が属するリージョンに転送ルータを作成します。転送ルータは、VPC と VBR を CEN に接続するために使用されます。

インスタンス ページで、管理する CEN インスタンスの ID をクリックします。

を選択し、トランジットルーターの作成 をクリックします。

トランジットルーターの作成 ダイアログボックスで、パラメータを設定し、OK をクリックします。

次の情報に基づいて、[中国 (杭州)] リージョンに転送ルータを作成します。

パラメータ

説明

中国 (杭州)

リージョン

転送ルータを作成するリージョンを選択します。

この例では、[中国 (杭州)] が選択されています。

[エディション]

転送ルータのエディション。

選択したリージョンでサポートされている転送ルータエディションが自動的に表示されます。

[マルチキャストをアクティブにする]

マルチキャストを有効にするかどうかを指定します。

この例では、デフォルト設定が使用されます。マルチキャストは無効になっています。

名前

転送ルータの名前を入力します。

この例では、転送ルータにカスタム名が指定されています。

説明

転送ルータの説明を入力します。

この例では、転送ルータにカスタム説明が指定されています。

TR アドレスセグメント

転送ルータの CIDR ブロックを入力します。

詳細については、「転送ルータ CIDR ブロック」をご参照ください。

この例では、転送ルータに CIDR ブロックは指定されていません。

VBR を転送ルータに接続します。

インスタンス ページで、管理する CEN インスタンスの ID をクリックします。

タブで、[中国 (杭州)] リージョンにある転送ルータを見つけ、接続の作成 を アクション 列でクリックします。

ピアネットワークインスタンスとの接続 ページで、次のパラメーターを構成し、OK をクリックします。

次の表は、VPC1 と VPC2 のパラメーターについて説明しています。次の情報に基づいて、VPC1 と VPC2 を転送ルータに接続します。

説明この操作を初めて実行すると、システムによってサービスロール AliyunServiceRoleForCEN が自動的に作成されます。このロールにより、転送ルータは VPC 内の vSwitch に ENI を作成できます。詳細については、「AliyunServiceRoleForCEN」をご参照ください。

パラメータ

説明

VPC1

VPC2

ネットワークタイプ

接続するネットワークインスタンスのタイプを選択します。

仮想プライベートクラウド (VPC)

仮想プライベートクラウド (VPC)

リージョン

目的の VBR インスタンスがデプロイされているリージョンです。

中国 (杭州)

中国 (杭州)

トランジットルーター

選択したリージョンにある転送ルータの ID が自動的に表示されます。

リソース所有者 ID

ネットワークインスタンスが属する Alibaba Cloud アカウントを選択します。

現在のアカウント

現在のアカウント

課金方法

デフォルト値: 従量課金。

詳細については、「課金」をご参照ください。

接続名

ネットワーク接続の名前を入力します。

VPC1-test

VPC2-test

ネットワーク

ネットワークインスタンスの ID を選択します。

VPC1 を選択します。

VPC2 を選択します。

VSwitch

転送ルータのゾーンにデプロイされている vSwitch を選択します。

転送ルータが現在のリージョンで 1 つのゾーンのみをサポートしている場合は、そのゾーンの vSwitch を選択する必要があります。

転送ルータが現在のリージョンで複数のゾーンをサポートしている場合は、異なるゾーンにある少なくとも 2 つの vSwitch を選択する必要があります。VPC と転送ルータが通信する場合、これらの 2 つの vSwitch はゾーンレベルのディザスタリカバリを実装できます。

データがより短い距離で転送できるため、ネットワーク遅延を減らし、ネットワークパフォーマンスを向上させるために、各ゾーンの vSwitch を選択することをお勧めします。

選択した各 vSwitch にアイドル状態の IP アドレスがあることを確認します。VPC に転送ルータでサポートされているゾーンの vSwitch がない場合、または vSwitch にアイドル状態の IP アドレスがない場合は、新しい vSwitch を作成する必要があります。詳細については、「vSwitch の作成と管理」をご参照ください。

詳細については、「VPC 接続の作成」をご参照ください。

ゾーン H の vSwitch を 1 つと、ゾーン I の vSwitch を 1 つ選択します。

ゾーン H の vSwitch を 1 つと、ゾーン I の vSwitch を 1 つ選択します。

詳細設定

以下の詳細機能はデフォルトで選択されています。ビジネス要件に基づいて、詳細機能を選択または選択解除できます。

VPC1 と VPC2 のデフォルト設定を維持します。すべての詳細機能が VPC で有効になっています。

トランジットルーターのデフォルトルートテーブルに関連付ける

有効にすると、VPC 接続は転送ルータのデフォルトルートテーブルに自動的に関連付けられます。転送ルータは、デフォルトルートテーブルに基づいてトラフィックを転送します。

システムルートをトランジットルーターのデフォルトルートテーブルに伝播する

この機能を有効にすると、VPC のシステムルートが転送ルータのデフォルトルートテーブルにアドバタイズされます。これにより、VPC は転送ルータに接続されている他のネットワークインスタンスと通信できます。

トランジットルーターへのルートを自動的に作成し、現在の VPC のすべてのルートテーブルに追加する

この機能を有効にすると、システムは 10.0.0.0/8、172.16.0.0/12、および 192.168.0.0/16 という 3 つのルートを VPC のすべてのルートテーブルに自動的に追加します。ルートのネクストホップは VPC を指します。ルートは、VPC から転送ルータへの IPv4 トラフィックを転送するために使用されます。デフォルトでは、転送ルータは VPC にルートをアドバタイズしません。

重要VPC インスタンスで IPv6 通信が必要な場合は、VPC 接続の作成後、VPC 接続のルート同期機能を有効にするか、VPC の VPC 接続を指すIPv6 ルートエントリを手動で追加する必要があります。これにより初めて IPv6 トラフィックが転送ルータに入ることができます。

CEN インスタンスに VBR を接続します。

インスタンス ページで、管理する CEN インスタンスの ID をクリックします。

タブで、[中国 (杭州)] リージョンの転送ルータを見つけ、接続の作成 を アクション 列でクリックします。

ピアネットワークインスタンスとの接続 ページで、以下のパラメータを設定し、OK をクリックします。

ネットワークタイプ: 接続するネットワークインスタンスのタイプを選択します。この例では、仮想ボーダールーター (VBR) が選択されています。

リージョン: ネットワークインスタンスがデプロイされているリージョンを選択します。この例では、[中国 (杭州)] が選択されています。

トランジットルーター: システムは、現在のリージョンの転送ルータ ID を自動的に表示します。

リソース所有者 ID: ネットワークインスタンスが属する Alibaba Cloud アカウントを選択します。この例では、現在のアカウント が使用されています。

接続名: ネットワークインスタンスの名前を入力します。この例では、VBR が使用されています。

ネットワーク: 接続するネットワークインスタンスの ID を選択します。この例では、VBR の ID が選択されています。

詳細設定: デフォルト設定を使用します。

VPC2 から CEN にデータセンターのルートをアドバタイズします。

VPN ゲートウェイを使用してデータセンターのルートを VPC2 にアドバタイズした後、VPC2 内のルートはデフォルトで [未公開] 状態になります。 VPC2 から CEN にデータセンターのルートを手動でアドバタイズする必要があります。 これにより、転送ルータは VPC2 からデータセンターのルートを学習できます。

CEN コンソール にログインします。

インスタンス ページで、管理する CEN インスタンスを見つけ、その ID をクリックします。

詳細ページで、中国 (杭州) リージョンの転送ルータを見つけ、その ID をクリックします。

転送ルータの詳細ページで、ルーティング情報 タブをクリックします。

ルーティング情報 タブで、VPC2 のルートを表示し、宛先がデータセンターであるルートを見つけ、[アドバタイズメントステータス] 列の [アドバタイズ] をクリックします。

PublishRoute メッセージで、[OK] をクリックします。

Express Connect 回線 のヘルスチェックを設定します。

Express Connect 回線 のヘルスチェックを設定する必要があります。 プローブパケットは、指定した間隔に基づいてヘルスチェック中に送信されます。 指定された数のプローブパケットが一定期間内に連続して失われた場合、CEN インスタンスは IPsec 接続経由でトラフィックをルーティングします。

CEN コンソール にログオンします。

左側のナビゲーションウィンドウで、ヘルスチェック をクリックします。

ヘルスチェック ページで、VBR のリージョンを選択し、ヘルスチェックの追加 をクリックします。

ヘルスチェックの追加 ページで、パラメーターを設定し、[OK] をクリックします。

インスタンス: VBR がアタッチされている CEN インスタンスを選択します。

仮想ボーダールーター (VBR): 監視する VBR を選択します。

ソース IP: この例では、自動 IP アドレス が選択されています。

自動 IP アドレス を選択すると、システムは Express Connect 回線 の接続性をプローブするために、100.96.0.0/16 CIDR ブロックの IP アドレスを自動的に割り当てます。

ターゲット IP: VBR のカスタマー側の IP アドレスを入力します。

プローブ間隔 (秒): ヘルスチェックのためにプローブパケットが送信される時間間隔を指定します。 単位: 秒。 この例では、デフォルト値が使用されます。

プローブパケット: 各間隔で送信されるプローブパケットの数を指定します。 単位: クライアント。 この例では、デフォルト値が使用されます。

ルート変更: ルート切り替え機能を有効にするかどうかを指定します。 この例では、デフォルト設定が使用されます。 ルート切り替え機能は有効になっています。

この機能はデフォルトで有効になっています。 CEN インスタンスで冗長ルートが設定されている場合、Express Connect 回線 でエラーが検出されると、ヘルスチェック機能はすぐに冗長ルートに切り替えます。

この機能を無効にすると、ヘルスチェックはプローブのみを実行します。 Express Connect 回線 でエラーが検出されても、ルートは切り替えられません。

警告チェックボックスをオフにする前に、他のメカニズムを使用してネットワークトラフィックを冗長ルートに切り替えることができることを確認してください。 そうしないと、Express Connect 回線 に障害が発生した場合、ネットワーク接続が中断されます。

ステップ 4: データセンターゲートウェイを構成する

次のサンプルコードは参照用としてのみ提供されています。コマンドはベンダーによって異なる場合があります。特定のコマンドについては、ベンダーにお問い合わせください。

# BGP 動的ルーティングを構成し、VBR への BGP ピアリング接続を確立し、データセンターのルートを Alibaba Cloud にアドバタイズします。

interface GigabitEthernet 0/12 # ポートは、データセンターのゲートウェイデバイスを Express Connect 回線に接続するために使用されます。

no switchport

ip address 10.1.0.2 255.255.255.252 # ポートの IP アドレス。 IP アドレスは、カスタマー側の VBR の IPv4 アドレスと同じである必要があります。

router bgp 65530

bgp router-id 10.1.0.2

network 172.16.0.0 mask 255.255.0.0 # データセンターのルートを Alibaba Cloud にアドバタイズします。

neighbor 10.1.0.1 remote-as 45104 # VBR へのピアリング接続を確立します。

exit

# VPN ゲートウェイ経由で VPC1 を指すルートの優先順位を設定します。優先順位は BGP ルートの優先順位よりも低くする必要があります。

ip route 192.168.0.0 255.255.0.0 <VPN ゲートウェイのパブリック IP アドレス> preference 255

手順 5:接続を検証する

データセンターのクライアントでコマンドラインインターフェイス (CLI) を開きます。

pingコマンドを実行して、VPC1 内の ECS インスタンスの IP アドレスに ping を実行します。 ECS インスタンスの IP アドレスは 192.168.0.0/16 CIDR ブロック内にあります。 クライアントが応答パケットを受信した場合、データセンターが VPC1 に接続されていることを示します。データセンターゲートウェイで、Express Connect 回線のポートを無効にし、Express Connect 回線の接続を停止します。 クライアントで

pingコマンドを再度実行して、データセンターと VPC1 間の接続性をテストします。 応答パケットを受信した場合、スタンバイ IPsec 接続が想定どおりに機能していることを示します。