SSL 証明書のリクエストを送信した後、認証局 (CA) によるドメイン所有権の検証を完了する必要があります。Digital Certificate Management Service コンソールは、この検証を支援する機能を提供します。この機能は、問題を早期に特定して解決し、検証の失敗を防ぐのに役立ちます。このトピックでは、ドメイン検証プロセス中に発生する可能性のある一般的な問題とその解決策について説明します。

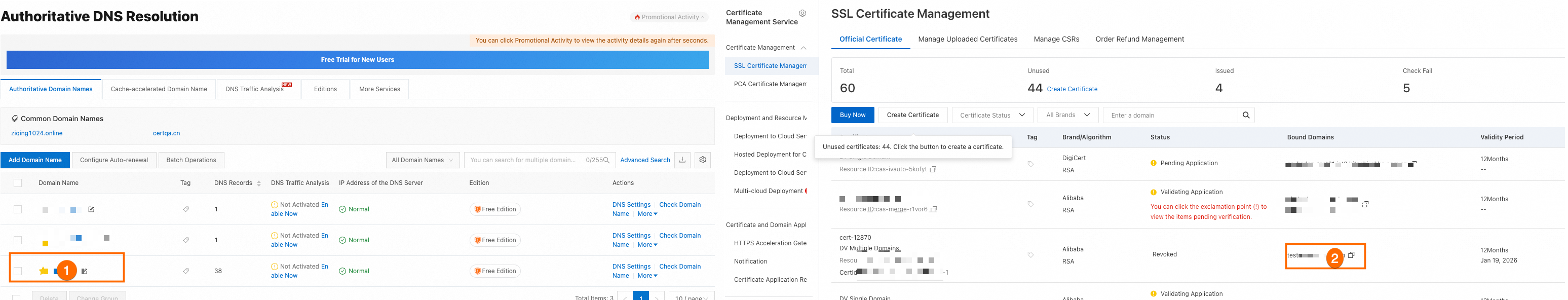

DV 証明書検証に関する FAQ

ドメイン認証 (DV) 証明書は、手動 DNS 検証、ファイル検証、自動検証の 3 つの方法で検証できます。以下のセクションでは、各方法の一般的な問題と解決策について説明します。

手動 DNS 検証

DNS レコードが有効かどうかを確認する方法

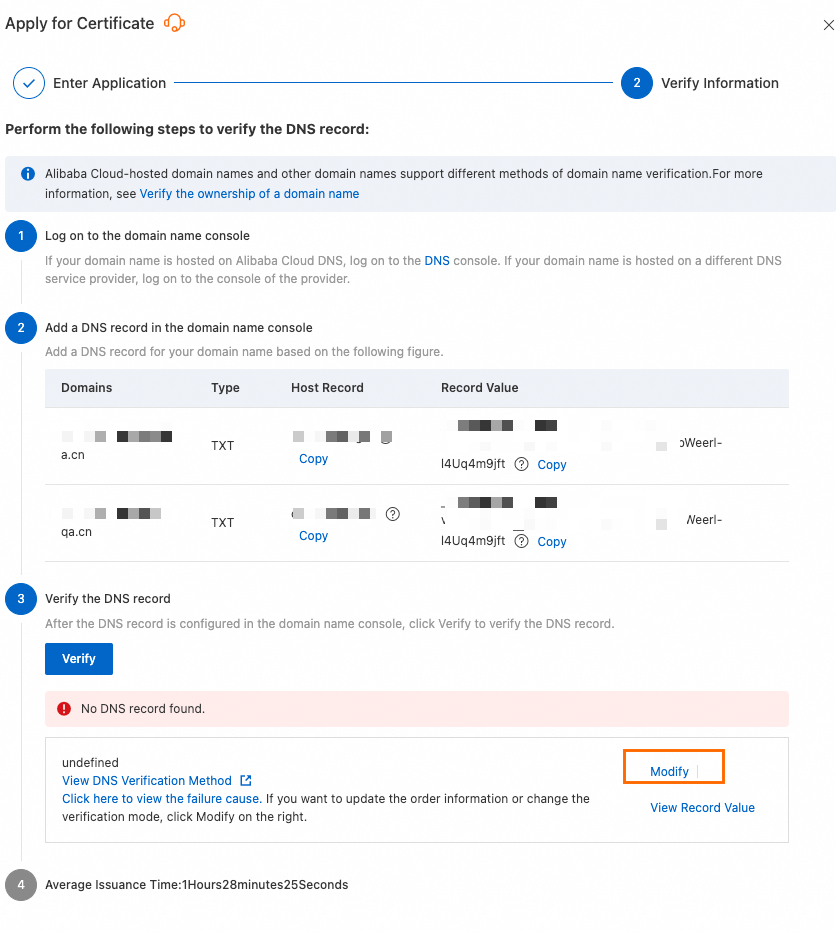

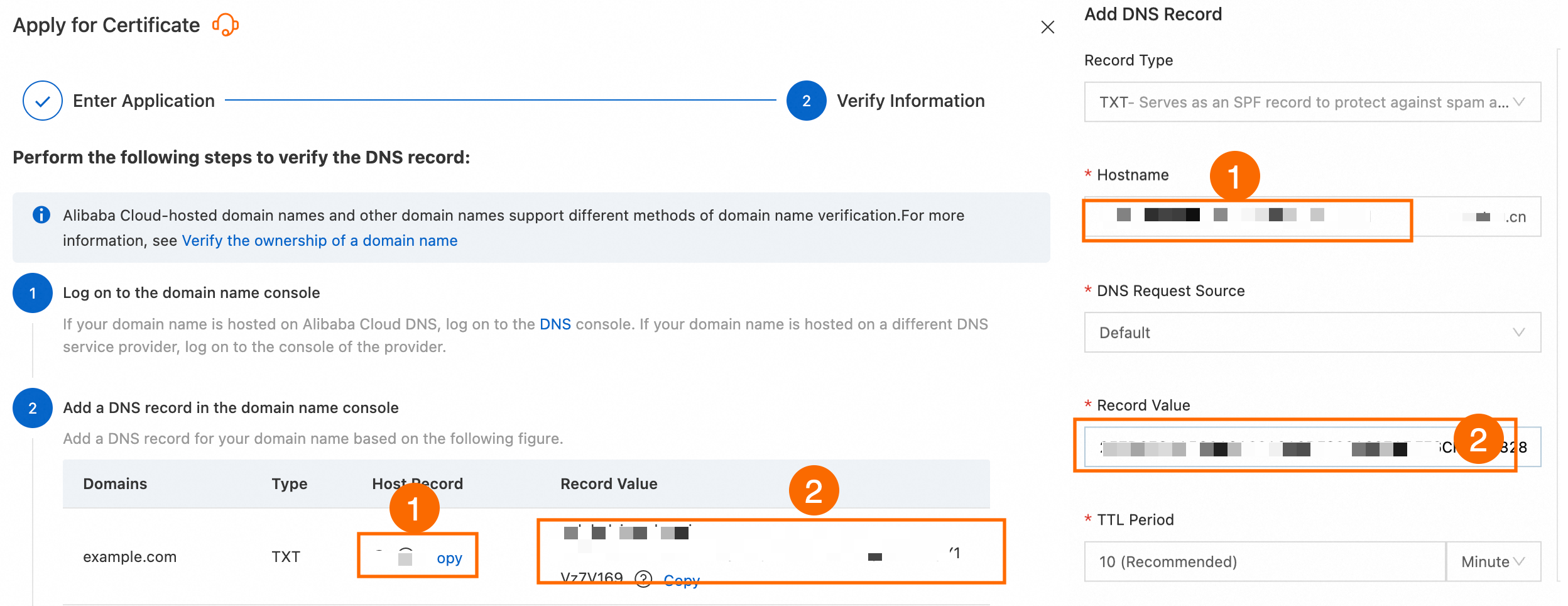

コンソールに '[DNS レコード値が検出されませんでした]>' と表示された場合の対処方法

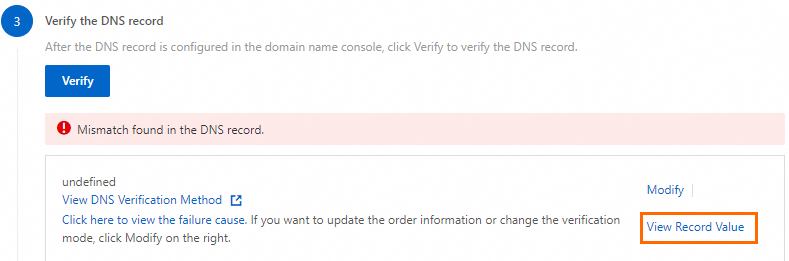

コンソールに '[DNS レコード値が一致しません]' と表示された場合の対処方法

コンソールに '検証がタイムアウトしました。再試行してください。' と表示された場合の対処方法

ファイル検証

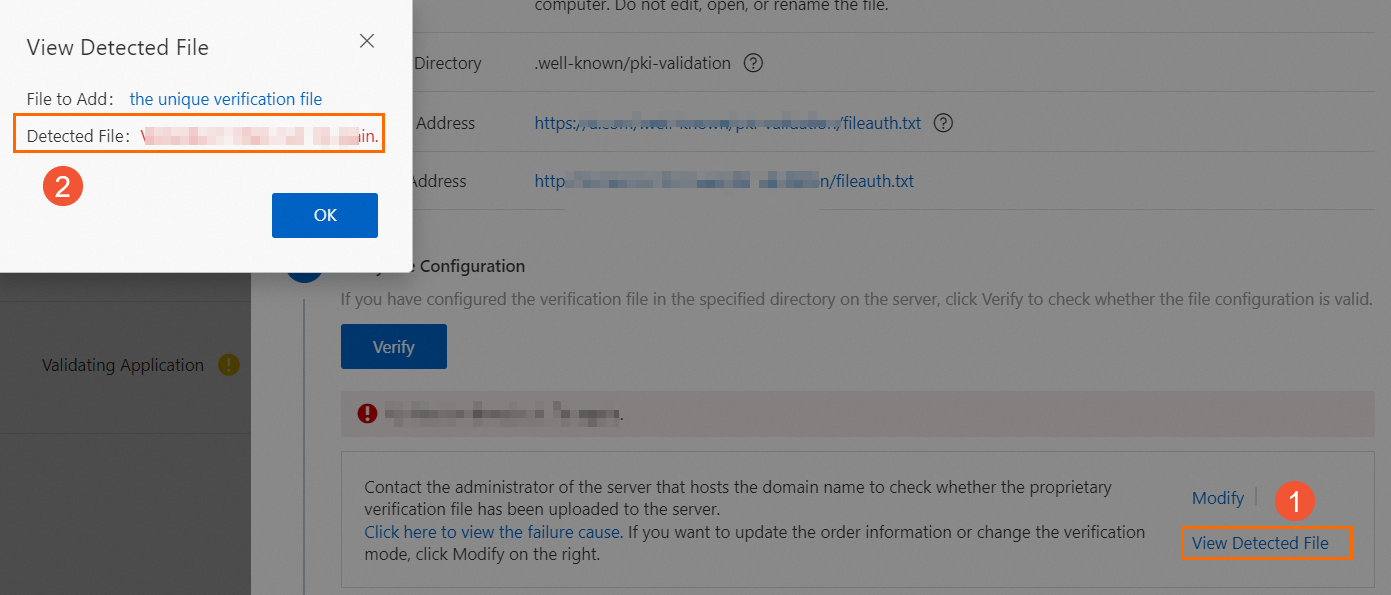

コンソールに "[ファイルが検出されませんでした]" と表示された場合の対処方法

コンソールに '検証がタイムアウトしました。再試行してください。' と表示された場合の対処方法

コンソールに 'ファイルの内容が正しくありません' と表示された場合の対処方法

ファイル検証が失敗するその他の理由

ワイルドカードドメイン名はファイル検証をサポートしていますか?

自動検証

自動検証方法は変更できますか?

いいえ、変更できません。検証方法を変更するには、別の Alibaba Cloud アカウントに切り替えて証明書を再購入する必要があります。購入が完了したら、「ドメイン名所有権の検証」をご参照いただき、ドメイン名の所有権検証を完了してください。

OV および EV 証明書に関する FAQ

CA が組織認証 (OV) または拡張認証 (EV) 証明書のリクエストを受信すると、ドメイン検証メールを連絡先のメールボックスに送信するか、連絡先に電話して検証を行います。以下に一般的な質問を挙げます。

電話に出ずに、メールだけで検証を完了できますか?

はい、できますが、状況を説明するためにメールに返信する必要があります。

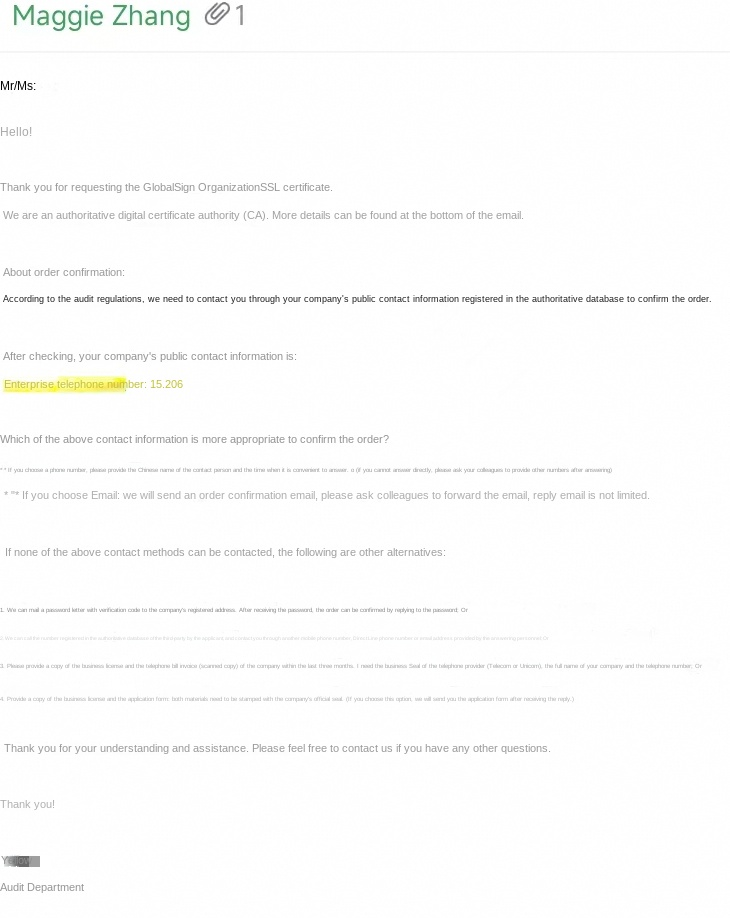

検証メールには通常どのような内容が含まれていますか?誰が受信しますか?

認証局 (CA) は、証明書の申請時に連絡先として指定したメールアドレスに、ドメイン検証と注文確認のメールを送信します。連絡先の管理に関する詳細については、「連絡先の管理」をご参照ください。メールの内容は証明書のブランドによって異なります。

以下のメール内容は参考用です。実際に受信するメールが優先されます。

GlobalSign

その他の質問

コンソールではドメイン検証に合格したと表示されていますが、証明書が発行されていません。なぜですか?

コンソールの検証結果は参考用です。コンソールでの「合格」ステータスは、CA が検証を完了して証明書を発行したことを意味するものではありません。実際の検証と発行の結果は、CA の審査によります。通常、DV 証明書は 1〜15 分で発行されますが、EV または OV 証明書は約 5 営業日で発行されます。場合によっては、審査プロセスにさらに時間がかかることがあります。以下に一般的な原因と解決策を挙げます。

ドメインに CAA DNS レコードがあります

解決策 1: Alibaba Cloud DNS コンソールに移動できます。ドメインの DNS 設定ページで、「CAA」タイプの DNS レコードを削除します。操作が完了したら、証明書を再度リクエストできます。

解決策 2: CAA DNS レコードに認証局を追加し、証明書を再度リクエストできます。

重要GitHub Pages サービスを使用し、ドメインを github.io ドメインに CNAME している場合、github.io の CAA ポリシーが継承され、証明書の発行に影響を与える可能性があります。この状況では、証明書が発行される前に CNAME レコードを一時停止するか、CAA レコードに trust-provider.com、globalsign.com、sectigo.com を追加することができます。

ドメイン名に禁止用語が含まれています

ドメイン名に特定の禁止用語が含まれている場合、手動審査がトリガーされ、時間がかかります。手動審査の結果を待つ必要があります。審査に失敗した場合は、ドメイン名を変更して証明書を再度リクエストできます。

ファイアウォールやその他のセキュリティデバイスが CA の検証を妨害しています

政府機関や国有企業など、高度に分離されたネットワーク環境では、ネットワーク制限が CA のドメイン所有権検証を妨害する可能性があります。これにより、証明書が長期間「審査中」の状態のままになることがあります。証明書が発行されるようにするには、ファイアウォールやその他のセキュリティデバイスのホワイトリストに CA の IP アドレスを追加する必要があります。

プライマリドメイン名とその www サブドメインが相互にカバーされていません。

認証局 (CA) の検証仕様によると、CA は申请しているドメイン名に関係なく、プライマリドメイン名 (

example.comなど) とその www サブドメイン (www.example.comなど) の両方をチェックします。両方のドメイン名で検証ファイルにパブリックにアクセスできることを確認する必要があります。そうでない場合、検証は失敗します。

DNS レコードは有効ですが、コンソールでの検証が依然として失敗します。なぜですか?

ファイル検証と DNS 検証の両方で、コンソールによる DNS レコードの検証に遅延があります。操作は不要です。プロセスが完了するまで待つことができます。

コンソールではドメイン検証に合格したと表示されていますが、証明書の審査に失敗しました。なぜですか?

コンソールの検証結果は参考用です。コンソールでの検証成功は、認証局 (CA) の検証が完了し、証明書が発行されたことを意味するものではありません。詳細については、「SSL 証明書審査の失敗理由と解決策」をご参照ください。

DNS プロバイダーが Alibaba Cloud でない場合でも、Alibaba Cloud SSL 証明書を申請できますか?

はい、できます。ドメイン所有権の検証を完了するだけで済みます。これは DNS プロバイダーとは無関係です。

解決策 | 方法 | 利点 |

現在のプロバイダーで設定 | 現在のドメイン名プラットフォームにログインし、Alibaba Cloud からの SSL 証明書検証レコード (TXT) を追加できます。 説明 ご不明な点がある場合は、DNS プロバイダーにお問い合わせください。 | 迅速かつ直接的です。ドメイン名の転入は不要です。 |

ドメイン名を Alibaba Cloud に転入する | 「ドメイン名を Alibaba Cloud に転入する」の説明に従ってドメイン名の転入を完了した後、Alibaba Cloud DNS コンソールで DNS を設定できます。 重要 ドメイン名を転入する場合、1 年間の更新料金を支払う必要があります。転入価格は 1 年間の更新価格と同じです。 | 将来の証明書更新や統一されたドメイン名管理に便利です。 |

内部ネットワークで SSL 証明書を使用できますか?

はい、できます。ただし、新しい証明書を申請する際には、CA がインターネット経由でドメイン名を検証する必要があります。したがって、検証プロセス中にインターネットアクセス権限を付与する必要があります。検証に合格した後、権限を取り消すことができます。発行された証明書は、どの環境でも使用できます。