TLS バージョンには、TLS v1.0 (無効)、TLS v1.1、TLS v1.2、および TLS v1.3 があります。TLS バージョンが高いほど、HTTPS 通信のセキュリティが向上します。ただし、TLS バージョンが高いほど、低いバージョンよりもブラウザの互換性が低くなります。要件に基づいて、証明書がインストールされている Web サーバーまたは Alibaba Cloud プロダクトで適切な TLS バージョンを設定できます。

Alibaba Cloud プロダクトにデプロイされた証明書

証明書が次のいずれかの Alibaba Cloud プロダクトにデプロイされている場合は、対応するプロシージャに従って TLS バージョンを設定します。次のセクションでは、簡単な手順を説明します。詳細については、リンク先のドキュメントをご参照ください。

Anti-DDoS Pro および Anti-DDoS Premium

プロシージャ

Anti-DDoS Proxy コンソールにログインします。

上部のナビゲーションバーで、インスタンスのリージョンを選択します。

Anti-DDoS Proxy (中国本土): 中国本土リージョンを選択します。

Anti-DDoS Proxy (中国本土以外): 中国本土以外リージョンを選択します。

左側のナビゲーションウィンドウで、 を選択します。

ドメイン接続 ページで、対象のドメイン名を見つけ、操作 列の 編集 をクリックします。

Modify Website Configurations タブで、TLS セキュリティ設定 を変更します。詳細については、「HTTPS サーバー証明書の TLS セキュリティポリシーをカスタマイズする」をご参照ください。

Web Application Firewall

プロシージャ

Web Application Firewall 3.0 コンソールにログインします。上部のメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、アクセス管理 をクリックします。

CNAME アクセス タブで、リストの上にある [デフォルトの SSL/TLS 設定] をクリックします。

[デフォルトの SSL/TLS 設定] ダイアログボックスで、WAF のデフォルトの TLS バージョンを設定し、[OK] をクリックします。

設定項目

説明

HTTPS 証明書のアップロード方法

SSL 証明書をアップロードします。手順は、ドメイン証明書のアップロードと同じです。詳細については、「証明書をアップロードする」をご参照ください。

TLS バージョン

有効にする TLS バージョンを選択します。オプション:

TLS 1.0 以降 (デフォルト): 最高の互換性と最低のセキュリティ

TLS 1.1 以降: 優れた互換性とセキュリティ

TLS 1.2 以降: 優れた互換性と最高のセキュリティ

TLS 1.3 を有効にするには、[TLS 1.3 を有効にする] を選択します。

HTTPS 暗号スイート

有効にする暗号スイートを選択します。オプション:

すべての暗号スイート (デフォルト): 高い互換性と低いセキュリティ

プロトコルバージョン用のカスタム暗号スイート: サービスに影響を与えないように注意して選択してください。

サポートされているカスタム暗号スイートの詳細については、「WAF でサポートされている暗号スイート」をご参照ください。

詳細については、「CNAME を使用して WAF にウェブサイトを追加する」をご参照ください。

Server Load Balancer (SLB)

プロシージャ

パフォーマンス専有型の Classic Load Balancer (CLB) インスタンスの HTTPS リスナーを作成または設定するときに、TLS セキュリティポリシーを選択できます。[HTTPS] リスナーを追加または設定するときは、[SSL 証明書] ウィザードページで [詳細設定] をクリックし、次に [変更] をクリックして、展開されたセクションから TLS セキュリティポリシーを選択します。次の例では、CLB インスタンスの TLS プロトコルバージョンを設定する方法について説明します。

Server Load Balancer (SLB) プロダクトファミリーには、Application Load Balancer (ALB)、Network Load Balancer (NLB)、および Classic Load Balancer (CLB) が含まれます。要件に基づいて SLB プロダクトを選択できます。

Classic Load Balancer (CLB) コンソールにログインします。

上部のメニューバーで、インスタンスがデプロイされているリージョンを選択します。

[インスタンス] ページで、対象のインスタンスを見つけ、[アクション] 列の [リスナーの設定] をクリックします。

[プロトコルとリスナー] ウィザードページで、[リスナープロトコルの選択] を [HTTPS] に設定します。他のパラメーターを設定し、[次へ] をクリックします。他のパラメーターの設定方法の詳細については、「HTTPS リスナーの追加」をご参照ください。

[SSL 証明書] 設定ウィザードで、アップロード済みのサーバー証明書を選択します。または、[サーバー証明書の選択] セクションで [新しいサーバー証明書] をクリックしてサーバー証明書をアップロードします。証明書を購入することもできます。証明書の詳細については、「証明書の作成」をご参照ください。

[詳細設定] の横にある [編集] をクリックし、[TLS セキュリティポリシー] を選択します。

説明パフォーマンス保証型インスタンスのみが TLS セキュリティポリシーをサポートします。

TLS セキュリティポリシーには、HTTPS のオプションの TLS バージョンとそれに対応する暗号スイートが含まれます。詳細については、「TLS セキュリティポリシー」をご参照ください。

後続のウィザードページで設定を完了し、[送信] をクリックします。ウィザードの設定の詳細については、「CLB インスタンスの HTTPS リスナーを追加する」をご参照ください。

詳細については、「HTTPS リスナーの追加」をご参照ください。

CDN

プロシージャ

開始する前に、HTTPS 証明書が設定されていることを確認してください。詳細については、「HTTPS 証明書を設定する」をご参照ください。

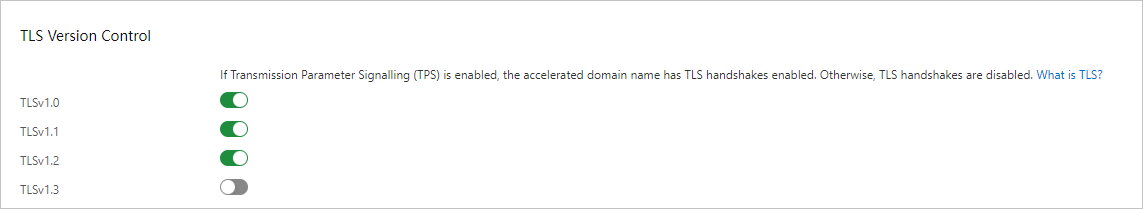

デフォルトでは、TLS v1.0、TLS v1.1、TLS v1.2、および TLS v1.3 が有効になっています。

Alibaba Cloud CDN コンソールにログインします。

左側のナビゲーションウィンドウで、ドメイン名 をクリックします。

ドメイン名 ページで、管理するドメイン名を見つけ、操作 列の 管理 をクリックします。

ドメイン名の左側のナビゲーションツリーで、HTTPS 設定 をクリックします。

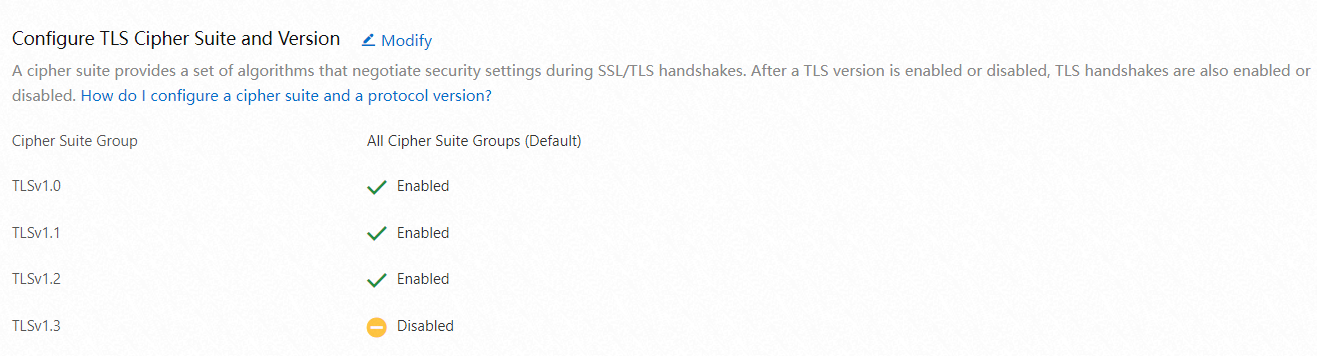

TLS 暗号スイートとバージョンの設定 セクションで、要件に基づいて暗号スイートを選択し、TLS バージョンを有効にします。

次の暗号スイートがサポートされています。要件に基づいて 1 つ選択してください:

すべての暗号スイート (デフォルト): 低いセキュリティと高い互換性を提供します。サポートされている暗号化アルゴリズムの詳細については、「CDN でサポートされているデフォルトの TLS 暗号化アルゴリズム」をご参照ください。

強力な暗号スイート: 高いセキュリティと低い互換性を提供します。サポートされている暗号化アルゴリズムは次のとおりです:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_CHACHA20_POLY1305_SHA256

ECDHE-ECDSA-CHACHA20-POLY1305

ECDHE-RSA-CHACHA20-POLY1305

ECDHE-ECDSA-AES128-GCM-SHA256

ECDHE-RSA-AES128-GCM-SHA256

ECDHE-ECDSA-AES128-CCM8

ECDHE-ECDSA-AES128-CCM

ECDHE-ECDSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-GCM-SHA384

ECDHE-ECDSA-AES256-CCM8

ECDHE-ECDSA-AES256-CCM

ECDHE-ECDSA-ARIA256-GCM-SHA384

ECDHE-ARIA256-GCM-SHA384

ECDHE-ECDSA-ARIA128-GCM-SHA256

ECDHE-ARIA128-GCM-SHA256

カスタム暗号スイート: 要件に基づいてカスタム暗号スイートを選択できます。

TLS バージョンの詳細については、「背景情報」をご参照ください。

詳細については、「TLS バージョンと暗号スイートを設定する」をご参照ください。

DCDN

プロシージャ

開始する前に、HTTPS 証明書が設定されていることを確認してください。詳細については、「HTTPS 証明書を設定する」をご参照ください。

デフォルトでは、TLS 1.0、TLS 1.1、TLS 1.2、および TLS 1.3 が有効になっています。

DCDN consoleにログインします。

左側のナビゲーションウィンドウで、ドメイン名 をクリックします。

ドメイン名 ページで、管理するドメイン名を見つけ、設定 をクリックします。

ドメイン名の左側のナビゲーションツリーで、HTTPS 設定 をクリックします。

TLS 暗号スイートとバージョンの設定 セクションで、要件に基づいて暗号スイートを選択し、TLS バージョンを有効にします。

次の暗号スイートがサポートされています。ビジネス要件に基づいて暗号スイートを選択してください:

すべての暗号スイート (デフォルト): 低いセキュリティと高い互換性を提供します。サポートされている暗化アルゴリズムの詳細については、「DCDN でサポートされているデフォルトの TLS 暗号化アルゴリズム」をご参照ください。

強力な暗号スイート: 高いセキュリティと低い互換性を提供します。サポートされている暗号化アルゴリズムは次のとおりです:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_CHACHA20_POLY1305_SHA256

ECDHE-ECDSA-CHACHA20-POLY1305

ECDHE-RSA-CHACHA20-POLY1305

ECDHE-ECDSA-AES128-GCM-SHA256

ECDHE-RSA-AES128-GCM-SHA256

ECDHE-ECDSA-AES128-CCM8

ECDHE-ECDSA-AES128-CCM

ECDHE-ECDSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-GCM-SHA384

ECDHE-ECDSA-AES256-CCM8

ECDHE-ECDSA-AES256-CCM

ECDHE-ECDSA-ARIA256-GCM-SHA384

ECDHE-ARIA256-GCM-SHA384

ECDHE-ECDSA-ARIA128-GCM-SHA256

ECDHE-ARIA128-GCM-SHA256

カスタム暗号スイート: 要件に基づいてカスタム暗号スイートを選択できます。

詳細については、「TLS バージョンと暗号スイートを設定する」をご参照ください。

設定中に質問がある場合は、プロダクトのアカウントマネージャーにお問い合わせください。

Alibaba Cloud プロダクトではない Web サーバーにデプロイされた証明書

Web サーバーのセキュリティと互換性を確保するために、サーバーの証明書設定ファイルで ssl_protocols パラメーターを調整できます。これにより、要件に基づいて特定の TLS バージョンを有効または無効にできます。たとえば、環境が TLS v1.1 と TLS v1.2 のみをサポートしている場合は、ssl_protocols パラメーターを TLSv1.1 TLSv1.2 に設定します。TLS v1.3 も有効にする必要がある場合は、ssl_protocols パラメーターを TLSv1.1 TLSv1.2 TLSv1.3 に設定します。

次のプロシージャでは、Nginx を例として使用し、Nginx がサポートする TLS バージョンを変更する方法を示します。

ステップ 1: Nginx 設定ファイルを開く

次のコマンドを実行して、編集のために Nginx 設定ファイルを開きます。このファイルは通常、/etc/nginx/nginx.conf または /etc/nginx/conf.d/ ディレクトリ内の .conf ファイルにあります。

sudo nano /etc/nginx/nginx.conf別のサイト設定ファイルがある場合、パスは次のようになります:

sudo nano /etc/nginx/sites-available/defaultステップ 2: サーバーブロックの SSL 設定を変更する

HTTPS に関連する server ブロックを見つけます。ssl_protocols 行を追加または変更して、サポートされている TLS バージョンを指定します。次の例は、設定ファイルで TLS 1.2 と TLS 1.3 を有効にする方法を示しています。クライアントが設定された TLS バージョンをサポートしていることを確認してください。そうしないと、接続エラーが発生する可能性があります。

server {

listen 443 ssl;

server_name yourdomain.com;

# SSL 証明書とキーへのパス

ssl_certificate /path/to/your_certificate.crt;

ssl_certificate_key /path/to/your_private.key;

# サポートされている SSL/TLS バージョンを設定

ssl_protocols TLSv1.2 TLSv1.3;

# オプション: より安全な暗号スイートを設定

ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256';

location / {

root /var/www/html;

index index.html index.htm;

}

}ステップ 3: Nginx サービスを再起動する

変更を保存した後、次のコマンドを実行して Nginx サービスを再起動し、設定を有効にします:

sudo systemctl reload nginxまたは:

sudo service nginx restartこれらの手順により、Nginx サーバーの TLS バージョンが変更されます。

ステップ 4: TLS バージョンが正常に設定されたことを確認する

次のコマンドを実行して、サーバーの TLS 設定をテストします:

# "your_ip" を実際の IP アドレスに置き換えます。 sudo openssl s_client -connect your_ip:443出力のプロトコルバージョンと証明書情報を確認して、TLS 設定が有効になっていることを確認します。出力に指定された TLS バージョンに関する情報が含まれている場合、設定は成功です。

時間の経過とともに新しいセキュリティ標準が出現し、古い標準が廃止される可能性があります。ウェブサイトを安全に保つために、暗号化標準を定期的に確認し、更新してください。