システムの脆弱性は、攻撃者がシステムに侵入する機会を提供します。潜在的なセキュリティリスクを軽減するために、できるだけ早く脆弱性を修正できます。セキュリティセンターは、システムの脆弱性に関する詳細な情報を提供し、数回クリックするだけで一部の脆弱性を修正できます。これは、システムセキュリティを効率的に管理するのに役立ちます。このトピックでは、脆弱性の表示と処理の方法について説明します。

前提条件

脆弱性スキャンが完了しています。詳細については、「脆弱性をスキャンする」をご参照ください。

脆弱性スキャン結果の表示

すべての脆弱性の表示

セキュリティセンターコンソールにログインします。上部のナビゲーションバーで、管理するアセットのリージョンを選択します。中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

脆弱性管理 ページで、脆弱性スキャンの結果を表示します。

脆弱性スキャン結果に関する統計情報を表示します。

次の表に、脆弱性スキャン結果に関する統計情報を示します。

番号

説明

①

アセットで検出された高リスクの脆弱性に関するセキュリティ速報の総数。1 台のサーバーで複数のセキュリティ速報が一致する場合、複数のセキュリティ速報がカウントされます。

②

アセットで検出された Linux ソフトウェアの脆弱性に関するセキュリティ速報の数。各脆弱性タイプの横にある数字は、アセットで検出されたこのタイプの脆弱性に関するセキュリティ速報の数を示します。

③

セキュリティ速報に含まれる脆弱性が検出されたアセットの数。数字の表示色は、脆弱性を修正する優先度を示します。次のリストは、異なる色の数字について説明しています。

赤: [高] 優先度の脆弱性が検出されたサーバーの数。

オレンジ: [中] 優先度の脆弱性が検出されたサーバーの数。

グレー: [低] 優先度の脆弱性が検出されたサーバーの数。

[高] 優先度の脆弱性は、できるだけ早く修正することをお勧めします。詳細については、「脆弱性を修正する優先度」をご参照ください。

脆弱性スキャン結果の概要を表示する

脆弱性管理 ページの上部で、脆弱性に関する全体的な情報を表示できます。

パラメータ

説明

[高優先度の脆弱性 (CVE)]

[高優先度の脆弱性 (CVE)] の下の数字をクリックすると、[高優先度の脆弱性 (CVE)] パネルに移動します。このパネルでは、高優先度のすべてのタイプの脆弱性に関するセキュリティ速報を表示できます。脆弱性の修正方法の詳細については、「脆弱性修正機能を購入する」をご参照ください。

[脆弱なサーバー]

[脆弱なサーバー] の下の数字をクリックすると、[ホスト] ページの タブに移動します。[サーバー] タブでは、脆弱性が検出されたサーバーに関する詳細を表示できます。

[修正中]

[修正中] の下の数字をクリックすると、[修正中] パネルに移動します。このパネルでは、修正中の脆弱性のリストと修正の進捗状況を表示できます。

[処理済みの脆弱性の合計]

[処理済みの脆弱性の合計] の下の数字をクリックすると、[処理済みの脆弱性の合計] パネルに移動します。このパネルでは、修正されたすべての脆弱性の影響を受けるアセットのリストと関連情報を表示できます。

アイコンにマウスポインターを合わせると、本日修正された脆弱性の数が表示されます。[詳細] をクリックすると、[本日処理された脆弱性] ページで本日修正された脆弱性の詳細リストを表示できます。

アイコンにマウスポインターを合わせると、本日修正された脆弱性の数が表示されます。[詳細] をクリックすると、[本日処理された脆弱性] ページで本日修正された脆弱性の詳細リストを表示できます。[公開された脆弱性]

[公開された脆弱性] の下の数字をクリックすると、[検出可能な脆弱性] パネルに移動します。このパネルでは、セキュリティセンターで検出できる脆弱性に関する詳細のリストを表示できます。詳細は、[CVE ID]、[脆弱性名]、[検出モード]、[リリース日]、[タイプ] などです。このパネルでは、脆弱性リストの上にある CVE ID または脆弱性名を入力して、脆弱性を検索することもできます。このようにして、セキュリティセンターで脆弱性を検出できるかどうかを確認できます。脆弱性の CVE ID をクリックすると、Alibaba Cloud 脆弱性ライブラリで脆弱性に関する詳細を表示できます。

[防御されたアプリケーションの脆弱性]

[防御されたアプリケーションの脆弱性] の下の数字をクリックすると、 ページに移動し、アプリケーション保護機能によって防御された脆弱性の統計情報を表示できます。

説明アプリケーション保護のクォータを購入したユーザーのみが、これらの統計情報を表示できます。機能の購入方法の詳細については、「アプリケーション保護機能を使用する」をご参照ください。

セキュリティ速報を表示する

脆弱性タイプのタブをクリックすると、アセット上のセキュリティセンターによって検出された、そのタイプの脆弱性に関するセキュリティ速報が表示されます。

説明セキュリティ速報の右側に

アイコンが表示されている場合、セキュリティ速報に含まれる脆弱性の優先度が過去 15 日以内に変更されたか、脆弱性が最近公開されたことを示します。

アイコンが表示されている場合、セキュリティ速報に含まれる脆弱性の優先度が過去 15 日以内に変更されたか、脆弱性が最近公開されたことを示します。ターゲットの脆弱性を検索する

セキュリティ速報のリストの上にあるフィルターと検索ボックスを使用して、脆弱性の優先度、脆弱性の処理ステータス、脆弱性名、または CVE ID でターゲットの脆弱性を検索します。

脆弱性の詳細を表示する

セキュリティ速報をクリックすると、詳細パネルに移動します。パネルでは、脆弱性に関する詳細と、未処理の脆弱性のリストを表示できます。未処理の脆弱性のリストには、脆弱性が検出されたすべてのアセットが表示されます。1 台のサーバー上の複数のプロセスが脆弱性と一致する場合、未処理の脆弱性のリストには複数のエントリが表示されます。

詳細については、「Linux ソフトウェアの脆弱性に関するセキュリティ速報の詳細を表示するパネルのパラメータ」をご参照ください。

詳細パネルで、Unhandled Vulnerabilities タブをクリックすると、ステータス 列に脆弱性の修正ステータスが表示されます。

処理済みかどうか

ステータス

説明

[処理済み]

修正済み

脆弱性が修正されています。

修正失敗

セキュリティセンターは脆弱性の修正に失敗しました。脆弱性が含まれるファイルが変更されたか、存在しない可能性があります。

無視済み

脆弱性は [無視] されました。セキュリティセンターはこの脆弱性に対してアラートを生成しなくなりました。

無効

指定された期間内に脆弱性が検出されていません。次のリストは、さまざまなタイプの脆弱性について、脆弱性が無効と見なされるまでの期間を示しています。

Linux ソフトウェアの脆弱性と Windows システムの脆弱性: 3 日

Web-CMS の脆弱性: 7 日

アプリケーションの脆弱性: 30 日

緊急の脆弱性: 90 日

[未処理]

未修正

脆弱性は修正されていません。

検証中

脆弱性を手動で修正した後、[操作] 列の [検証] をクリックして、脆弱性が修正されたかどうかを確認できます。[検証] をクリックすると、脆弱性のステータスは [未修正] から [検証中] に変わります。

セキュリティ速報のリストをエクスポートする

脆弱性リストの右上隅にある

アイコンをクリックして、セキュリティ速報のリストをエクスポートします。

アイコンをクリックして、セキュリティ速報のリストをエクスポートします。

悪用可能な脆弱性の表示

セキュリティセンターの悪用可能な脆弱性モデルは、Alibaba Cloud 脆弱性スコアリングシステム、時間スコア、環境スコア、アセット重要度スコア、概念実証 (PoC)、悪用可能性、脆弱性の重大度に基づいて脆弱性を評価します。このようにして、悪用可能な脆弱性が自動的に識別されます。[実際のリスクのある脆弱性のみを表示] をオンにすると、悪用可能な脆弱性をできるだけ早く修正し、修正効率を向上させることができます。[実際のリスクのある脆弱性のみを表示] をオフにすると、すべての脆弱性が表示されます。[実際のリスクのある脆弱性のみを表示] をオンにするには、次の操作を実行します。

セキュリティセンターコンソールにログインします。上部のナビゲーションバーで、管理するアセットのリージョンを選択します。中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

脆弱性管理 ページで、[悪用可能な脆弱性のみを表示] をオンにします。

スイッチをオンにすると、セキュリティセンターコンソールに悪用可能な脆弱性が表示されます。

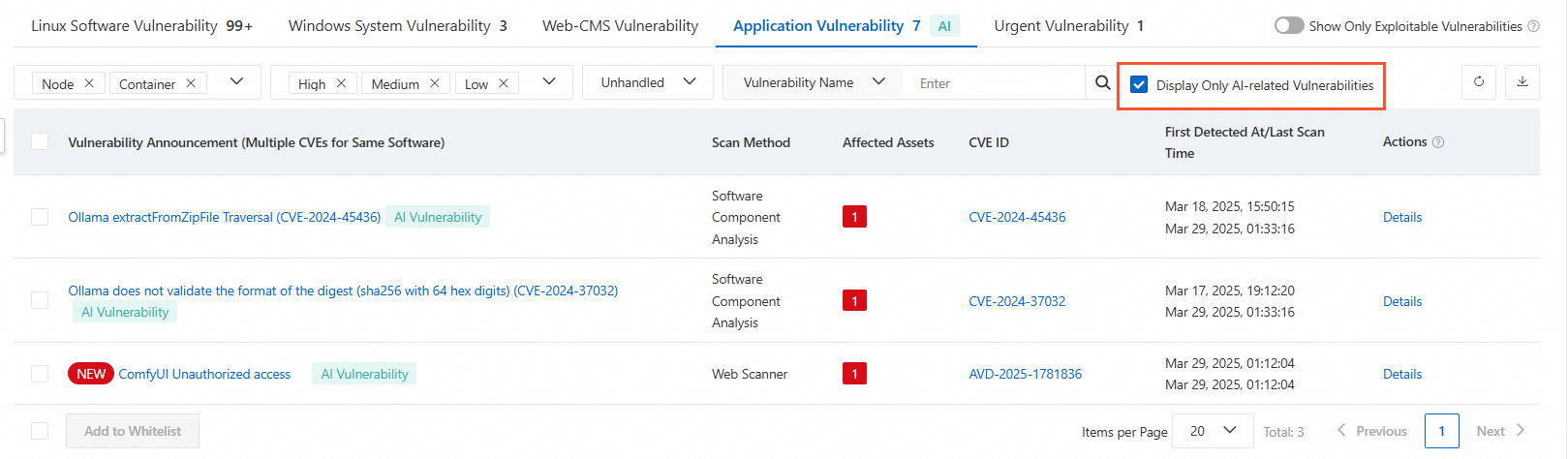

AI 関連の脆弱性の表示

セキュリティセンターは、AI アプリケーション内の脆弱性を検出し、表示します。これらの脆弱性は、データ漏洩や AI モデルおよびリソースへの不正アクセスにつながる可能性があります。データとリソースを保護するために、これらの脆弱性に迅速に対処することをお勧めします。

セキュリティセンターコンソール にログインします。上部のナビゲーションバーで、管理するアセットのリージョンを選択します。中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

脆弱性管理 ページの Application Vulnerability タブで、Display Only AI-related Vulnerabilities を選択します。

脆弱性修正機能を購入する

Advanced、Enterprise、または Ultimate エディションを使用している場合は、この機能を購入する必要はありません。アカウント内の保護されたサーバーで検出された脆弱性を修正するための無制限のクォータが提供されます。

Basic、Value-added Plan、または Anti-virus エディションを使用している場合は、従量課金またはサブスクリプション課金方法に基づいて脆弱性修正機能を購入する必要があります。

従量課金 (推奨): 脆弱性管理 ページで、購入 をクリックして脆弱性修正機能を購入します。詳細については、「課金概要」をご参照ください。

サブスクリプション: 脆弱性修正機能のクォータを購入します。詳細については、「セキュリティセンターの購入」または「セキュリティセンターのアップグレードとダウングレード」をご参照ください。

従量課金方式で脆弱性修正機能のクォータを購入した場合、脆弱性修正機能を使用して Linux ソフトウェアの脆弱性と Windows システムの脆弱性のみを修正できます。

従量課金方式を無効にする場合は、脆弱性管理 ページの 従量課金制の脆弱性修復 セクションで 使用を停止する をクリックします。

脆弱性の処理

セキュリティセンターは、さまざまなタイプの脆弱性を修正できます。セキュリティセンターのさまざまなエディションにおける脆弱性修正機能の詳細については、「検出および修正できる脆弱性のタイプ」をご参照ください。

脆弱性を修正すると、リスクが発生する可能性があります。影響を最小限に抑えるために、オフピーク時に脆弱性を修正することをお勧めします。

セキュリティセンターコンソールにログインします。上部のナビゲーションバーで、管理するアセットのリージョンを選択します。中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

脆弱性管理 ページで、脆弱性を処理します。

Linux ソフトウェアの脆弱性、Windows システムの脆弱性、および Web-CMS の脆弱性を修正する

セキュリティセンターでは、脆弱性を [修正] し、[無視] することができます。この例では、Linux ソフトウェアの脆弱性を使用しています。Linux ソフトウェアの脆弱性を修正および無視する方法は次のとおりです。

[修正]

脆弱性を修正する必要があることを確認した場合は、セキュリティセンターコンソールのクイック修正機能を使用するか、必要なサーバーにログインして脆弱性を修正できます。

クイック修正 (推奨)

セキュリティセンターでは、クイック修正機能を使用して、サーバー上の 1 つ以上の Linux ソフトウェアの脆弱性、Windows システムの脆弱性、および Web-CMS の脆弱性を一度に修正できます。

[Linux ソフトウェアの脆弱性] タブのセキュリティ速報リストで、必要なセキュリティ速報を見つけてクリックします。

表示されるパネルで、[未処理の脆弱性] タブをクリックします。脆弱性リストで、必要なサーバーを見つけて、[操作] 列の [修正] をクリックします。[修正] ダイアログボックスで、スナップショットの自動作成と修復 または [スナップショットバックアップをスキップして直接修正する] を選択し、[今すぐ修正] をクリックします。

複数のサーバーを選択し、脆弱性リストの下にある [修正] をクリックして、選択したサーバー上の脆弱性を同時に修正できます。

警告ほとんどの場合、クイック修正方法を使用すると、システムカーネルのバージョンを更新するか、脆弱性が検出されたソフトウェアをアップグレードする必要があります。ただし、システムカーネルのバージョンを更新したり、ソフトウェアをアップグレードしたりすると、非互換性の問題が発生し、ビジネスに影響を与える可能性があります。スナップショットの自動作成と修復 を選択して、システムのスナップショットを作成することをお勧めします。作成されたスナップショットを使用して、脆弱性を修正する前の時点にシステムをロールバックできます。これは、ビジネスを迅速に復旧するのに役立ちます。

手動修正

[Linux ソフトウェアの脆弱性] タブのセキュリティ速報リストで、必要なセキュリティ速報を見つけて、[CVE ID] 列で修正する脆弱性の CVE ID をクリックして、Alibaba Cloud 脆弱性ライブラリに移動します。

[ソリューション] セクションで、脆弱性のソリューションを表示します。次に、必要なサーバーにログインして、ソリューションに基づいて脆弱性を修正します。

重要脆弱性修正プロセス中にリスクが発生する可能性があります。脆弱性を修正する前に、サーバー上のデータをバックアップすることをお勧めします。サーバーが Elastic Compute Service (ECS) インスタンスの場合は、インスタンスのスナップショットを作成してデータをバックアップできます。詳細については、「スナップショットの作成」をご参照ください。

脆弱性が修正されたら、セキュリティセンターコンソールに戻ります。[脆弱性] ページで、修正された脆弱性のセキュリティ速報を見つけてクリックし、脆弱性の詳細パネルに移動します。[未処理の脆弱性] タブの脆弱性リストで、脆弱性を修正したサーバーを見つけて、[操作] 列の [検証] をクリックして、脆弱性が正常に修正されたかどうかを確認します。脆弱性が正常に修正された場合、脆弱性のステータスは [修正済み] に変わります。

[無視してホワイトリストに追加]

現在の資産に対して脆弱性を修正する必要がないことを確認した場合は、セキュリティセンターが提供する [無視] および [ホワイトリストに追加] 機能を使用できます。この例では、Linux ソフトウェアの脆弱性を使用しています。Linux ソフトウェアの脆弱性を無視してホワイトリストに追加するには、次の操作を実行します。

無視する

Linux ソフトウェアの脆弱性脆弱性管理 ページの タブのセキュリティ速報リストで、必要なセキュリティ速報を見つけてクリックします。

表示されるパネルの [未処理の脆弱性] タブの脆弱性リストで、検出された脆弱性を無視する 1 つ以上のサーバーを選択し、脆弱性リストの下にある [無視] をクリックします。表示されるダイアログボックスで、説明を入力し、[OK] をクリックします。

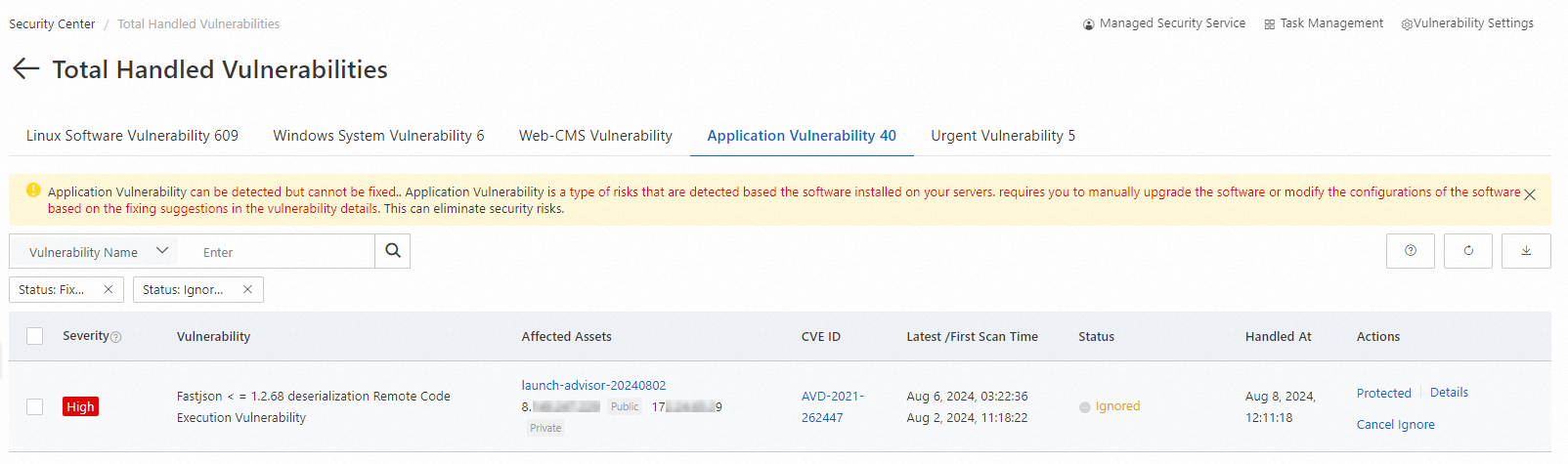

オプション。脆弱性管理 ページに戻ります。処理済み脆弱性の累計 タブの下にある数字をクリックして、無視された脆弱性のリストを表示します。

ホワイトリストに追加する

[Linux ソフトウェアの脆弱性] タブのセキュリティ速報リストで、ホワイトリストに追加する脆弱性を 1 つ以上選択し、リストの下部にある [ホワイトリストに追加] をクリックし、ポップアップダイアログボックスに備考を入力して、[確認] をクリックします。

[脆弱性] ページの [脆弱性設定] をクリックします。[設定] ページの [脆弱性ホワイトリスト設定] タブで、ホワイトリストに追加されたすべての脆弱性のリストを表示できます。

(オプション) [設定] ページの [脆弱性ホワイトリスト設定] タブで [ルールの作成] をクリックし、[脆弱性ホワイトリstruールの作成] ページでホワイトリストに追加する必要がある脆弱性を選択し、[確認] をクリックすることもできます。

アプリケーションの脆弱性と緊急の脆弱性を修正する

アプリケーションの脆弱性と緊急の脆弱性は、クイック修正をサポートしていません。これらのタイプの脆弱性を修正する場合は、脆弱性が検出されたサーバーにログインし、脆弱性の詳細ページに記載されている修正の提案に基づいて脆弱性を手動で修正する必要があります。この例では、アプリケーションの脆弱性を使用しています。アプリケーションの脆弱性を修正および無視する方法は次のとおりです。

[修正]

脆弱性を修正する必要があることを確認した場合は、必要なサーバーにログインして脆弱性を手動で修正できます。

[アプリケーションの脆弱性] タブのセキュリティ速報リストで、必要なセキュリティ速報を見つけてクリックし、脆弱性と [提案] に関する詳細を表示します。

オプション。[アプリケーションの脆弱性] タブで、必要なセキュリティ速報を見つけて、[操作] 列の [今すぐ保護を有効にする] をクリックします。表示されるパネルで、影響を受けるアセットをアプリケーション保護機能に追加します。アセットは、セキュリティ速報に含まれる脆弱性から保護されます。詳細については、「アプリケーションの脆弱性を管理する」をご参照ください。

表示されるパネルの Unhandled Vulnerabilities タブの脆弱性リストで、必要なサーバーを見つけて、[操作] 列の [詳細] をクリックします。サーバーで検出された脆弱性に関する詳細を表示できます。

脆弱性が修正されたら、セキュリティセンターコンソールに戻ります。[脆弱性] ページで、修正された脆弱性のセキュリティ速報を見つけてクリックし、脆弱性の詳細パネルに移動します。Unhandled Vulnerabilities タブの脆弱性リストで、脆弱性を修正したサーバーを見つけて、[操作] 列の [検証] をクリックして、脆弱性が正常に修正されたかどうかを確認します。

脆弱性が正常に修正された場合、脆弱性のステータスは [修正済み] に変わります。

ソフトウェアコンポーネント分析に基づいてアプリケーションの脆弱性が検出された場合は、次の操作を実行して、脆弱性が正常に修正された理由を表示します。Unhandled Vulnerabilities タブの脆弱性リストで、脆弱性を見つけて、操作する 列の [詳細] をクリックします。

脆弱性が正常に修正された理由は次のとおりです。

脆弱性検出ルールが非公開になっています。

プロセスが存在しません。

コンポーネントが存在しません。

コンポーネントが更新されています。この理由が表示されている場合は、コンポーネントの現在のバージョンも表示されます。

オプション。アプリケーションの脆弱性の修正に失敗した場合は、Unhandled Vulnerabilities タブの脆弱性リストで脆弱性を見つけて、[操作] 列の すぐに保護する をクリックします。その後、アプリケーション保護 ページにリダイレクトされます。関連するアプリケーションプロセスをアプリケーション保護機能に追加できます。詳細については、「アプリケーション保護機能を使用する」をご参照ください。

アプリケーション保護機能は、アプリケーションの脆弱性、ゼロデイ脆弱性、およびメモリ内の Web シェルを悪用する攻撃を効果的に防御できます。保護シナリオに基づく影響を受けるアセットのステータスは次のとおりです。

アプリケーションの脆弱性の影響を受けるアセットが自動アクセスモードでアプリケーション保護機能に追加されている場合、アセットの [操作] 列に [保護済み] と表示されます。

アプリケーションの脆弱性の影響を受けるアセットが手動アクセスモードでアプリケーション保護機能に追加されている場合は、[操作] 列の 認証 をクリックするか、アプリケーションの脆弱性を再スキャンします。その後、[操作] 列に [保護済み] と表示されます。

[無視してホワイトリストに追加]

現在の資産に対して脆弱性を修正する必要がないことを確認した場合は、[無視] および [ホワイトリストに追加] 機能を使用できます。後続のスキャンでは、ホワイトリストに追加された脆弱性は報告されません。この例では、アプリケーションの脆弱性を使用しています。アプリケーションの脆弱性を無視するには、次の操作を実行します。

説明アプリケーションの脆弱性を無視することは、基本的にプロセスを無視することを意味します。脆弱性を無視すると、新しいプロセスが開始されたときに再び検出される可能性があります。新しい脆弱性が生成されないようにするには、ターゲットの脆弱性をホワイトリストに追加することをお勧めします。

無視する

[脆弱性] ページの [アプリケーションの脆弱性] タブのセキュリティ速報リストで、必要なセキュリティ速報を見つけてクリックします。

表示されるパネルの [未処理の脆弱性] タブの脆弱性リストで、検出された脆弱性を無視する 1 つ以上のサーバーを選択し、脆弱性リストの下にある [無視] をクリックします。

[脆弱性] ページに戻り、[処理済みの脆弱性の合計] の下の数字をクリックします。[処理済みの脆弱性の合計] ページの [アプリケーションの脆弱性] タブで、無視されたアプリケーションの脆弱性の詳細を表示できます。

ホワイトリストに追加する

[脆弱性] ページの [アプリケーションの脆弱性] タブで、ホワイトリストに追加する脆弱性を 1 つ以上選択し、リストの下部にある [ホワイトリストに追加] をクリックし、ポップアップダイアログボックスに備考を入力して、[確認] をクリックします。

説明[設定] ページの [脆弱性ホワイトリスト設定] タブで [ルールの作成] をクリックし、[脆弱性ホワイトリstruールの作成] ページでホワイトリストに追加する必要がある脆弱性を選択し、[確認] をクリックすることもできます。

[脆弱性] ページの [設定] をクリックします。[設定] パネルの [脆弱性ホワイトリスト設定] タブで、ホワイトリストに追加されたすべての脆弱性のリストを表示できます。