エージェントレス検出機能を使用すると、Security Center エージェントをインストールすることなく、Elastic Compute Service (ECS) インスタンスのセキュリティリスクを評価できます。この機能は、隔離された環境でサーバーのイメージをスキャンして、脆弱性、マルウェア、設定ベースライン、機密ファイルを検出します。このプロセスは、サーバーのパフォーマンスにほとんど影響を与えることなく、潜在的なセキュリティリスクを特定します。

範囲

サポートされるアセットタイプ:

Chinese Mainland のリージョン: Alibaba Cloud ECS インスタンス、ディスクスナップショット、カスタムイメージのみをスキャンできます。

Outside Chinese Mainland のリージョン: Alibaba Cloud ECS インスタンス、ディスクスナップショット、カスタムイメージ、および AWS EC2 インスタンスをスキャンできます。

リージョン制限: この機能は、次のリージョンでのみ利用可能です:

中国 (青島)、中国 (北京)、および中国 (張家口)

中国 (杭州) および中国 (上海)

中国 (深圳)

中国 (成都)

中国 (香港)、シンガポール、米国 (バージニア)、およびインドネシア (ジャカルタ)

ストレージとディスクの制限:

暗号化されたシステムディスクまたはデータディスクはスキャンできません。

論理ボリューム管理 (LVM)、RAID アレイ、または ReFS ファイルシステムを使用するデータディスクはスキャンできません。

オペレーティングシステムの互換性:

FreeBSD オペレーティングシステムでは、ベースラインチェック、マルウェア検出、および機密ファイル検出はサポートされていません。

脆弱性スキャンをサポートするオペレーティングシステムの詳細なリストについては、「脆弱性スキャンでサポートされるオペレーティングシステム」をご参照ください。

仕組み

エージェントレス検出は、イメージのオフライン分析を使用します。このプロセスは、ターゲットサーバーのパフォーマンスへの影響を最小限に抑えます。

イメージの作成 (ホスト検出タスクのみ): タスク設定に基づき、システムはターゲット ECS インスタンスのディスクの完全なマシンイメージを作成します。

共有とマウント: システムは、作成されたスナップショットまたはイメージを Security Center の専用分析クラスターと共有します。

隔離されたスキャン: 隔離された専用環境で、分析エンジンはスナップショットまたはイメージのファイルシステムをマウントし、セキュリティスキャンを実行します。このプロセスは、ターゲットサーバーの計算資源を消費しません。

レポートの生成とクリーンアップ: スキャンが完了すると、システムはリスクレポートを生成し、設定されたポリシーに基づいて一時的に作成されたイメージを自動的に削除して、ストレージコストを節約します。

一般的なユースケース

ゼロインパクトのリスク評価: エージェントをインストールできない、またはパフォーマンスへの影響を許容できないコアな本番システムに対して、非侵入型のリスク評価を実行し、業務継続性を確保します。

すべてのプラットフォーム資産に対する統一されたセキュリティ検出: レガシーシステムや独自システムを含むすべての資産タイプをカバーし、統一されたビューからマルチプラットフォーム環境全体のセキュリティ体制を迅速に把握します。

包括的なリスクの可視性: 1 回のスキャンで脆弱性、悪意のあるファイル、設定ベースライン、機密情報などの多次元のリスクを検出し、グローバルなセキュリティの可視性を獲得します。

資産のコンプライアンスとセキュリティレビュー: インスタンス作成またはサービス開始前にカスタムイメージとサーバースナップショットのセキュリティレビューを実施し、本番環境がセキュリティおよびコンプライアンス基準を満たしていることを確認します。

手順

サービスのアクティベート

サービスのアクティベート

Security Center コンソールにログインします。 トップナビゲーションバーで、アセットが配置されているリージョンを選択します: Chinese Mainland または Outside Chinese Mainland。

左側のナビゲーションウィンドウで、 を選択します。表示されたページで、今すぐ有効にする をクリックし、サービス利用規約に同意します。

重要エージェントレス検出は、従量課金方式を使用します。

サービス権限付与の完了 (初回ユーザーのみ)

この機能を初めて使用する際、システムはサービスリンクロールの権限付与を求めるプロンプトを表示します。画面の指示に従い、今すぐ権限付与 をクリックします。

説明権限付与が成功すると、Security Center は自動的に AliyunServiceRoleForSas サービスリンクロールを作成します。AliyunServiceRoleForSas の詳細については、「Security Center のサービスリンクロール」をご参照ください。

検出タスクの作成と実行

検出タスクの作成

エージェントレス検出は、即時検出と定期検出の 2 種類の検出タスクをサポートしています。

即時検出タスク

このタスクは、特定のアセットの 1 回限りのセキュリティスキャンに使用されます。

ホスト検出

タブの Risk Detection セクションで、今すぐ診断 をクリックします。

今すぐ診断 パネルで、以下の説明に従ってパラメーターを設定し、OK をクリックします。

Scan Scope: データディスクを選択することをお勧めします。データソースが完全であるほど、脆弱性やアラートの検出結果がより正確になります。

Image Retention Duration:

値の範囲は 1 日から 365 日です。

イメージの作成には料金が発生します。イメージの保存期間が長いほど、料金は高くなります。

重要Retain Only At-risk Image を選択した場合、システムはスキャン完了後にリスクのないイメージを自動的に削除します。

タスクを作成すると、Security Center は自動的にイメージを作成し、スキャンとその後の操作を実行します。詳細については、「スナップショットとイメージの自動作成」をご参照ください。

説明タスクの完了に必要な時間は、スキャンするサーバーデータの量に比例します。タスクが完了するまでお待ちください。

カスタムイメージ検出

タブの Risk Detection セクションで、今すぐ診断 をクリックします。

今すぐ診断 パネルで、ターゲットのイメージを選択し、OK をクリックします。

説明検出タスクパネルでスキャンしたいイメージが見つからない場合は、 ページに移動します。最新のアセットの同期 をクリックします。同期が完了したら、このステップを繰り返します。

定期検出タスク

このタスクは、アセットグループの定期的かつ自動化されたセキュリティ検査に使用されます。

設定ページへの移動

エージェントレス検出 ページで、右上隅の Scan Configuration をクリックします。

検出範囲の設定

Security Check Scope タブで、以下の説明に従ってパラメーターを設定し、保存 をクリックします。

Baseline Check Scope: [管理] をクリックして、Baseline Check Configuration ページでサポートされているベースライン検出範囲を表示および設定できます。

機密ファイル: [管理] をクリックして、Sensitive File Scan Settings ページでチェック項目を表示および設定できます。

重要Default Scan for New Check Items を選択すると、システムは新しいチェック項目が更新されたときに自動的にスキャンします。

検出ポリシーの設定

Automatic Detection Policy タブで、以下の説明に従ってパラメーターを設定し、保存 をクリックします。

イメージの自動作成

Server Check タスクが実行されると、システムは AliyunServiceRoleForSas サービスリンクロールを使用して、次の自動操作を完了します:

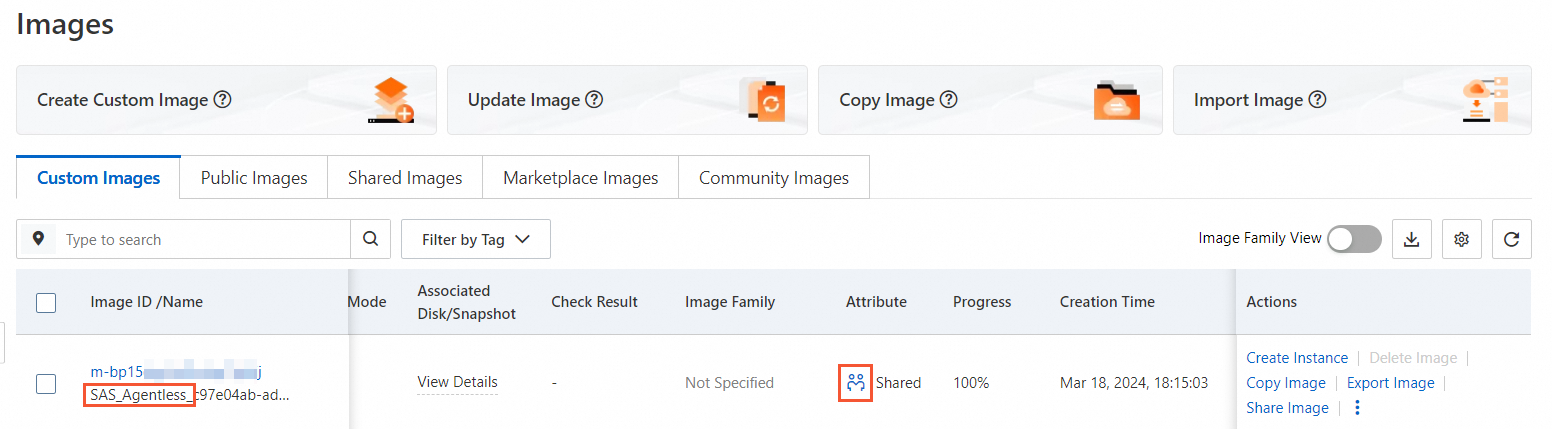

イメージの作成: システムは、

SAS_Agentlessで始まる名前の一時的なサーバースナップショットを自動的に作成します。安全な共有: システムは、スキャンと分析のために、イメージを公式の Security Center サービスアカウントと共有します。

自動クリーンアップ: スキャン完了後、システムは自動的にイメージを削除し、共有関係を取り消します。

イメージは、セキュリティスキャンにのみ使用されます。共有プロセスには料金はかかりません。

AliyunServiceRoleForSas がイメージを作成したレコードは、ActionTrail コンソールの[イベントクエリ]で確認できます。

検出タスクの管理

タスクの進捗状況の表示

スキャンタスクに必要な時間は、サーバーデータの量に比例します。コンソールでタスクの進捗状況を表示できます。

エージェントレス検出 ページで、右上隅の タスク管理 をクリックします。

表示される [タスク管理] パネルで、検出タイプに基づいて適切なタブを選択します。

リストでタスクの進捗とステータスを表示できます。

サーバーがスキャンされたかどうかを確認するなど、タスクの詳細を表示するには、対象タスクの [操作] 列の [詳細] をクリックします。

失敗したタスクのトラブルシューティング

タスクのステータスが異常な場合は、[タスク詳細] ページで失敗の理由を確認し、解決策については次の表を参照してください。

失敗メッセージ | 理由 | 解決策 |

現在のリージョンはサポートされていません | 指定されたリージョンはサポートされていません。 | 範囲 を参照して、ECS インスタンスのリージョンがサポートされているかどうかを確認してください。 |

ディスクへの接続に失敗しました | システムがスナップショットディスクをマウントしているときに一時的なエラーが発生しました。 | タスクの [操作] 列で [再試行] をクリックします。システムは再試行します。 |

イメージの作成に失敗しました | ECS イメージの数がクォータ制限に達しました。 | |

タスク処理がタイムアウトしました | スキャンするデータ量が多すぎるか、システムがビジー状態だったため、タスクが指定時間内に完了しませんでした。 | 検出範囲に基づいてタスクを複数のサブタスクに分割し、再度実行できます。 |

検出レポートのダウンロード (オプション)

[タスク管理] パネルで、検出タイプに基づいて適切なタブを選択します。

タスク全体のレポートをダウンロードする:

対象タスクの [操作] 列で レポートのダウンロード をクリックします。

単一サーバーのレポートをダウンロードする:

対象タスクの [操作] 列で 詳細 または View をクリックします。

タスク詳細 パネルで、[操作] 列の レポートのダウンロード をクリックします。

リスクの分析と処理

タスクが正常に完了した後、[エージェントレス検出] ページで検出されたセキュリティリスクを表示および処理できます。

同じサーバーが複数回スキャンされた場合、ページには最新のスキャンの結果のみが表示されます。以前の結果は上書きされます。

リスク詳細の表示

エージェントレス検出 ページで、Server Check などの関連する検出ポリシーのタブに移動します。次に、Vul Risk などの対象のリスクタイプのタブに移動します。リストで対象のリスク項目を見つけ、その [操作] 列の View または 詳細 をクリックして特定の情報を表示します。

リスクアラートの処理

脆弱性リスク

処理方法: 処理したい脆弱性を見つけ、[操作] 列の ホワイトリストを追加する をクリックします。

警告エージェントレス検出は脆弱性の修正をサポートしていません。

サポートされる操作: ホワイトリストに追加。

重要この操作により、指定された脆弱性がホワイトリストに追加されます。その脆弱性に関するアラートは今後受信しなくなります。注意して実行してください。

脆弱性をホワイトリストに追加すると、システムはこの設定を タブに自動的に同期します。追加されたホワイトリストルールは、対応するタブで表示できます。

ベースラインチェック

処理方法: チェック項目のリストで、処理したい項目を見つけ、[操作] 列の ホワイトリストを追加する をクリックします。

サポートされる操作: ホワイトリストに追加。

重要チェック項目をホワイトリストに追加すると、新しいサーバーでこのチェックは実行されなくなります。注意して実行してください。

チェック項目をホワイトリストに追加すると、システムはこの設定を タブに自動的に同期します。追加されたホワイトリストルールは、対応するタブで表示できます。

悪意のあるサンプル

処理方法: アラートリストで、処理したいアラートを見つけ、[操作] 列の Change Status または 処理 をクリックします。

サポートされる操作:

ホワイトリストを追加する: ファイルが悪意のあるものではないと確認した場合、ホワイトリストルールとその範囲に基づいてアラートをホワイトリストに追加できます。

重要アラートをホワイトリストに追加すると、同じアラートが将来発生した場合、自動的に処理済みリストに移動され、通知は届かなくなります。注意して実行してください。

同一のアラートをバッチで処理できます。サポートされる操作はアラートタイプによって異なります。詳細については、コンソールをご参照ください。

アラートをホワイトリストに追加すると、システムはこの設定を タブに自動的に同期します。追加されたホワイトリストルールは、対応するタブで表示できます。

Manually Handled: アラートの原因となったリスクを手動で解決した後、アラートを Manually Handled としてマークできます。

Mark as False Positive: このアラートを誤検知としてマークできます。Security Center は、お客様のフィードバックを使用して、スキャン機能を継続的に最適化します。

Ignore: この操作は現在のアラートのみを無視します。同じ問題が再度検出された場合、新しいアラートが生成されます。

機密ファイル

処理方法:

機密ファイルアラートリストで、処理したいアラートを見つけ、[操作] 列の 詳細 をクリックして、詳細な説明と強化の提案を表示します。

詳細パネルのリスクリストで、[操作] 列の 処理 をクリックします。表示されるダイアログボックスで、アラートの処理方法を選択し、OK をクリックします。

サポートされる操作:

ホワイトリストを追加する: ファイルが悪意のあるものではないと確認した場合、次のルールに基づいてアラートをホワイトリストに追加できます:

重要アラートをホワイトリストに追加すると、同じアラートが将来発生した場合、自動的に処理済みリストに移動され、通知は届かなくなります。注意して実行してください。

複数のルールを設定できます。すべてのルールは AND 関係にあります。これは、アラートがホワイトリストに登録されるためには、すべての条件が満たされる必要があることを意味します。

アラートをホワイトリストに追加すると、システムはこの設定を タブに自動的に同期します。追加されたホワイトリストルールは、対応するタブで表示できます。

MD5: ワイルドカード文字については、[等しい] のみを選択し、ファイルの MD5 ハッシュを入力できます。

パス: ワイルドカード文字については、[含む]、[プレフィックス]、または [サフィックス] を選択し、特定のパスを入力できます。

Manually Handled: アラートの原因となったリスクを手動で解決した後、アラートを Manually Handled としてマークできます。

Mark as False Positive: このアラートを誤検知としてマークできます。Security Center は、お客様のフィードバックを使用して、スキャン機能を継続的に最適化します。

Ignore: この操作は現在のアラートのみを無視します。同じ問題が再度検出された場合、新しいアラートが生成されます。

高度な設定

検出ホワイトリストの設定

リスクの分析と処理を行う際に設定したホワイトリストルールも、ホワイトリスト管理に自動的に同期され、そこで変更または削除できます。

エージェントレス検出 ページで、スキャンの設定 をクリックし、Manage Whitelist タブに移動します。

リスクタイプに基づいて、対応するタブで ルールを新しく追加する をクリックします。

以下のようにホワイトリストルールを設定します。

重要以下のホワイトリスト設定は、すべてのアセットに適用されます。

脆弱性ホワイトリスト

Vulnerability Type: Linux Software Vulnerability、Windows System Vulnerability、および Application Vulnerability のみがサポートされています。

Vulnerability Name: システムは、選択された Vulnerability Type に基づいて最新の脆弱性データを取得します。

悪意のあるサンプルホワイトリスト

アラート名: デフォルト値は ALL で、ホワイトリストルールがすべてのタイプのアラートに適用されることを意味します。これは変更できません。

ホワイトフィールドを追加する: デフォルト値は fileMd5 で、ファイルの MD5 ハッシュがホワイトリストに登録されることを意味します。これは変更できません。

ワイルドカード: [等しい] のみを選択できます。

ルールの内容: ファイルの MD5 ハッシュを入力します。

ベースラインホワイトリスト

Check Item Type: スキャンしたくないベースラインチェック項目を指定します。

Check Item: プルされるチェック項目は、選択された Check Item Type に依存します。

機密ファイルホワイトリスト

Check Item for Sensitive Files: スキャンしたくない項目を指定します。

Configure Whitelist Conditions:

説明複数のルールを設定できます。すべてのルールは AND 関係にあります。これは、アラートがホワイトリストに登録されるためには、すべての条件が満たされる必要があることを意味します。

MD5: ワイルドカード文字については、[等しい] のみを選択し、ファイルの MD5 ハッシュを入力できます。

パス: ワイルドカード文字については、[含む]、[プレフィックス]、または [サフィックス] を選択し、特定のパスを入力できます。

マルチクラウド資産の接続と検出

エージェントレス検出は、Outside Chinese Mainland のリージョンで Amazon Web Services (AWS) への接続をサポートしています。接続するには、次の手順を実行します:

AWS アクセス認証情報の準備 AWS アカウントで、プログラムによるアクセスを持つ IAM ユーザーを作成し、アクセスキー ID とシークレットアクセスキーを取得します。このユーザーが EC2 スナップショットへのアクセスと作成の権限を持っていることを確認してください。

重要エージェントレス検出 機能を使用するには、AWS アカウントで Security Center 用の特定の権限を持つカスタム IAM ポリシーを作成する必要があります。詳細については、「エージェントレス検出用のカスタムポリシーを作成する」をご参照ください。

接続ソリューションの設定

コンソールの左上で、Outside Chinese Mainland リージョンを選択します。 Server Check タブの Add Multi-cloud Asset セクションで、

アイコンの下にある [アクセス] をクリックします。

アイコンの下にある [アクセス] をクリックします。Add Assets Outside Cloud ページの Create Sub-account タブで、以下の説明に従ってパラメーターを設定し、[次へ] をクリックします。

ソリューション: 手動設定プラン。

Permission Description: エージェントレス検出 を選択します。

認証情報の送信

SubscriptionId タブで、AWS アカウントで作成した認証情報を正確に入力し、次へ をクリックします。

RAM ユーザー SecretID と RAM ユーザー SecretKey: ステップ 1 で取得した AWS RAM ユーザー API キー情報を入力します。

プロビジョニングリージョン: 利用可能なリージョンを選択します。システムは選択されたリージョンを使用して、アセットのアクセシビリティを検証し、対応するクラウドリソースデータを取得します。

ドメイン: 選択したプロビジョニングリージョンに基づいてこのパラメーターを設定します。AWS 中国リージョンの場合は、[中国] を選択します。他のすべてのリージョンの場合は、[国際] を選択します。

ポリシー設定

Policy Configuration タブで、以下の説明に従ってパラメーターを設定します。

リージョン選択: プロビジョニングしたい AWS アセットのリージョンを選択します。

説明アセットデータは、Security Center コンソールの左上隅で選択されたリージョンに対応するデータセンターに自動的に保存されます。

Chinese Mainland: 中国本土にあるデータセンター。

Outside Chinese Mainland: データセンターはシンガポールにあります。

リージョン管理: このオプションを選択します。選択すると、この AWS アカウントの新しいリージョンのアセットは自動的に同期され、手動で追加する必要はありません。

AK サービスのステータスチェック: Security Center が AWS アカウントの API キーの有効性を自動的にチェックする間隔を設定するか、「シャットダウン」を選択してチェックを無効にすることができます。

OK をクリックします。

権限検証とポリシー設定を完了した後、AWS EC2 インスタンスのエージェントレス検出タスクを作成できます。

本番環境での適用

パフォーマンスへの影響: エージェントレス検出のスキャンプロセスは、ターゲットサーバーのリソースを消費しません。

コスト管理: エージェントレス検出の料金は、スキャン料金とイメージのストレージ料金で構成されます。コストを管理するために、タスクのImage Retention Durationを設定する際に、Retain Only At-risk Image を選択することをお勧めします。また、不要になったスナップショットは定期的にクリーンアップする必要があります。

クォータと制限

ディスク仕様: 単一ディスクは最大 1 TiB です。ディスクあたり最大 20,000,000 ファイルをスキャンできます。この制限を超えるファイルはスキャンされません。

サーバー制限: サーバーあたり最大 15 個のディスクをスキャンできます。この制限を超えるディスクはスキャンされません。

結果の保持: 検出タスクの結果は 30 日間のみ保持され、この期間が過ぎると自動的にクリアされます。同じアセットが複数回スキャンされた場合、システムは最新のスキャンの結果のみを保持します。

修復能力: この機能は検出とアラートのみをサポートします。自動修復機能は提供しません。リスク詳細ページの手順に基づいてリスク項目を処理する必要があります。

圧縮ファイルの制限: 圧縮ファイルのスキャンでは JAR ファイルのみがサポートされます。スキャンでは最初のレイヤーのみが解凍されます。

ファイルシステムの制限: ext2、ext3、ext4、XFS、および NTFS がサポートされています。NTFS の場合、ファイル権限情報に依存するチェック項目はサポートされていません。

課金

エージェントレス検出機能の使用料金は次のとおりです:

エージェントレス検出スキャン料金

課金方法: 従量課金。

課金サイクル: 毎日。

単価: 0.03 米ドル/GB。

課金額: 課金額は、スキャンされたイメージの実際のデータサイズに基づいて計算され、総ディスク容量ではありません。

ECS リソース使用料

重要ホスト検出タスクを設定する際は、Retain Only At-risk Image を選択することをお勧めします。システムはスキャン後にリスクのないイメージを自動的に削除して、ストレージコストを節約します。詳細については、「保持期間の設定」をご参照ください。

イメージ料金: 検出タスクはサーバーのイメージを作成します。イメージの使用量と期間に基づいて料金が請求されます。これらの料金は ECS によって請求されます。詳細については、「イメージの課金」をご参照ください。

FAQ

エージェントレス検出とウイルス駆除機能の違いは何ですか?

比較項目

エージェントレス検出

ウイルス駆除

動作モード

オフラインのスナップショットをスキャン、静的解析

オンラインのリアルタイムモニタリングとスキャン、動的 + 静的解析

サーバーの状態

実行中または停止中のサーバーをスキャン可能

実行中でエージェントがオンラインのサーバーのみスキャン可能

検出範囲

脆弱性、ベースライン、悪意のあるサンプル、機密ファイル。

ウイルス、Web シェル、侵入、脆弱性など。

対応能力

検出、アラート、ホワイトリスト登録をサポート。修復は提供しない。

ワンクリックでの隔離、駆除、修復機能を提供。

パフォーマンスへの影響

なし。

軽微 (エージェントが少量のシステムリソースを消費)。

課金モデル

従量課金 (スキャンされた GB あたり)

サブスクリプション (アンチウイルスエディション以上) または従量課金。

スキャンモード

フルディスクスキャンをサポート。

クイックスキャンとカスタムディレクトリスキャンをサポート。

エージェントレス検出はすべてのリスクを自動的に修正できますか?

いいえ。検出、アラート、ホワイトリスト登録、無視などの操作のみをサポートします。自動修復機能は提供しません。リスク詳細ページの手順に基づいてリスク項目を処理する必要があります。

説明高リスクの脆弱性とマルウェアを優先的に処理することをお勧めします。必要に応じてベースラインを最適化できます。

Alibaba Cloud 以外のサーバーで高度な検出機能を使用するにはどうすればよいですか?

現在、エージェントレス検出は Alibaba Cloud ECS と AWS EC2 (Outside Chinese Mainland のリージョンのみ) への接続のみをサポートしています。詳細については、「マルチクラウド資産の接続と検出」をご参照ください。

重要他のクラウドプロバイダーやオンプレミスのデータセンターのサーバーについては、Security Center エージェントをインストールし、アンチウイルスエディション以上のエディションを購入して、包括的なセキュリティ保護を取得することをお勧めします。詳細については、「Security Center の購入」および「エージェントのインストール」をご参照ください。

一部のエージェントレス検出アラートでアセットの IP アドレスが表示されないのはなぜですか?

エージェントレス検出中にアセットの IP が空になる理由は次のとおりです:

インスタンスがリリースされた

アラートに対応するアセットインスタンスがリリースされると、インスタンスが存在しなくなるため、Security Center はそのインスタンスの IP アドレスを取得できなくなります。そのため、インスタンスの IP アドレスを追跡または表示できません。

データクリーンアップメカニズム

Security Center は、リリースされたインスタンスのレコードをクリーンアップすることがあります。これにより、関連情報が利用できなくなります。

付録

検出能力

次の表は、エージェントレス検出でサポートされている主な検出項目をリストしています。

検出カテゴリ | 検出範囲 | 詳細 |

脆弱性リスク | Linux ソフトウェアの脆弱性、Windows システムの脆弱性、アプリケーションの脆弱性 | サポートされているオペレーティングシステムのバージョンについては、「脆弱性スキャンでサポートされるオペレーティングシステム」をご参照ください。 |

ベースラインチェック | オペレーティングシステム、アプリケーション、データベースの構成コンプライアンス | 数百の設定項目のスキャンをサポートします。これには以下が含まれますが、これらに限定されません:

詳細については、コンソールの スキャン設定 に移動してください。詳細については、「ベースライン検出範囲」をご参照ください。 |

悪意のあるサンプル | 悪意のあるスクリプト、Web シェル、マルウェア |

詳細については、「悪意のあるサンプル」をご参照ください。 |

機密ファイル | 認証情報、キーファイル、設定ファイル | 一般的な機密ファイルのスキャンをサポートします。これには以下が含まれますが、これらに限定されません:

詳細については、コンソールの スキャン設定 ページに移動してください。操作の詳細については、「機密ファイルのチェック項目」をご参照ください。 |

脆弱性スキャンでサポートされるオペレーティングシステム

オペレーティングシステムタイプ | バージョン |

Windows Server |

|

Red Hat |

|

CentOS |

|

Ubuntu |

|

Debian |

|

Alpine |

|

Amazon Linux |

|

Oracle Linux |

|

SUSE Linux Enterprise Server |

|

Fedora Linux |

|

openSUSE |

|

悪意のあるサンプル

悪意のあるサンプルの分類 | 説明 | サポートされる検出項目 |

悪意のあるスクリプト | アセットのシステム関数が悪意のあるスクリプトによって攻撃または改ざんされたかどうかを検出し、検出結果に考えられる悪意のあるスクリプト攻撃を表示します。 悪意のあるスクリプトは、ファイルベースとファイルレスのスクリプトに分けられます。サーバーの権限を取得した後、攻撃者はスクリプトをさらなる攻撃の手段として使用します。方法には、マイニングプログラムの埋め込み、システムバックドアの追加、システムアカウントの追加などがあります。 | サポートされる言語には、Shell、Python、Perl、PowerShell、VBScript、BAT などがあります。 |

Web シェル | アセット内の Web スクリプトファイルが悪意のあるものであるか、バックドア通信または管理機能を持っているかどうかをチェックします。Web シェルを埋め込んだ後、攻撃者はサーバーを制御し、さらなる攻撃のためのバックドアとして使用できます。 | サポートされる言語には、PHP、JSP、ASP、ASPX などがあります。 |

マルウェア | アセット内のバイナリファイルが悪意のあるものであるか、アセットを損傷したり永続的な制御を維持したりする能力があるかどうかをチェックします。悪意のあるバイナリファイルを埋め込んだ後、攻撃者はサーバーを制御してマイニング、DDoS 攻撃、またはアセットファイルの暗号化を行うことができます。悪意のあるバイナリは、主に機能によって分類され、マイニングプログラム、トロイの木馬、バックドアプログラム、ハッキングツール、ランサムウェア、ワームなどがあります。 | 汚染された基本ソフトウェア |

不審なプログラム | ||

スパイウェア | ||

トロイの木馬 | ||

感染性ウイルス | ||

ワーム | ||

エクスプロイト | ||

変異型トロイの木馬 | ||

ハッキングツール | ||

DDoS トロイの木馬 | ||

リバースシェルバックドア | ||

悪意のあるプログラム | ||

ルートキット | ||

ダウンローダートロイの木馬 | ||

スキャナー | ||

リスクウェア | ||

プロキシツール | ||

ランサムウェア | ||

バックドアプログラム | ||

マイニングプログラム |