セキュリティセンターで集中リスク管理を行うために、Chaitin Web Application Firewall(WAF)や FortiGate Firewall などのオンプレミスセキュリティサービスからのログを Cloud Threat Detection and Response(CTDR)機能に追加できます。 これにより、リスクの可視性と対応効率が向上します。 このトピックでは、セキュリティサービスのログを CTDR 機能に追加する方法について説明します。

概要

セキュリティサービスのログを CTDR 機能に追加するには、次の手順を実行します。

CTDR 機能専用のログストアを作成する: セキュリティセンターコンソールで、特定のログタイプ専用のログストアを作成します。 ログストアは、CTDR 機能に追加するログを保存するために使用されます。

セキュリティサービスからログストアにログを収集する: セキュリティサービスのログを、CTDR 機能専用の Simple Log Service(SLS)のログストアに収集します。 生ログが 1 つのフィールドに含まれている場合は、SLS コンソールで Logtail プラグインを使用して生ログを構造化データに解析する必要があります。 解析されたログは、ログストアにキーと値のペアとして保存されます。

解析ルールを設定する: ログストアに保存されているログと CTDR 機能の標準ログフィールド間のマッピングを定義します。 この手順により、CTDR 機能に追加するログが標準化されます。

データソースを指定し、ログストアを解析ルールに関連付ける: セキュリティセンターコンソールで、データソースを指定し、ログストアを解析ルールに関連付けます。 ログが CTDR 機能に追加されます。

サポートされているセキュリティサービス

セキュリティサービス | サポートされているログタイプ |

FortiGate Firewall |

|

Chaitin WAF |

|

Microsoft Active Directory (AD) | AD ログ |

F5 BIG-IP Local Traffic Manager (LTM) | F5 BIG-IP LTM のアラートログ |

その他 |

|

ログを追加するセキュリティサービスが上記の表に含まれていない場合は、サポートされているセキュリティサービスにログを追加してから、CTDR 機能にログを追加できます。 ログ収集と解析ルールの設定について質問がある場合は、チケットを送信して、セキュリティセンターのテクニカルサポートにお問い合わせください。

課金ルール

次の表は、セキュリティサービスのログをセキュリティセンターに追加する際に関係する課金項目について説明しています。

課金項目 | 支払者 | 説明 | |

CTDR 機能に追加されるログの量 | CTDR 機能を購入した Alibaba Cloud アカウント | 請求は、専用のログストアから CTDR 機能に追加されるログの量に基づいて毎日生成されます。 | |

CTDR 機能のログストレージ容量 | CTDR 機能を購入した Alibaba Cloud アカウント | 請求は、ログ管理機能に保存するために配信される標準化されたログの量に基づいて生成されます。 | |

CTDR 機能専用のログストア |

| セキュリティセンターを購入した Alibaba Cloud アカウント |

|

| CTDR 機能を購入した Alibaba Cloud アカウント |

| |

前提条件

CTDR 機能に追加できる特定量のログデータが購入され、CTDR 機能が有効になっています。 詳細については、「CTDR とは」をご参照ください。

1. CTDR 機能専用のログストアを作成する

セキュリティサービスのログを受信して一時的に保存するには、次の操作を実行して専用のログストアを作成します。

セキュリティセンターコンソールにログオンします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

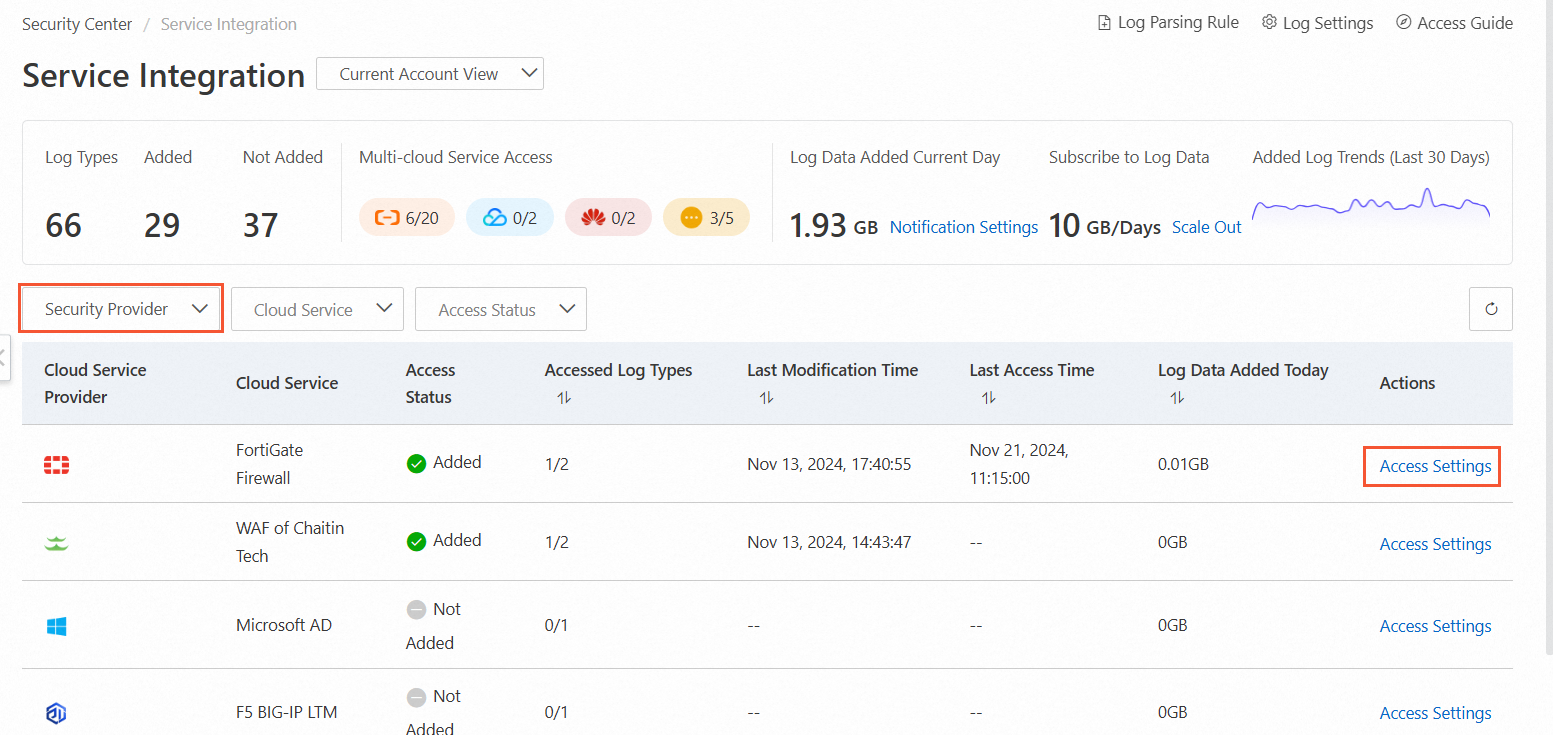

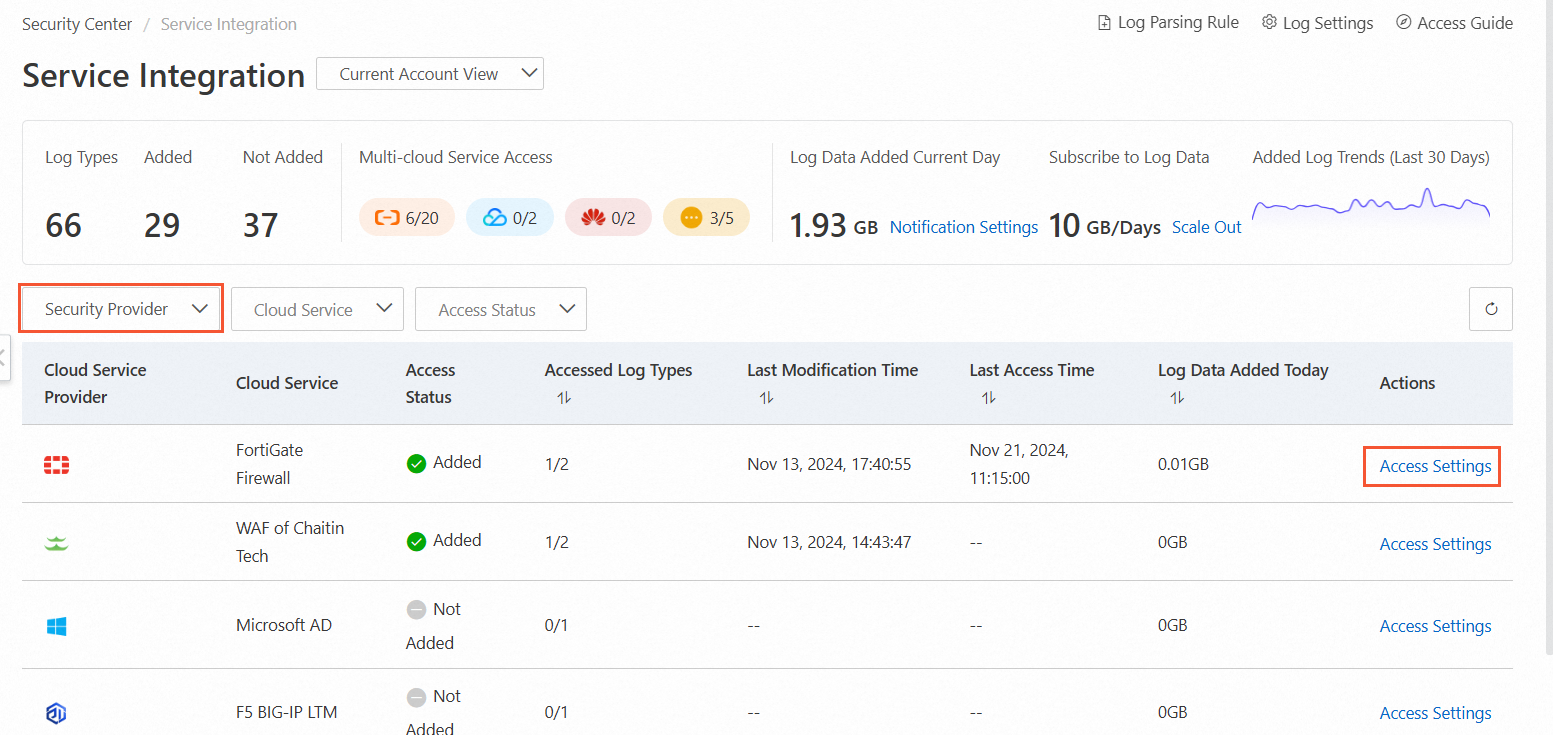

プロダクトアクセス ページで、必要なセキュリティサービスを見つけ、[アクション] 列の [アクセス設定] をクリックします。

表示されたパネルで、必要なログタイプを見つけ、[関連付けられたアカウント] 列の数字をクリックします。

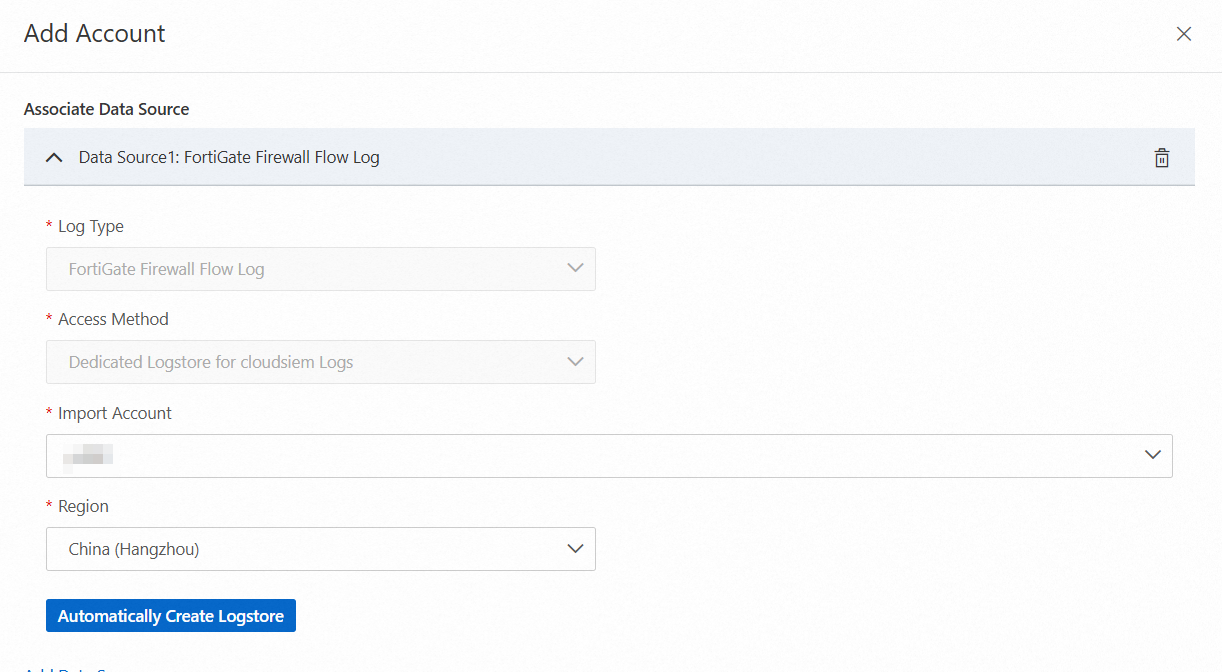

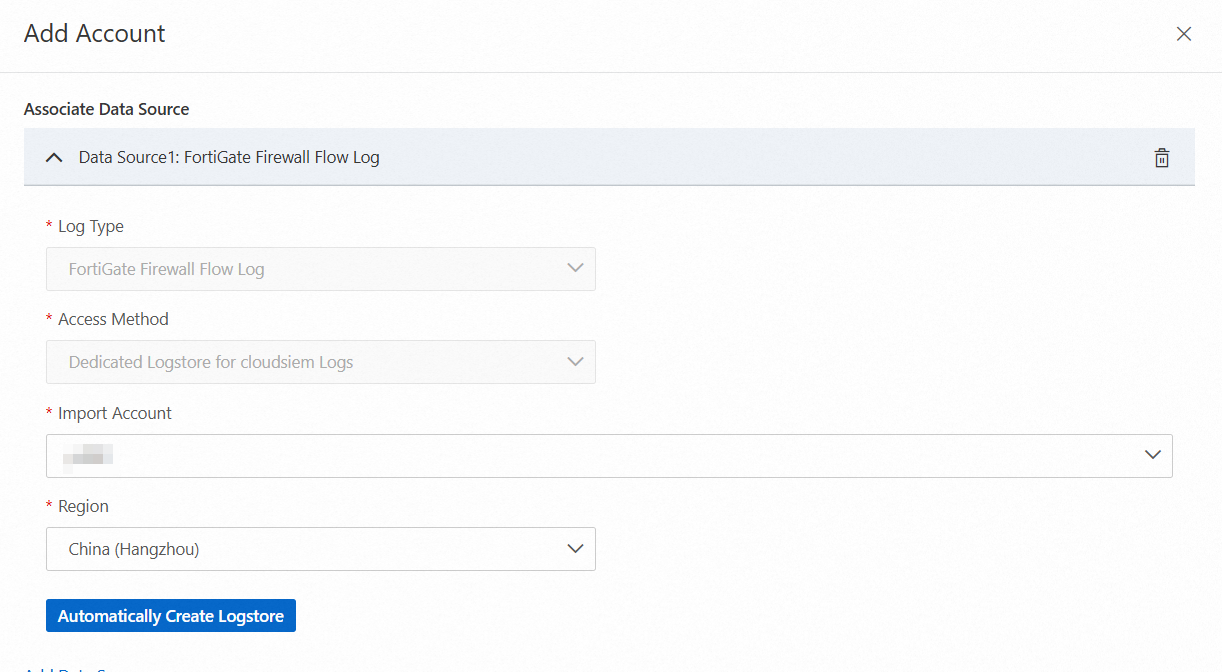

Add Account パネルで、Import Account パラメーターと Region パラメーターを設定します。 次に、[ログストアを自動的に作成] をクリックします。

説明

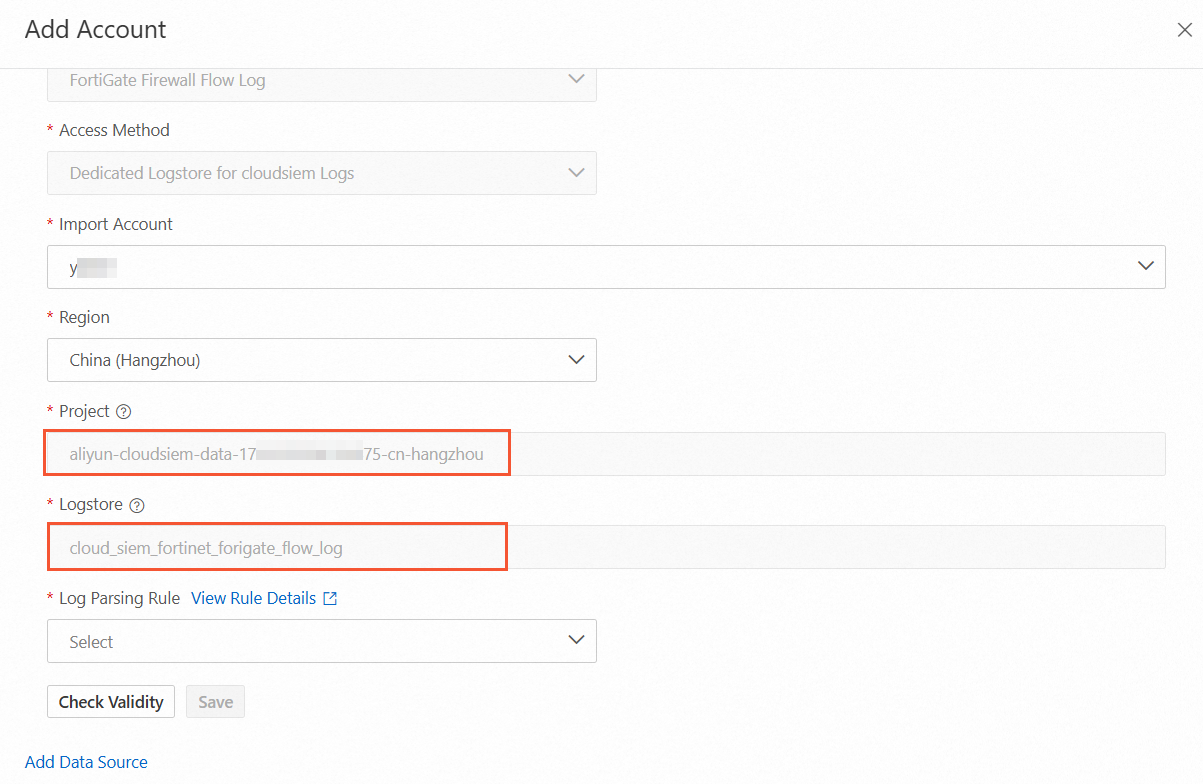

説明ログストアが作成されると、プロジェクトとログストアの名前が表示されます。これらは、セキュリティサービスから Alibaba Cloud にログを収集するために使用できます。

Add Account パネルに表示されているプロジェクトとログストアの名前を記録します。

2. ログストアにログを収集する

この手順では、SLS が提供するデータ収集方法を使用して、必要なセキュリティサービスの生ログサンプルをキーと値のペアに解析し、キーと値のペアをログストアに保存する必要があります。 次の手順では、セキュリティセンターコンソールでログ解析ルールを定義して、解析されたフィールドを CTDR で必要な標準フィールドにマッピングできます。これはログ標準化プロセスです。

ログストアにログを収集する際に質問がある場合は、チケットを送信して、テクニカルサポートにお問い合わせください。 チケットを送信する際は、簡易 Log Service[製品カタログ] ドロップダウンリストから を選択してください。

収集方法を選択する

SLS を使用すると、サーバー、アプリケーション、オープンソースソフトウェア、IoT デバイス、モバイルデバイス、Alibaba Cloud サービスなど、複数のソースからデータを収集できます。 また、標準プロトコルで転送されるデータを収集することもできます。 Logtail を使用してログデータを収集できます。 また、Kafka プロトコルや Syslog プロトコルなどの他の収集方法を使用して、自動的に作成されたログストアにログをアップロードすることもできます。 ログ収集方法については、「データ収集の概要」をご参照ください。

Logtail を使用してログを収集する場合は、次の操作を実行する前にネットワークタイプを選択する必要があります。 詳細については、「ネットワークタイプを選択する」をご参照ください。

Logtail を設定してログを収集する

このセクションでは、Chaitin WAF を例として使用します。 FortiGate Firewall などの他のセキュリティサービスからログを収集する方法の詳細については、「参考文献」セクションをご参照ください。

Chaitin WAF がデプロイされているサーバーは Logtail をサポートしていません。 Chaitin WAF のログを収集する前に、中間サーバーをデプロイする必要があります。

中間サーバーを設定し、Chaitin の Syslog 転送機能を使用して Chaitin WAF のログを中間サーバーに転送します。

中間サーバーに Logtail をインストールします。 詳細については、「Linux サーバーに Logtail をインストールする」および「Windows サーバーに Logtail をインストールする」をご参照ください。

セキュリティサービスのログを保存するサーバーが Logtail をサポートしている場合は、サーバーに Logtail をインストールできます。

Logtail がインストールされているサーバーのユーザー識別子を設定し、Logtail を使用してサーバーからログを収集する権限を Alibaba Cloud アカウントに付与します。 詳細については、「ユーザー識別子を設定する」をご参照ください。

ログストアにマシングループを作成します。

IP アドレスベースのマシングループを作成する方法の詳細については、「IP アドレスベースのマシングループを作成する」をご参照ください。

カスタム識別子ベースのマシングループを作成する方法の詳細については、「カスタム識別子ベースのマシングループを作成する」をご参照ください。

データアクセスを設定します。

Simple Log Service コンソール にログオンします。

[クイックデータインポート] セクションで、[データのインポート] をクリックします。 [データのインポート] ダイアログボックスで、[SysLog-Plug-in] を選択します。

[ログストアの選択] ステップで、[プロジェクト] パラメーターと [ログストア] パラメーターを 1. CTDR 機能専用のログストアを作成する セクションで記録した名前に設定し、[次へ] をクリックします。

[マシングループの作成] ステップで、[既存のマシングループを使用する] をクリックします。

[マシングループ設定] ステップで、[シナリオ] パラメーターと [インストール環境] パラメーターを設定し、作成したマシングループを選択して、[次へ] をクリックします。

[データソースの設定] ステップで、次のサンプルコードを使用して [プラグイン設定] パラメーターを設定し、[次へ] をクリックします。

重要次のサンプルコードからコメントを削除する必要があります。

次のサンプルコードでは、Logtail プラグインは Chaitin WAF ログの _content_ フィールドにある JSON オブジェクトをキーと値のペアに展開します。 これにより、CTDR 機能はキーと値のペアを保存するフィールドを解析できます。 また、ビジネス要件に基づいて Logtail プラグインを変更して、ログをキーと値のペアに解析することもできます。 詳細については、「JSON フィールドを展開する」および「データ処理用 Logtail プラグインの概要」をご参照ください。

{ "inputs": [{ "type": "service_syslog", "detail": { "Address": "udp://0.0.0.0:9001", // 複数のタイプのログを転送するためにサーバーを使用する場合は、ログタイプに基づいてポート番号を変更します。 "ParseProtocol": "rfc3164" } }], "processors": [{ "detail": { "ExpandArray": false, "ExpandConnector": ".", // ビジネス要件に基づいてこのフィールドを設定します。 "ExpandDepth": 0, "IgnoreFirstConnector": true, "KeepSource": false, // このフィールドは、元のログフィールドを保持するかどうかを指定します。 ビジネス要件に基づいてこのフィールドを設定します。 "KeepSourceIfParseError": true, "NoKeyError": true, "Prefix": "", // ビジネス要件に基づいてこのフィールドを設定します。 "SourceKey": "_content_", // 展開する JSON 形式のフィールドの名前。 "UseSourceKeyAsPrefix": false // ビジネス要件に基づいてこのフィールドを設定します。 }, "type": "processor_json" }] }データをプレビューし、インデックスを設定して、[次へ] をクリックします。

Simple Log Service コンソール で、ログがログストアに追加されているかどうかを確認します。

他の収集方法を使用する

Logtail に加えて、Kafka プロトコルと Syslog プロトコルを使用してログストアにログをアップロードできます。 次のトピックでは、これらの方法について説明します。

3. ログ解析ルールを設定する

セキュリティセンターコンソールにログオンします。 上部のナビゲーションバーで、管理するアセットのリージョンを選択します。 中国 または 全世界 (中国を除く) を選択できます。

左側のナビゲーションウィンドウで、 を選択します。

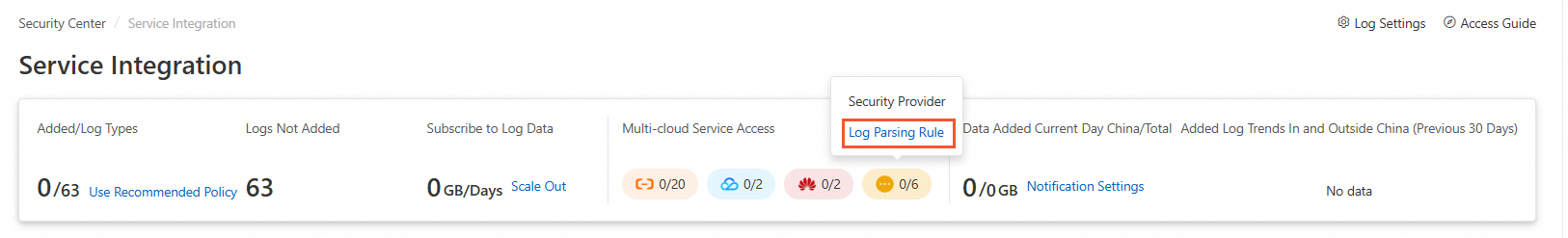

プロダクトアクセス ページで、

アイコンにカーソルを合わせ、Log Parsing Rule をクリックします。

アイコンにカーソルを合わせ、Log Parsing Rule をクリックします。

Log Parsing Rule ページで、ルールを新しく追加する をクリックします。

[ログ解析ルールの追加] ページで、パラメーターを設定します。

パラメータータイプ

パラメーター

説明

Basic Information Settings

ルール名

ルール名を入力します。

Activity Category

追加するログのタイプを選択します。 次のリストは、ログタイプとログのマッピングを示しています。

ファイアウォールアラートログ: セキュリティログ > ファイアウォールアラートログ

ファイアウォールフローログ: ネットワークログ > 5 タプルログ

WAF アラートログ: セキュリティログ > WAF アラートログ

WAF フローログ: ネットワークログ > HTTP ログ

Remarks

ルールの備考を入力します。

View Sample Log

Region ID

ログストアが作成されているリージョンを選択します。

Project

ログストアが属するプロジェクトの名前を入力します。

Logstore

ログストアの名前を入力します。

Load Samples

Load Samples をクリックして、セキュリティサービスから収集されたログフィールドをルールリストに読み込みます。 ログフィールドを読み込んだ後、インポートされたログフィールドを直接選択してマッピングを設定できるため、ログフィールドを手動で設定する必要はありません。 また、View More Sample Logs をクリックして SLS コンソールに移動し、セキュリティサービスから収集されたログフィールドの詳細を表示することもできます。

Log Parsing and Mapping Settings

解析ルールを設定するために使用されるパラメーター

収集されたログフィールドを CTDR 機能の標準ログフィールドにマッピングするように、マッピングフィールドを設定します。 Target Standard Field フィールドの値を、設定するフィールドに変更することはできません。 ビジネス要件に基づいて他のフィールドを設定できます。

Log Filter: 特定のフィールドの値に基づいて CTDR 機能にマッピングされるログフィールドをフィルタリングする場合は、Advanced Settings を選択し、フィルター条件を設定します。 フィルター条件は、フィールドとフィルター演算子で構成されます。 別のフィルター条件を追加するには、Add Filter Condition をクリックします。

View Standard Fields: このボタンをクリックすると、CTDR 機能で解析できる標準ログフィールドとログフィールドの詳細が Standard Fields パネルに表示されます。

Manage Mapping Dictionary: このボタンをクリックすると、Manage Mapping Dictionary パネルでマッピング辞書を管理できます。

Parsing Function Documentation: このボタンをクリックすると、セキュリティセンターのドキュメントセンターに移動し、解析関数の詳細とシナリオを表示できます。

4. ログストアを解析ルールに関連付ける

プロダクトアクセス ページで、必要なセキュリティサービスを見つけ、[アクション] 列の [アクセス設定] をクリックします。

表示されたパネルで、必要なログタイプを見つけ、[関連付けられたアカウント] 列の数字をクリックします。

Add Account パネルで、Import Account パラメーターと Region パラメーターを設定します。 次に、[ログストアを自動的に作成] をクリックします。

説明

説明指定されたリージョンの指定されたログタイプのログストアが作成されている場合、[ログストアを自動的に作成] を再度クリックしても、システムは別のログストアを作成しません。

3. ログ解析ルールを設定する セクションで作成した Log Parsing Rule を選択し、Check Validity をクリックしてから、[保存] をクリックします。

次のステップ

カスタム検出ルールを設定して、セキュリティサービスのログを確認および分析します。 詳細については、「カスタム検出ルールを作成する」をご参照ください。

説明定義済みの検出ルールは、セキュリティサービスのログではサポートされていません。

CTDR 機能によって標準化されたログデータを表示するには、ログ管理機能を使用します。 ログ管理機能を使用する前に、ログストレージ容量を購入し、必要なログタイプのログ配信を有効にする必要があります。 詳細については、「ステップ 1: ログ配信を有効にする」をご参照ください。

参考文献

CTDR 機能専用のログストア

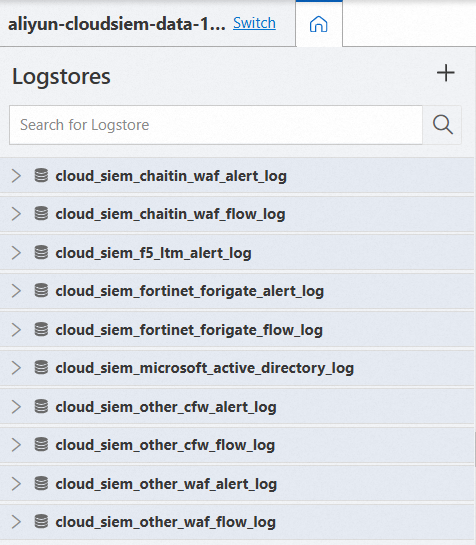

1. CTDR 機能専用のログストアを作成する セクションの操作を実行すると、セキュリティセンターは CTDR 機能専用のプロジェクトとログストアを SLS に自動的に作成します。 ログストアはセキュリティサービスのログを保存するために使用され、他の目的には推奨されません。 ログストア内のログデータに対する権限は制限されています。 ログデータの変更やログストアへのインデックスの作成を行う権限はありません。 ログストア内のログデータの消費、変換、配信は可能です。

各リージョンに作成できるプロジェクトは 1 つだけです。 [ログストアを自動的に作成] を再度クリックしても、システムは別のプロジェクトまたはログストアを作成しません。

中国 (杭州) リージョンに作成されるプロジェクトの名前は、aliyun-cloudsiem-data-Alibaba Cloud アカウント ID-cn-hangzhou です。 セキュリティセンターは、追加するログのタイプに基づいて異なるログストアを作成します。 次の表に、ログストアを示します。 セキュリティサービスに必要なログストアのデータアクセスは、SLS コンソールで設定する必要があります。

ログストア | 説明 |

cloud_siem_chaitin_waf_alert_log | Chaitin WAF のアラートログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_chaitin_waf_flow_log | Chaitin WAF のフローログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_f5_ltm_alert_log | F5 BIG-IP LTM のアラートログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_fortinet_forigate_alert_log | FortiGate Firewall のアラートログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_fortinet_forigate_flow_log | FortiGate Firewall のフローログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_microsoft_active_directory_log | Microsoft AD のログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_other_cfw_alert_log | 他のセキュリティプロバイダーのファイアウォールのアラートログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_other_cfw_flow_log | 他のセキュリティプロバイダーのファイアウォールサービスのフローログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_other_waf_alert_log | 他のセキュリティプロバイダーの WAF のアラートログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

cloud_siem_other_waf_flow_log | 他のセキュリティプロバイダーの WAF のフローログを収集し、ログから解析されたキーと値のペアを構造化ストレージ用に保存するために使用されます。 |

FortiGate Firewall のログを収集するための Logtail プラグインの例

Chaitin WAF のログ収集と同じ方法で、Logtail を使用して FortiGate Firewall のログを CTDR 機能専用のログストアに収集できます。 次のサンプルコードは、Logtail プラグインを設定する方法を示しています。

次のサンプルコードでは、Logtail プラグインは FortiGate Firewall のログの _content_ フィールドにある JSON オブジェクトをキーと値のペアに展開します。 これにより、CTDR 機能はキーと値のペアを保存するフィールドを解析できます。 また、ビジネス要件に基づいて Logtail プラグインを変更して、ログをキーと値のペアに解析することもできます。 詳細については、「ログフィールドからコンテンツを抽出する」および「データ処理用 Logtail プラグインの概要」をご参照ください。

{

"inputs": [

{

"type": "service_syslog",

"detail": {

"Address": "udp://0.0.0.0:9002",

"ParseProtocol": "rfc5424"

}

}

],

"processors": [

{

"detail": {

"Delimiter": " ",

"Separator": "=",

"KeepSource": true, // ソースキーを保持するかどうかを指定します。

"SourceKey": "_content_", // キーと値のペアに分割するフィールド。

"UseSourceKeyAsPrefix": false // ソースキーをプレフィックスとして使用するかどうかを指定します。

},

"type": "processor_split_key_value"

}

]

}サーバーを使用して複数のセキュリティサービスのログを収集する

複数のセキュリティサービスのログを CTDR 機能に追加する場合は、指定された IP アドレスと複数のポートを使用して、ログソースからサーバーにログを転送し、サーバーに Logtail をインストールしてから、SLS コンソールで関連するログストアのデータアクセスを設定できます。 これにより、CTDR 機能専用のログストアにさまざまなタイプのログを収集できます。

たとえば、Chaitin WAF と FortiGate Firewall のアラートログを CTDR 機能に追加する場合は、rsyslog などの syslog エージェントを使用して、必要な syslog を指定された IP アドレスと異なるポートを使用してサーバーに転送できます。 たとえば、ポート 9001 を介して Chaitin WAF のアラートログをサーバーに転送し、ポート 9003 を介して FortiGate Firewall のアラートログを転送できます。 サーバーに Logtail をインストールした後、次の情報を使用して、SLS コンソールで関連するログストアの Logtail 設定を完了します。

Chaitin WAF のアラートログ: cloud_siem_chaitin_waf_alert_log という名前のログストアで、次のコンテンツを入力して Logtail を設定します。

{ "inputs": [ { "type": "service_syslog", "detail": { "Address": "udp://0.0.0.0:9001", "ParseProtocol": "rfc3164" } } ] }FortiGate Firewall のアラートログ: cloud_siem_fortinet_forigate_alert_log という名前のログストアで、次のコンテンツを入力して Logtail を設定します。

{ "inputs": [ { "type": "service_syslog", "detail": { "Address": "udp://0.0.0.0:9003", "ParseProtocol": "rfc3164" } } ] }

ログ収集

このトピックで説明されている Logtail を使用したログ収集方法に加えて、ビジネス要件に基づいて他の収集方法を使用することもできます。 詳細については、「データ収集の概要」をご参照ください。

マシングループからデータを収集しているときにマシングループでハートビートが検出されない場合のトラブルシューティング方法の詳細については、「ホスト環境で Logtail マシングループに関連するエラーをトラブルシューティングするにはどうすればよいですか。」をご参照ください。