このトピックでは、Secure Access Service Edge (SASE) コンソールと Identity as a Service (IDaaS) コンソールでシングルサインオン (SSO) を構成する方法について説明します。設定を構成すると、ユーザーは SASE SSO を使用して IDaaS アプリケーションポータルにログオンできます。

SASE は、OpenID Connect (OIDC) プロトコルを使用して、IDaaS と SASE 間の SSO を実装します。企業の SSO サービスが OIDC をサポートしている場合、SASE のアカウントシステムは ID プロバイダー (IdP) として機能し、企業の SSO システムと統合できます。

シナリオ

企業は IDaaS を使用してユーザーの ID とアプリケーション権限を管理し、SSO のためにオフィスアプリケーションを IDaaS に接続します。企業はまた、リモートアクセスと機密性の高いオフィスデータのセキュリティを確保するために SASE をアクティブ化します。この場合、SASE の SSO 機能を使用して、OIDC 経由で SASE を IDaaS に接続できます。その後、ユーザーが SASE クライアントにログオンすると、SASE IdP のユーザーとして IDaaS アプリケーションポータル内のオフィスアプリケーションにアクセスできます。

前提条件

SASE が購入済みであること。詳細については、「サービスの購入」をご参照ください。

SASE クライアントへのログオンが完了していること。詳細については、「SASE クライアントのインストールとログオン」をご参照ください。

IDaaS がアクティブ化されており、新しいバージョンの IDaaS Enterprise Identity Access Management (EIAM) インスタンスが作成されていること。詳細については、「インスタンスを無料で作成する」をご参照ください。

企業のオフィスアプリケーションが IDaaS に接続されていること。詳細については、「概要」をご参照ください。

プロセス

手順 1:IDaaS リダイレクト URI を取得する

IDaaS コンソール にログオンします。

EIAM ページで、作成したインスタンスの名前をクリックして、インスタンスコンソールに移動します。

左側のナビゲーションペインで、[idp] をクリックします。

[idp] ページで、[その他の Idp] をクリックします。

[idp の追加] パネルで、[OIDC Idp] をクリックします。

[OIDC ID プロバイダーのバインド] パネルで、IDaaS リダイレクト URI をコピーします。

このパネルで[手順 3] を実行する必要があるため、このパネルを閉じないことをお勧めします。

手順 2:SASE SSO ポリシーを構成する

SASE コンソール にログオンします。

左側のナビゲーションペインで、 を選択します。

[シングルサインオン] ページで、[ポリシーの作成] をクリックします。

[ポリシーの作成] パネルで、パラメーターを構成します。次の表にパラメーターを示します。

パラメーター

説明

例

Policy Name

ポリシーの名前を入力します。

SASE_SSO_test

Policy Status

ポリシーを有効にするかどうかを指定します。

有効

API アクセス認証

client_id パラメーターと client_secret パラメーターを構成します。SSO を使用する前に、API アクセスを有効にする必要があります。API 認証のために client_id パラメーターと client_secret パラメーターを構成する必要があります。

重要クライアントシークレットは機密にしてください。クライアントシークレットが漏洩した場合は、クライアントシークレットを削除し、ローテーションのために別のクライアントシークレットを作成します。

client_id:sase_sso

client_secret:1kr6ld066******

Redirect URL

リダイレクト URL パラメーターは、オフィスアプリケーションの URL で redirect_uri パラメーターを指定するために使用されます。リダイレクト URL パラメーターを構成してポリシーを作成すると、指定された URL がホワイトリストに追加され、SASE は認証後にログオンリクエストを開始できます。

リダイレクト URL パラメーターを、手順 1 で取得したリダイレクト URI に設定します。

https://l6v271cn.aliyunidaas.com/login/********

[OK] をクリックします。

手順 3:SASE IdP を IDaaS インスタンスにバインドする

[OIDC ID プロバイダーのバインド] パネルで、次のパラメーターを構成します。

手順を実行する必要があるパネルを閉じた場合は、手順 1 の手順に従って [OIDC ID プロバイダーのバインド] パネルに移動します。

詳細については、「IDaaS を OIDC IdP にバインドする」をご参照ください。

パラメーター

例

基本情報

ニックネーム

SASE

ログオン設定

認証モード

client_secret_post

クライアント ID

sase_sso

クライアントシークレット

クライアントシークレット:1kr6ld066******

スコープ

openid,external_id

エンドポイント構成

発行者

発行者 パラメーターを構成すると、検出エンドポイントを解析してエンドポイント情報を取得できます。

認証エンドポイント

トークンエンドポイント

公開鍵エンドポイント

ユーザー情報エンドポイント

[次へ] をクリックして、[シナリオの選択] 手順に進みます。

後続の検証を容易にするために、[シナリオの選択] 手順ではデフォルトの構成を保持します。詳細については、「シナリオを選択する」をご参照ください。

[作成済み] をクリックします。

手順 4:SASE SSO を使用して IDaaS アプリケーションにアクセスする

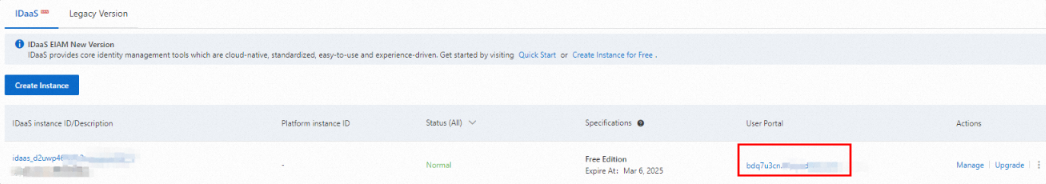

EIAM ページで、管理する IDaaS インスタンスを見つけ、[ユーザーポータル] 列のアドレスをクリックします。

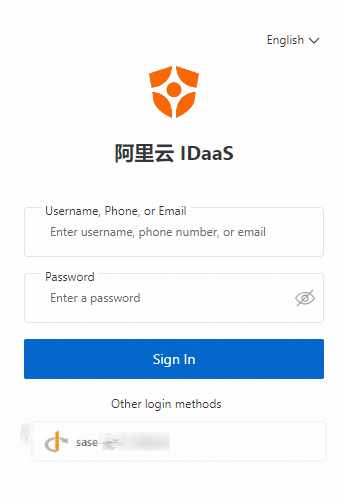

ユーザーポータルのログオンページで、[その他のログイン方法] セクションの [SASE] を見つけます。

SASE をクリックして、IDaaS ポータルにログオンします。

アプリケーションページで、アカウントとパスワードを入力せずに IDaaS アプリケーションにアクセスします。