常時機密データベース機能を使用して、Alibaba Cloudデータベースのデータセキュリティを確保できます。 PolarDB for PostgreSQL クラスターの常時機密データベース機能を有効にすると、テーブル内の機密データ列を暗号化できます。 これにより、列の機密データが送信され、計算され、暗号文として保存されます。

背景情報

当局がデータセキュリティと個人機密情報保護の監督を強化するにつれて、アトミックデータセキュリティ機能は監督要件を満たすことができなくなりました。 国内の規制や業界標準の要件を満たしたい場合は、ライフサイクル全体を通してデータのセキュリティを確保する必要があります。 ただし、従来のサードパーティのセキュリティ強化とクライアント側の暗号化には、コスト削減、再構築、およびパフォーマンスの最適化の点で欠点があります。 これらの課題に対応して、常に機密のデータベース機能が開発され、業界で広く認識されています。 常時機密データベース機能を使用して、さまざまなシナリオでデータセキュリティの問題を解決できます。

常に機密のデータベース機能とは何ですか?

常時機密データベース機能は、Alibaba DAMO Academyのdatabase and Storage LabとAlibaba Cloudデータベースチームが共同で開発しています。 この機能は高度なテクノロジーを使用して、ヒューマンエラーやプラットフォーム管理の問題などの予期しないイベントによって引き起こされる潜在的なデータリスクの影響を最小限に抑えます。 この機能により、アプリケーションサービスプロバイダーなど、データ所有者以外の担当者が平文データにアクセスできなくなり、クラウドでのデータ漏洩を防ぎます。 この機能により、開発者および運用保守 (O&M) 担当者による不正アクセスからデータを保護し、データベースアカウント情報が侵害されるのを防ぎます。

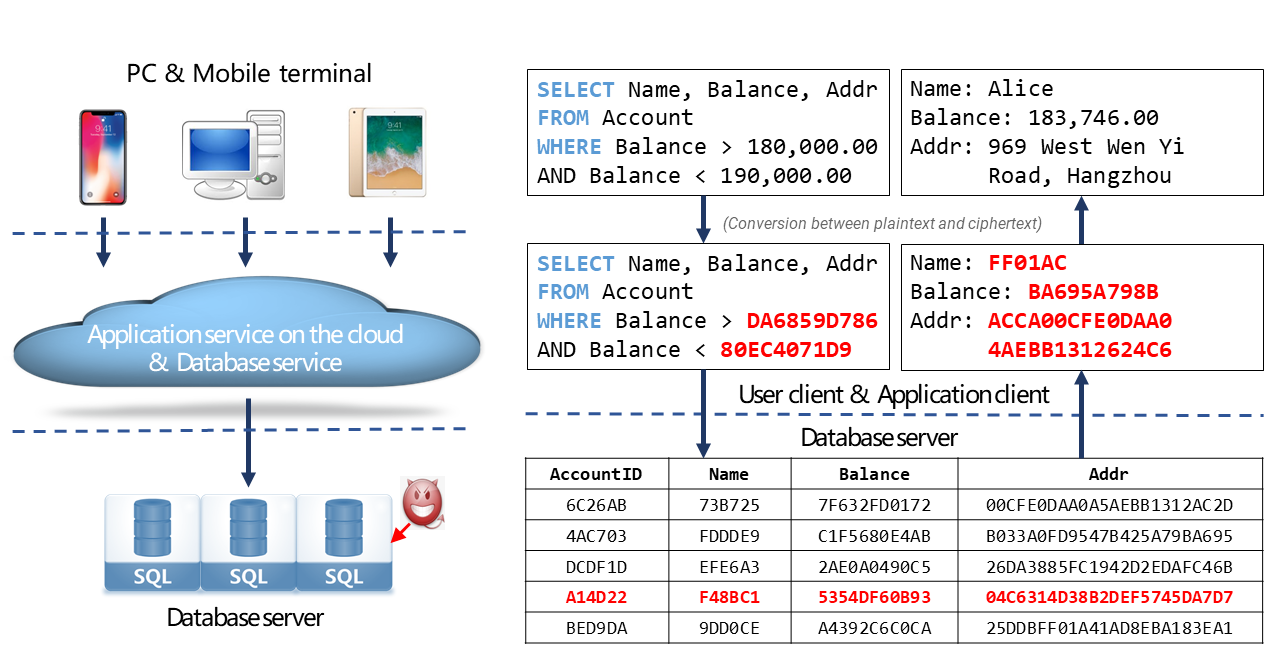

常時機密データベース機能は、機密コンピューティング機能を提供します。これにより、データがユーザー側 (クライアント側) で暗号化された後、信頼できないサーバー環境内の暗号文データに対してデータベーストランザクション、クエリ、および分析を実行できます。 これにより、クラウドプラットフォームのプロバイダー、権限のないユーザー、およびデータベース管理者 (DBA) などの管理担当者が平文データにアクセスできなくなります。 これにより、すべてのデータベースユーザーがデータを使用でき、非表示にすることもできます。 常に機密性の高いデータベース機能は、外部および内部の脅威から効率的に防御し、ライフサイクル全体を通してデータを保護し、クラウドデータの民営化を支援します。

常に機密性の高いデータベース機能により、データがクラウドに流出しないようにするにはどうすればよいですか?

クライアント側でキーを使用してデータを暗号化し、PolarDB for PostgreSQLデータベースにデータを送信します。 PolarDB for PostgreSQLデータベース担当者は、キーにアクセスできません。 したがって、データを復号して信頼できない環境に開示することはできません。

常時機密データベース機能は、暗号文データに対してデータベース操作を実行できるようにする方法を教えてください。

暗号文データに対してデータベース操作を実行する前に、クライアントはリモート認証を使用して、サーバーが信頼できる実行環境 (TEE) で実行されているかどうか、およびTEEで実行されているコードが信頼できるかどうかを確認します。 両方の条件が満たされている場合、クライアントはキーをエンドツーエンドモードでTEEに渡します。 このようにして、暗号文データおよび鍵は、TEEにおいて処理され得、外部ユーザによってアクセスされ得ない。

シナリオ

常に機密性の高いデータベース機能は、次世代のデータベースフレームワークと製品を提供するために開発されています。 最適な設計とアーキテクチャに基づいて構築された常時機密データベース機能は、データベースシステムの高い安定性、高いパフォーマンス、および費用対効果を損なうことなく、高度なセキュリティ機能を提供します。

次のセクションでは、常に機密のデータベース機能を使用してデータのセキュリティを確保するいくつかのシナリオについて説明します。

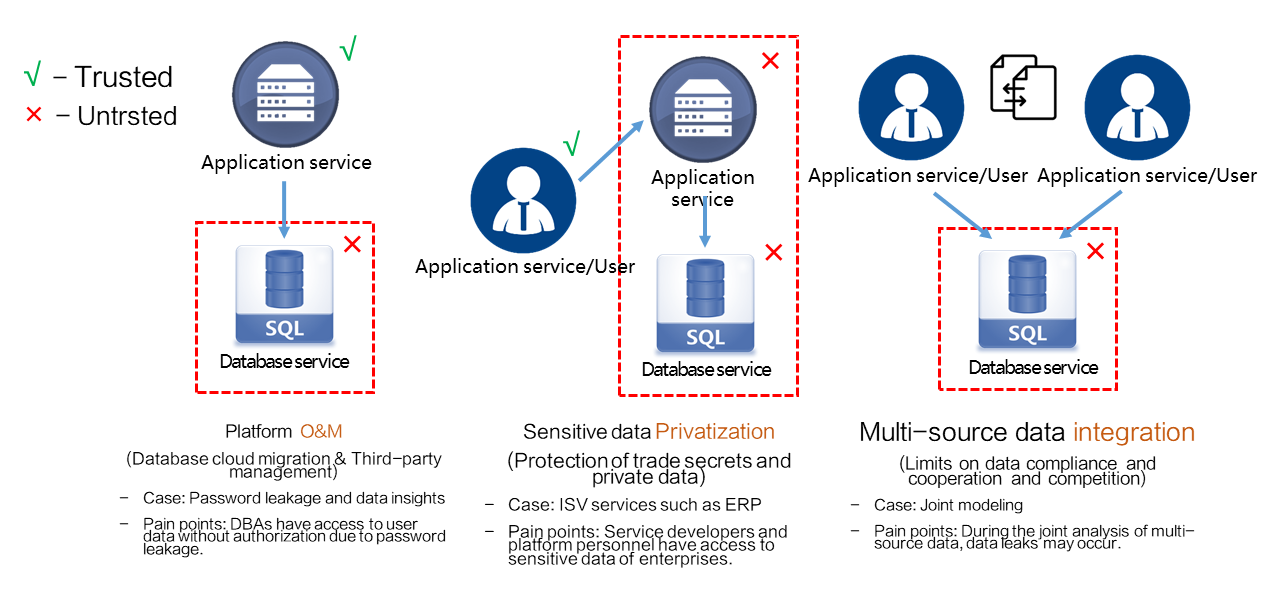

プラットフォームO&M: サードパーティのプラットフォームなどの信頼できない環境でデータベースサービスを保護し、O&M中のデータセキュリティを確保するシナリオです。ほとんどの場合、データ所有者はアプリケーションサービスプロバイダーです。 不正なデータベースサービスプロバイダーやO&M担当者がアプリケーションデータにアクセスしないようにし、データベースが期待どおりに実行されるようにしたいと考えています。

例:

データベースがクラウドに移行された場合、常に機密性の高いデータベース機能により、不正なクラウドプラットフォームプロバイダーやO&M担当者がデータベースデータにアクセスできなくなります。

データベースシステムがアプリケーション接続のためにデータセンターのサーバーにデプロイされている場合、常に機密性の高いデータベース機能により、不正なO&M担当者がデータベースデータにアクセスできなくなります。

機密データコンプライアンス: このシナリオでは、機密ユーザーデータのセキュリティを確保するために、サードパーティのプラットフォームなどの信頼できない環境でのアプリケーションサービスの保護が含まれます。 ユーザー指向のシナリオでは、健康データや財務データなどの特定のデータがユーザーによって所有されます。 アプリケーションサービスが、平文のプライベートデータにアクセスせずにデータ管理および分析機能を提供することを望んでいます。

例:

企業がサードパーティサービスを使用して商用データを管理する場合、常時機密データベース機能は、企業の企業秘密がサードパーティサービスプロバイダーによって取得されるのを防ぎます。

サードパーティのサービスプロバイダーが個人を特定できる情報 (PII) や遺伝子情報などの機密データを管理する場合、常時機密データベース機能はエンドツーエンドの暗号化のコンプライアンス要件を満たすのに役立ちます。

マルチソースデータ統合: このシナリオには、マルチソースデータの共同分析が含まれます。 マルチソースデータの統合およびコンピューティング中、常に機密機能により、マルチソースデータへの不正アクセスが防止されます。 暗号化に使用されるキーは、データ所有者のみが使用できます。 特定のデータを第三者と共有する必要がある場合、常時機密データベース機能により、データ所有者は、コンプライアンス要件を満たしながら、キーを第三者に開示することなくデータを共有できます。

例:

共同リスク管理や国境を越えたサービスなどのシナリオでは、厳格なデータコンプライアンス要件が課されます。 組織は、相互の平文データを取得できません。

共同マーケティングなどのシナリオでは、パートナーも競合他社です。 これにより、それらの関係が複雑になり、平文データを共有することが困難になります。

常時機密データベース機能によるセキュリティレベル

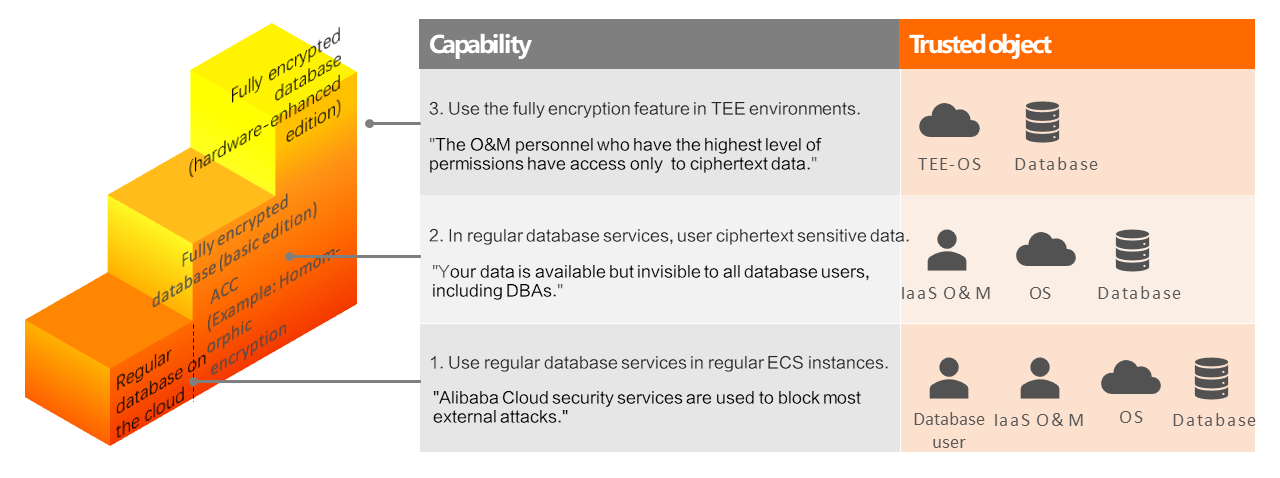

セキュリティの観点から、クラウドデータベースは、次のレベルのセキュリティ脅威を昇順で防止できます。

クラウド内の通常のデータベース: この機能は、Alibaba cloudセキュリティサービスとともに使用され、ほとんどの外部攻撃をブロックします。 ただし、信頼関係は、オペレーティングシステム、データベースソフトウェア、Infrastructure as a Service (IaaS) O&M担当者、およびデータベースユーザーの間で構築する必要があります。

常時機密データベース (基本版): この機能を推奨します。 この機能は、常時機密アクセス制御モジュールと一緒に使用され、データベース内のデータに対するデータベースユーザのアクセスを制御する。 これにより、不正アクセスを防ぎ、DBAを含むすべてのデータベースユーザーにはデータを使用できますが、表示されません。 信頼できるのは、データベースクラスター内のオペレーティングシステム、データベースソフトウェア、およびIaaS O&M担当者のみです。

常時機密データベース (ハードウェア拡張版): 常時機密データベース (基本版) 機能と比較して、この機能はTEEテクノロジーを使用して、常時機密データベース (基本版) 機能をTEE環境ですべての外部セキュリティ脅威が分離されている実行できるようにします。 TEEテクノロジには、Intel Software Guard Extensions (SGX) 、Intel Trust Domain Extensions (TDX) 、ARM TrustZone、AMD Secure Encrypted Virtualization (SEV) 、Hygon Commercial Security Version (CSV) 、および機密コンテナが含まれます。 データベースクラスター内のオペレーティングシステムとデータベースソフトウェアのみを信頼する必要があります。

常に機密データベース機能のすべてのセキュリティレベルには、一貫した機能と高度な暗号化機能があります。たとえば、暗号化、準同型暗号化などです。