このソリューションは、Cloud Firewallが提供する侵入防止システム (IPS) プライベートIPトレース機能の検出結果をNAT Gatewayのセッションログと統合して、リスクのあるプライベートIPアドレスを特定し、サイバー攻撃を追跡および分析します。

ビジネスリスク

ほとんどの場合、企業は仮想プライベートクラウド (VPC) のリソースにインターネットNATゲートウェイをデプロイして、リソースのプライベートIPアドレスを変換および非表示にします。 これにより、プライベートIPアドレスが直接公開されるのを防ぎ、トラフィックの安全で分離されたインターネットの出入りを構築します。 また、企業は、ファイアウォールなどのセキュリティデバイスをインターネットの入口および出口に展開して、NATゲートウェイのインバウンドおよびアウトバウンドインターネットトラフィックをフィルタリングします。 インターネットサイバー攻撃や不正なアウトバウンド接続が発生した後は、リスクのあるNAT Gatewayのelastic IPアドレス (EIP) のみを特定できます。 Elastic Compute Service (ECS) インスタンスなどのアセットのプライベートIPアドレスを迅速に特定することはできません。 これにより、攻撃の原因を追跡したり、リスクを迅速に処理したりすることが困難になります。

解決策

この問題を解決するために、Cloud FirewallとNAT Gatewayは共同でIPSプライベートIPトレース機能を起動します。 Cloud Firewallは、この機能の検出結果を分析用のNATセッションログに自動的に関連付け、攻撃されたアセットのプライベートIPアドレスを表示します。 これにより、企業は攻撃された資産を迅速かつ正確に特定し、効果的な対策を講じることができます。

IPSプライベートIPトレース: Cloud FirewallのIPSエンジンは、インターネット上のインバウンドおよびアウトバウンド攻撃トラフィックを検出して防止します。 Cloud Firewallは、Cloud Firewallを通過するすべてのネットワークトラフィックを監視し、IPSエンジンを使用してトラフィックをフィルタリングし、通常のトラフィックを転送します。 Cloud Firewallは、Deep Packet Inspection (DPI) エンジンを使用して、ネットワークトラフィックのプロトコルを識別し、パケットを解析します。 Cloud Firewallは、IPSエンジンと脅威インテリジェンスを使用してトラフィックフィルタリングとパケットフィルタリングも実行します。 さまざまなモードの脅威検出エンジンのルールとIPSルールが一致すると、攻撃パケットが破棄され、アラートが生成され、攻撃がリアルタイムでブロックされます。 Cloud FirewallはIPS攻撃のログも記録します。

NATセッションログ: NAT Gatewayはセッションログ機能を提供します。 NATゲートウェイのSNATエントリを作成し、トラフィックがNATゲートウェイを流れる場合、SNATセッションはログとして記録され、トレースと監視が容易になります。 SNATセッションは、ログとしてSimple Log Service (SLS) に送信され、書き込まれます。 各セッションログは、特定の時間ウィンドウ内にキャプチャされた5タプルネットワークフローを記録します。 ポートマッピングを使用して、DNATインバウンドトラフィックの特定のプライベートIPアドレスを識別することもできます。

プライベートIPアドレス追跡のアウトバウンドトラフィック攻撃

インバウンドトラフィック攻撃のプライベートIPアドレス追跡

シナリオ例

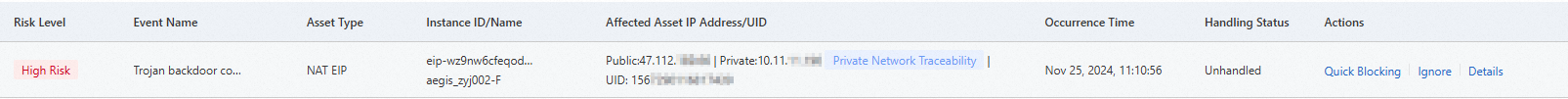

中規模の新しい小売企業のeモールが例として使用されます。 ビジネスの安定性とセキュリティを確保するために、企業はすべてのインターネットトラフィックの出入りとしてNATゲートウェイをDMZ VPCにデプロイし、エクスポージャーのリスクを軽減します。 また、クラウドファイアウォールを使用し、インターネットファイアウォールを有効にして、NATゲートウェイに関連付けられたelastic IPアドレス (EIP) のトラフィックをフィルタリングおよび保護します。 ある夜、セキュリティO&Mチームは異常なトラフィックについての警告を受け取りました。 脆弱性を悪用して攻撃者が侵入した疑いがあるマシンです。 このマシンには、悪意のあるアクセストラフィックを開始し、中国国外のIPアドレスにアクセスし、bashスクリプトをダウンロードし、CoinMinerファミリーのトロイの木馬を注入するためのトロイの木馬が組み込まれていました。 セキュリティO&Mチームは、攻撃されている異常なバックエンドサーバーを迅速に特定する必要があります。

この場合、企業はCloud FirewallのIPSプライベートIPトレース機能を有効にできます。 この機能を有効にすると、システムはNAT GatewayのセッションログをCloud FirewallのIPS攻撃ログに自動的に関連付けて分析し、各NATセッションログの特定の時間ウィンドウでキャプチャされた5タプルのネットワークフローを、Cloud Firewallによって記録された各IPSイベントログに関連付けます。 これにより、企業はリスクのあるプライベートIPアドレスを数分で識別できます。 セキュリティO&Mエンジニアは、危険にさらされているプライベートネットワークサーバーをすばやく特定し、アクセス制御ポリシーを設定して、攻撃されたサーバーのアウトバウンドトラフィックをブロックし、トロイの木馬を削除できます。 これにより、損失を最小限に抑え、できるだけ早い機会にリスクが広がるのを防ぎます。

使用上の注意

サブスクリプションと従量課金方法を使用するCloud Firewallは、このソリューションをサポートしています。 容量単位 (CU) に基づいて課金されるインターネットNAT Gatewayは、このソリューションをサポートしています。 仕様課金NAT Gatewayのセッションログ機能を有効にすることはできません。

IPSプライベートIPトレース機能を有効にした場合、この機能に対して課金されません。 ただし、システムはNAT Gatewayのセッションログにインデックスを作成し、ログを照会できるようにします。 インデックスとクエリ操作に対して課金されます。 詳細については、SLSの課金ルールに関するドキュメントを参照してください。

NAT Gatewayのセッションログのインデックス作成が無効になっている場合、またはこの機能を有効にした後にソーストレースの必須フィールドが存在しない場合、システムは自動的にインデックスを再構築するか、必須フィールドのインデックスを作成します。

手順

Cloud Firewallコンソールにログインします。 左側のナビゲーションウィンドウで、 を選択します。 [詳細設定] セクションで、[IPSプライベートIPトレース] の横にある [設定の表示] をクリックします。

[IPSプライベートIPトレース] ページで、IPSプライベートIPトレース機能を有効にすることができるすべてのインターネット向けアセットを表示できます。 アセットのIPSプライベートIPトレース機能を有効にするには、アセットの [Internet Firewall Status] および [Session Log for NAT Gateway] 列の値が有効になっている場合にのみ有効にできます。 [操作] 列のスイッチをオンにし、プロンプトに従って必要な操作を実行します。 詳細については、以下のトピックをご参照ください。

詳細については、「IPSプライベートIPトレース」をご参照ください。

トレース結果の表示

IPSプライベートIPトレース機能は、セッションログ機能と相関します。 NATセッションログは、短い遅延後に収集および配信されます。 したがって、約20分後にトレース結果を照会できます。

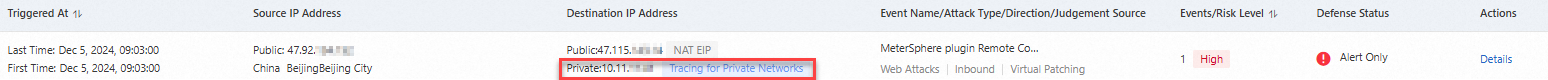

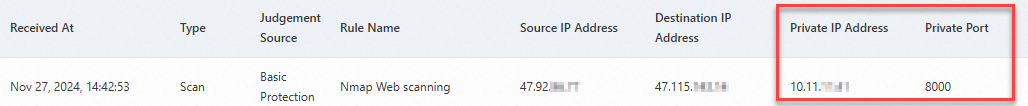

IPSプライベートIPトレース機能を有効にすると、次のページでトレース結果を表示できます。

List

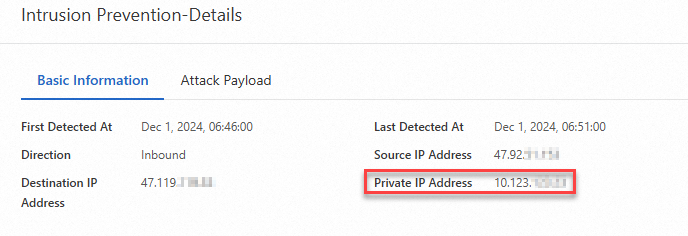

詳細ページ

List

詳細ページ

タブ

参考情報

Cloud FirewallのIPS設定の詳細については、「IPS設定」をご参照ください。

NAT GatewayとNATファイアウォールを使用してプライベートネットワークのアウトバウンドトラフィックを保護する方法の詳細については、「NAT GatewayとNATファイアウォールを使用してプライベートネットワークのアウトバウンドトラフィックを保護する」をご参照ください。