File Storage NAS (NAS) では、権限グループはデータアクセスを制御するためのホワイトリストとして機能します。データセキュリティを確保するために、カスタム権限グループを作成し、ルールを追加して、さまざまなシナリオで特定の IP アドレスまたは CIDR ブロックに異なるアクセス権限を付与できます。

背景情報

各 Alibaba Cloud アカウントには、すべての IP アドレスからの読み取り/書き込みアクセスを許可し、root ユーザーを低権限ユーザーにマッピングせずにアクセスを許可する (`no_squash` オプション) デフォルトの権限グループがあります。

デフォルトの権限グループは VPC でのみ有効であり、パブリックネットワーク経由ではアクセスできません。デフォルトの権限グループは削除も変更もできません。

デフォルトの権限グループがビジネス要件を満たさない場合は、カスタム権限グループを作成し、ルールを追加して特定の IP アドレスまたは CIDR ブロックに異なるアクセス権限を付与できます。

制限事項

各 Alibaba Cloud アカウントは、リージョンごとに最大 20 個の権限グループを持つことができます。

各権限グループには最大 300 個のルールを追加できます。

権限グループは VPC に対してのみ作成できます。

操作手順

データセキュリティを最大化するために、必要な IP アドレスまたは CIDR ブロックに対してのみルールを追加してください。

権限グループを作成します。

左側のナビゲーションウィンドウで、 をクリックします。

ページの上部でリージョンを選択します。

権限グループ ページで、汎用 NAS タブまたは 速度 NAS タブをクリックし、作成許可グループ をクリックします。

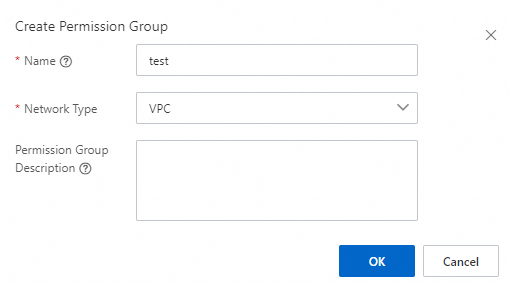

権限グループの作成 ダイアログボックスで、パラメーターを設定します。

主要なパラメーターは次のとおりです。

パラメーター

説明

名前

権限グループの名前を設定します。名前は次の要件を満たす必要があります:

先頭は英字である必要があります。

英字、数字、アンダースコア (_)、ハイフン (-) を使用できます。

中国語の文字は使用できません。

権限グループ名は一意である必要があります。

ネットワークタイプ

VPC のみがサポートされています。

説明2022 年 11 月 21 日以降、汎用型 NAS ファイルシステムのクラシックネットワーク権限グループは作成できなくなりました。2022 年 11 月 21 日より前に作成されたクラシックネットワーク権限グループは引き続き使用できます。

権限グループにルールを追加します。

作成した権限グループを見つけます。管理ルール 列の [アクション] をクリックし、次に ルールの作成 をクリックします。ルールのパラメーターを設定します。

パラメーター

説明

認証タイプ

ルールの IP アドレスのタイプ。有効な値は IPv4 アクセスアドレス と IPv6 アクセスアドレス です。

説明IPv6 アクセスアドレスは、Extreme NAS ファイルシステムでのみサポートされています。

承認済みアドレス

ルールの権限付与オブジェクトを指定します。

読み取り/書き込み権限

権限付与オブジェクトのアクセス権限。有効な値は 読み取り専用 と 読み書き です。

ユーザー権限

Linux ユーザーのアクセスを制限するかどうかを指定します。このパラメーターは、サーバーメッセージブロック (SMB) ファイルシステムではサポートされておらず、設定しても有効になりません。

すべてのユーザーはない匿名 (no_squash):root ユーザーがファイルシステムにアクセスすることを許可します。

ルートユーザー anonymity (root_squash):root ユーザーを nobody ユーザーにマッピングします。

すべてのユーザー匿名 (all_squash):すべてのユーザーを nobody ユーザーにマッピングします。

nobody ユーザーは、Linux のデフォルトユーザーで、権限が低く設定されています。このユーザーはサーバー上のパブリックコンテンツにのみアクセスできるため、高いセキュリティが確保されます。

優先度

複数のルールが同じ権限付与オブジェクトに一致する場合、優先度が最も高いルールが有効になります。1 から 100 までの整数を選択できます。1 が最も高い優先度を示します。

説明複数のルールに重複する CIDR ブロックが含まれ、権限が異なり、優先度が同じ場合、最初に設定されたルールが有効になります。重複する CIDR ブロックを持つルールの設定は避けてください。

OK をクリックします。

NAS コンソールにログインします。

関連操作

権限グループ ページでは、次の操作を実行できます。

操作 | 説明 |

権限グループと詳細の表示 | 現在のリージョンで作成された権限グループとその詳細 (ネットワークタイプ、ルール数、アタッチされたファイルシステム数など) を表示します。 |

権限グループの編集 | 対象の権限グループを見つけ、編集 をクリックして権限グループの説明を変更します。 |

権限グループの削除 | 対象の権限グループを見つけ、削除 をクリックして権限グループを削除します。 |

権限グループのルールの表示 | 対象の権限グループを見つけ、管理ルール をクリックして権限グループ内のルールを表示します。 |

権限グループのルールの編集 | 管理ルール をクリックします。対象の権限グループのルールを見つけ、[操作] 列の 編集 をクリックします。表示されるダイアログボックスで、承認済みアドレス、読み取り/書き込み権限、ユーザー権限、優先度を変更できます。 |

権限グループのルールの削除 | 管理ルール をクリックし、対象の権限グループのルールを見つけて 削除 をクリックします。 |

関連ドキュメント

転送中暗号化機能を使用すると、ご利用の Elastic Compute Service (ECS) インスタンスと NAS ファイルシステム間で送信されるデータを傍受や改ざんから保護できます。詳細については、「NFS ファイルシステムの転送中暗号化」または「SMB ファイルシステムの転送中暗号化」をご参照ください。