Security Assertion Markup Language(SAML)をシングルサインオン(SSO)に使用する場合は、ユーザーの ID 資格情報が SAMLResponse の NameID フィールドに渡されるか、他のフィールドに存在します。

アプリケーションユーザーを設定する場合は、アカウントの ID 資格情報として使用する値のタイプを指定する必要があります。

最も一般的な選択肢は、IDaaS アカウント名または IDaaS メールアドレスです。

SSO 設定項目

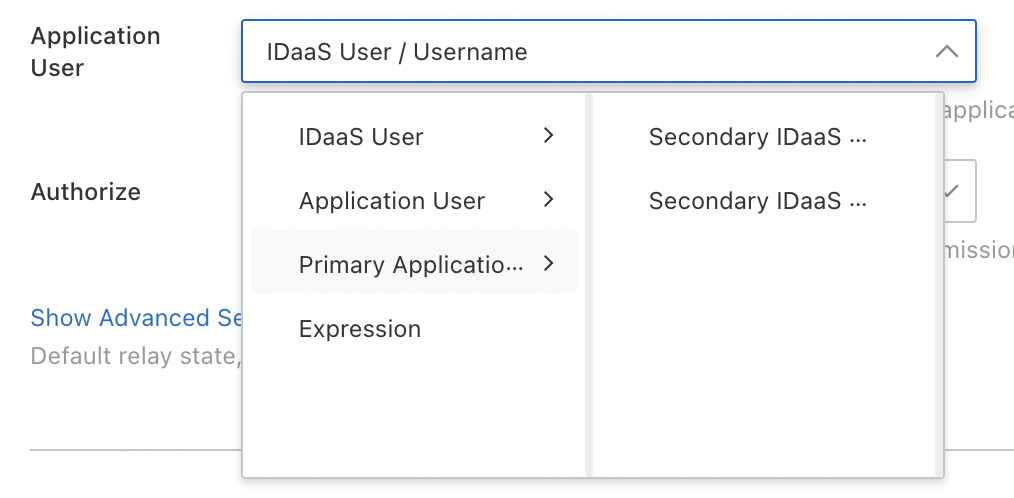

次の 4 つのオプションから選択できます。

オプション | 説明 |

| ユーザーが現在のアプリケーションへのシングルサインオン要求を開始すると、IDaaS アカウント情報がアプリケーションの ID 資格情報として使用されます。このオプションを選択する場合は、SSO 用のアカウントのユーザー名が IDaaS とアプリケーションで同じであることを確認してください。そうでない場合、ログオンが失敗したり、アカウントの不一致が発生したりする可能性があります。 これは最も一般的な設定です。これにより、IDaaS アカウントごとに個別のアプリケーションアカウントを設定する必要がなくなり、時間と労力を節約できます。 2 つのサブオプションが用意されています。

|

2. アプリケーションユーザー | 管理者は、現在のアプリケーションへの SSO 中に各 IDaaS アカウントによって使用されるアプリケーションアカウントを指定する必要があります。このパラメーターが指定されていない場合、SSO を実行できません。 たとえば、test_user アカウントが IDaaS に存在し、管理者としてアプリケーションにログオンする場合、アプリケーションユーザーを設定できます。アプリケーションユーザーの設定方法の詳細については、「アプリケーションユーザーを追加する」をご参照ください。 アプリケーションのユーザー数が少ない場合は、この設定を使用して柔軟性を最大限に高めることができます。 1 つのサブオプションが用意されています。

|

3. プライマリアプリケーションアカウント | このオプションは、最初の 2 つのオプションの利点を組み合わせたものです。管理者はアプリケーションユーザーを設定し、優先的にアプリケーションユーザーを使用できます。アプリケーションユーザーの設定方法の詳細については、「アプリケーションユーザーを追加する」をご参照ください。デフォルトでは、アプリケーションユーザーが設定されていない場合、IDaaS ID 資格情報が使用されます。 2 つのサブオプションが用意されています。

|

4. 式 | アプリケーションユーザーに特定のルールがある場合は、式を設定できます。 たとえば、アプリケーションは各ユーザーのメールプレフィックスをユーザー名として使用します。 サブオプションはありません。式は複雑であるため、設定については IDaaS チームにお問い合わせください。 式ルールを入力できます。 |

アプリケーションユーザーを追加する

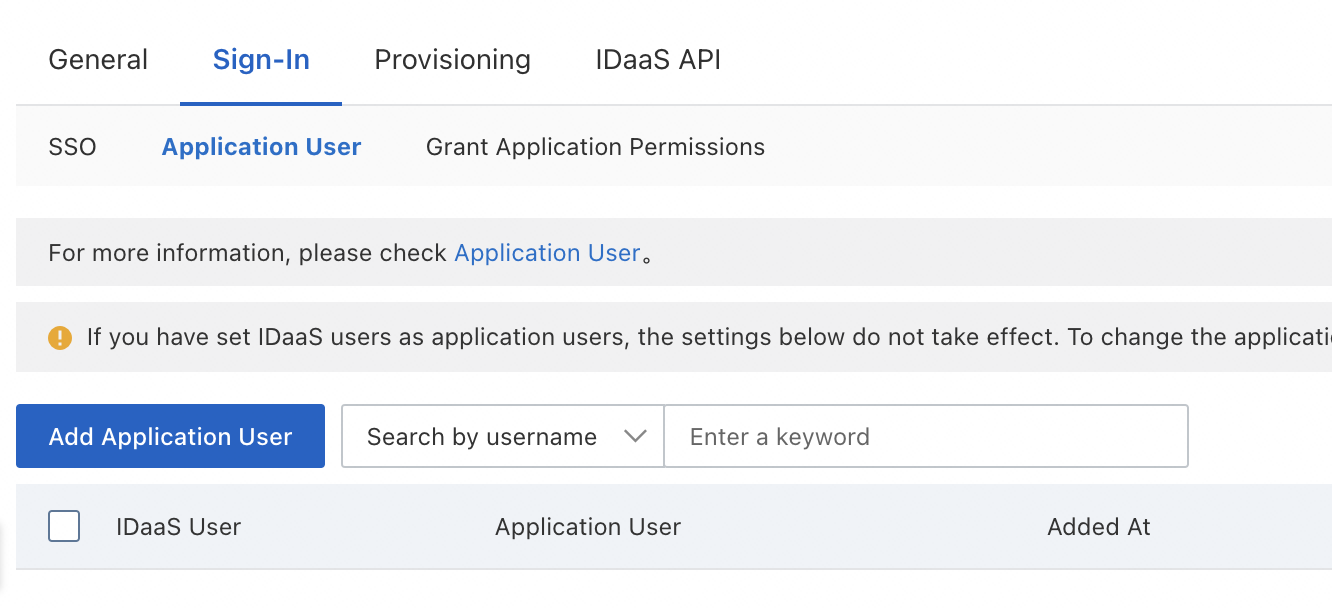

[SSO] タブの [アプリケーションユーザー] ドロップダウンリストから アプリケーションユーザー または プライマリアプリケーションユーザー を選択すると、アカウントがアプリケーションにアクセスするときに異なるアカウントによって使用される ID を設定できます。

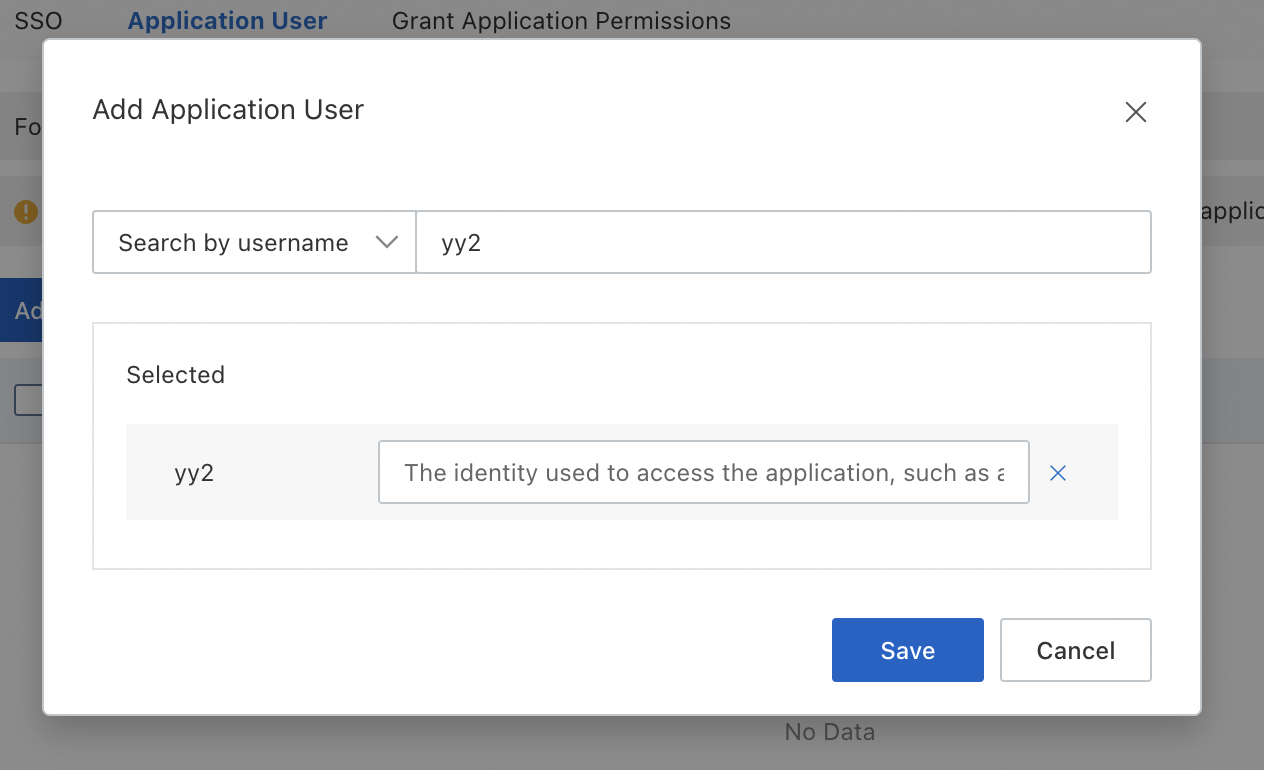

[アプリケーションアカウント] タブをクリックし、[アプリケーションアカウントを追加] をクリックします。ダイアログボックスが表示されます。

admin、root、携帯電話番号、Jerry などのキーワードを入力して、管理する IDaaS アカウントを検索します。 IDaaS アカウントを見つけたら、アカウントをクリックし、アカウントのアプリケーションアカウントを追加します。 [保存] をクリックして設定を完了します。

1 つの IDaaS アカウントに複数のアプリケーションアカウントを設定できます。ユーザーが SSO 要求を開始すると、ユーザーは設定済みのアプリケーションアカウントの 1 つを選択してアプリケーションにログオンできます。