このトピックでは、仮想ボーダールーター (VBR) をCloud Enterprise Network (CEN) に接続した後にBGPルーティングでループが発生する可能性があるシナリオと、ループの原因について説明します。 ループはルートの羽ばたきを引き起こし、ビジネスに悪影響を与える可能性があります。

発行

Alibaba Cloud側の一部のアクセスデバイスは、AS_PATH属性を渡すことができません。 CENを使用してデータセンターをAlibaba Cloudに接続する場合、VBRがCENにアタッチされた後、Alibaba Cloud側のアクセスデバイスで作成されたVBRは、元のAS番号をデータセンターに渡すことができません。

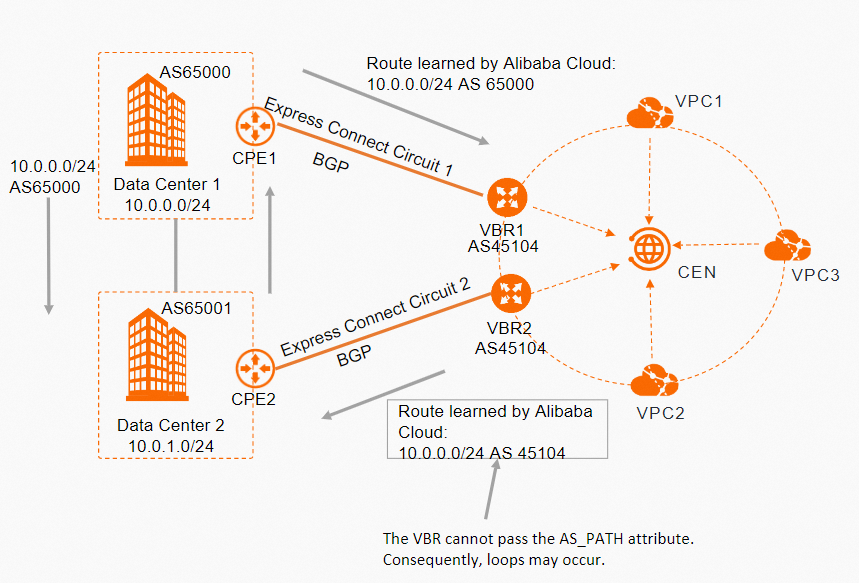

次のシナリオでは、上記の問題によりBGPルーティングにループが発生し、ルートフラッピングが発生する可能性があります。2つのExpress Connect回線を使用して、データセンターをAlibaba Cloudに接続します。 VBR1またはVPNGW (IPsec-VPN接続が作成されるVPNゲートウェイ) は、データセンターからBGPを介してルートを学習します。 VBR2は、CENを介してこれらのルートをデータセンター2に通知します。 ただし、VBR2は元のAS番号をデータセンター2に通知できません。 データセンター2がVBR2から受け付けたルートには、VBR1またはVPNGWによってAlibaba Cloudにアドバタイズされた元のAS番号は含まれていません。 これにより、BGPルーティングにループが発生し、ルートのフラッピングなどの問題が発生します。

シナリオとソリューション

シナリオ1: Express Connectを使用して複数のデータセンターがAlibaba Cloudに接続されている

この例では、2つのデータセンターがExpress Connectを使用してAlibaba Cloudに接続されています。

次の図では、データセンター1とデータセンター2はAlibaba Cloudネットワークを介して相互に通信でき、2つのデータセンター間でBGP接続が作成されています。 VBR1は、データセンター1からAS 65000を含むルートを学習します。 VBR2は、AS番号が65001のデータセンター2へのルートをアドバタイズします。 VBR2はAS_PATH属性を渡すことができないため、ルートにはAS 65000ではなくAS 45104が含まれます。 データセンター2がデータセンター1へのルートを広告し、データセンター1がデータセンター2から受け入れられたルートを優先する場合、データセンター1はVBR1に広告された元のルートを撤回する。 その結果、CENは、VBR2がデータセンター2にアドバタイズしたルートを撤回し、データセンター2は、データセンター1にアドバタイズしたルートを撤回します。 次に、データセンターはローカルルートを再選択し、VBR1へのルートをアドバタイズします。 これはループを作成し、ルートのフラッピングを引き起こします。

このシナリオでは、BGPルーティングの代わりに静的ルーティングを使用し、特定のルートを設定することを推奨します。 BGPを介してVBRをCENにアタッチする場合は、データセンター側のルーターで、ルート広告の範囲やルートの優先順位などのルート広告を制御できるようにしてください。

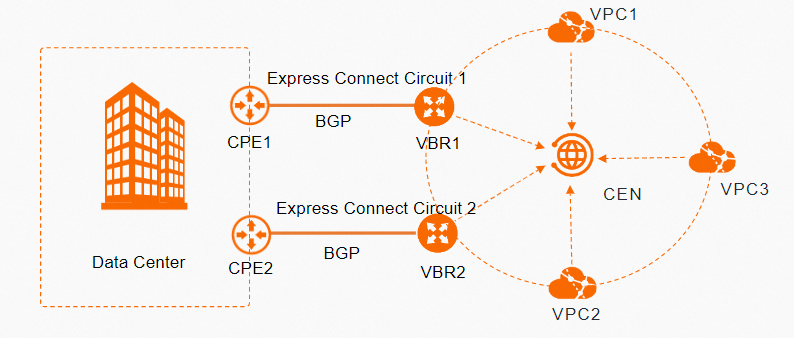

シナリオ2: データセンターとAlibaba Cloud間の静的ルートのみが使用されます

一部のアクセスデバイスはAS_PATH属性を渡すことができません。 BGPルーティングではなく、VBRとデータセンター間の静的ルートを設定する場合は、VBRを直接CENにアタッチできます。 BGPルーティングではループは発生しません。

シナリオ3: データセンターが2つのExpress Connect回線を使用してAlibaba Cloudに接続されている

- ポリシーの方向: 地域ゲートウェイからのエクスポート。

- ルーティングポリシーアクション: 拒否します。

- 一致条件: VPN、VBR、およびCloud Connect Network (CCN) インスタンスを含むソースインスタンスタイプ。

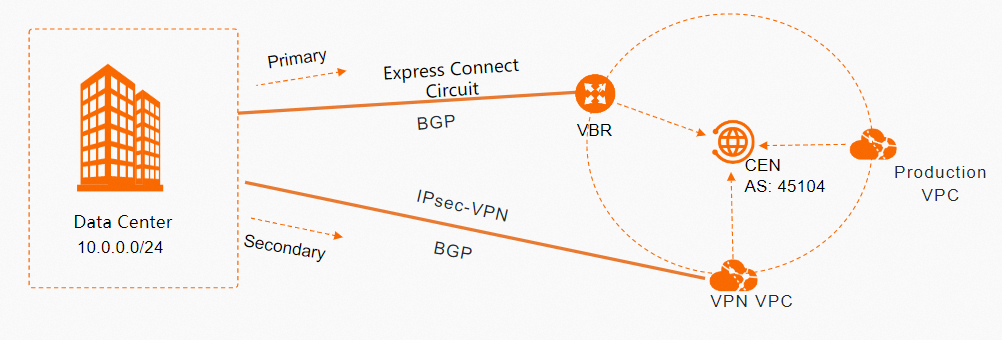

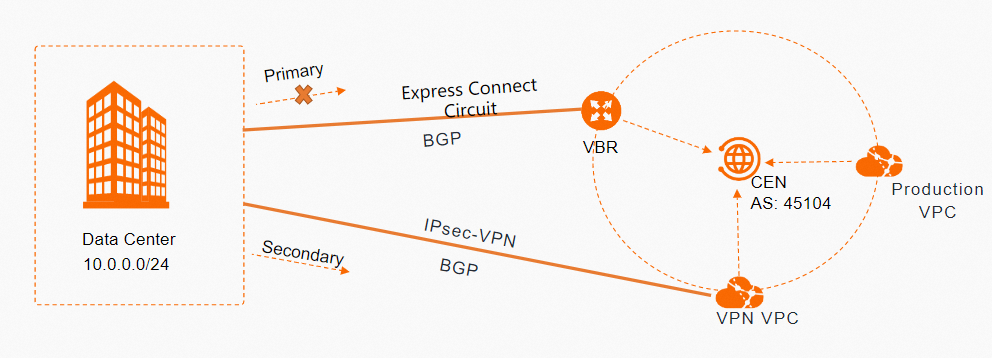

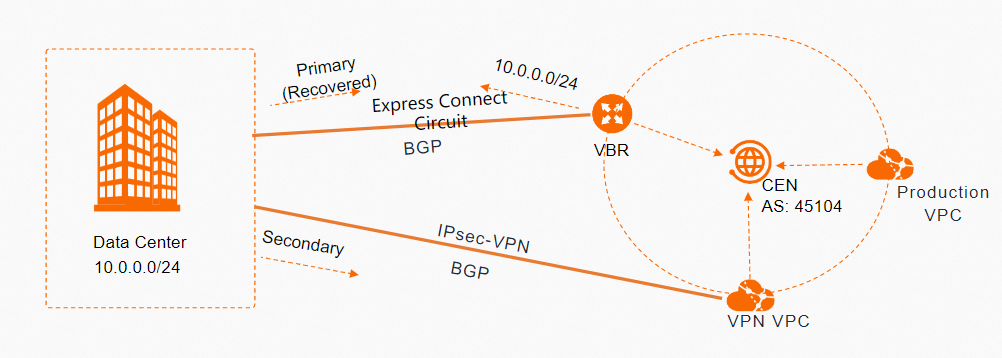

シナリオ4: データセンターがIPsec-VPNおよびBGPルーティングを使用してAlibaba Cloudに接続されている

- ポリシーの方向: 地域ゲートウェイからのエクスポート。

- ルーティングポリシーアクション: 拒否します。

- 一致条件: VPN、VBR、およびCloud Connect Network (CCN) インスタンスを含むソースインスタンスタイプ。