ESA は、さまざまなビジネスシナリオのセキュリティ保護要件を満たすために、簡易モードと上級モードの 2 つのモードを提供します。

ボットルールによってブロックされたリクエストは課金されず、パッケージクォータも消費しません。

使用 簡易モード

シンプルモードは、エントリーレベルのユーザー向けのボットおよびクローラー管理機能です。すべてのサブスクリプションプランで利用可能ですが、一部の機能はプランによって制限される場合があります。複雑なルールの設定に専門知識が必要なアドバンストモードとは異なり、シンプルモードではデフォルトでトラフィックが 3 種類に分類されます。各カテゴリのアクションを選択することで、ボットを管理できます。

グローバルポリシーの構成

ESA コンソールで、ウェブサイト を選択します。サイト 列で、対象のサイトをクリックします。

左側のナビゲーションウィンドウで、 を選択します。

ボット ページで 簡易モード を選択し、以下のように項目を設定してから 設定 をクリックします。

間違いなくボット:このカテゴリには、多くの悪意のあるクローラーが含まれます。アクションを ブロック または スライダー型 CAPTCHA に設定します。

ボットの可能性がある:これらのリクエストは 間違いなくボット よりもリスクは低いですが、悪意のあるクローラーやその他のトラフィックが含まれている可能性があります。アクションを 観察 に設定するか、リスクの高い期間中は スライダー型 CAPTCHA に設定します。

検証済みボット:このカテゴリには通常、ウェブサイトの検索エンジン最適化 (SEO) をサポートする検索エンジンからのクローラーが含まれます。アクションを 許可 に設定します。検索エンジンのクローラーがサイトにアクセスしないようにする場合は、アクションを ブロック に設定できます。

静的リソースリクエストに対するボット検出の設定

Enterprise プランをご利用の場合、悪意のあるボットから静的リソースを保護する設定ができます。

静的リソース保護を有効にすると、メールクライアントなど、定期的に静的リソースを取得する通常のボットがブロックされる可能性があります。この機能は注意して有効にしてください。

JavaScript 検出を有効にする

Enterprise プランをご利用の場合、軽量で不可視の JavaScript 検出 を使用してブラウザの指紋を収集し、ボット検出の結果を向上させることができます。

上級モード上級モード

サイトへの特定のリクエストに対して保護ルールセットを設定し、各保護アクションに個別の有効期間を設定できます。アドバンストモードはモバイルアプリケーションも保護し、アカウント内の他のサイトにルールセットを適用することもできます。ボットルールセットを設定するには、次の手順に従います。

ESA コンソールで、ウェブサイト を選択します。サイト 列で、対象のサイトをクリックします。

左側のナビゲーションウィンドウで、 を選択します。

ボット ページで、上級モード を選択し、ルールセットを作成 をクリックします。

ルールセット名 を入力します。保護ターゲットタイプ を Web ページ / ブラウザ に設定し、SDK 統合方式 を 自動統合 (推奨) に設定します。

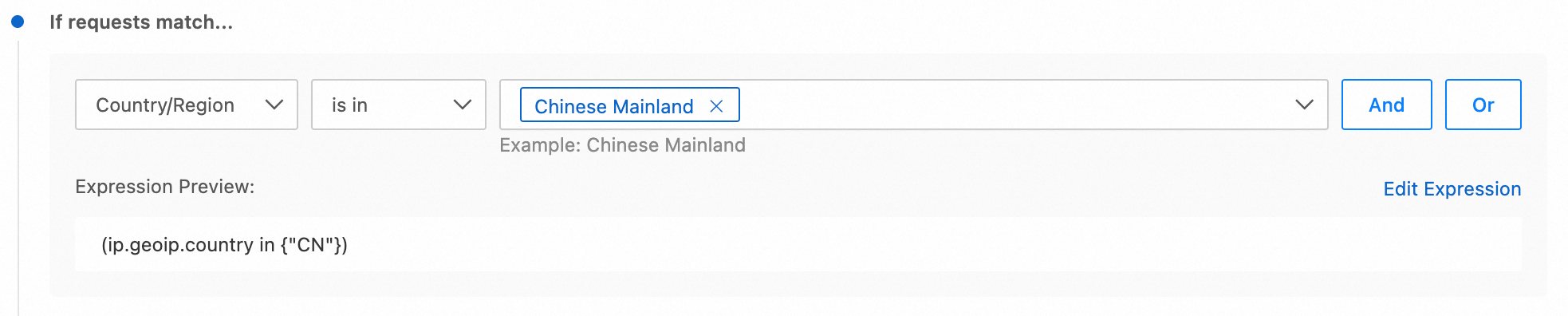

リクエストが以下のルールと一致する場合... セクションで、フィルターしたいリクエストに一致するルール式を設定します。たとえば、中国本土からのリクエストにボット保護を適用するには、式を

(ip.geoip.country in {"CN"})のように設定します。サポートされているフィールドの詳細については、「ボットで利用可能なルール照合フィールド」をご参照ください。

追加する保護アクションを選択します。

検索エンジンボットの場合:

既知のボットライブラリの場合:

ボット脅威インテリジェンスライブラリ:これは、Alibaba Cloud によって特定された悪意のあるボットの攻撃元の IP アドレスライブラリです。これらに対抗するために スライダー CAPTCHA を有効にすることができます。

IDC ブラックリスト遮断:クライアントがパブリッククラウドや IDC データセンターから接続していない場合は、データセンターのブラックリスト を使用してこれらのソースからのリクエストを直接ブロックできます。

識別する必要のあるリクエストの場合:

リクエストの特徴によるボットの識別:この機能は、アクセス特徴を実際のユーザーのブラウザのものと比較することで、ブラウザ以外のボットを識別します。

リクエストの動作によるボットの識別:ESA はクライアントからのトラフィックを分析し、機械学習モデルを自動的にトレーニングして、保護ルールまたはブラックリストを生成します。その後、生成されたルールとブラックリストに基づいて対策を設定できます。

カスタム速度制限:一部のボットリクエストを許可しつつ、サイトへのアクセス頻度が高くなりすぎないようにしたい場合は、特定の IP アドレスまたはセッションからのリクエストレートを制限できます。指定されたしきい値を超えたリクエストには、保護アクションが適用されます。

発効日時 領域で、関連ルールの横にある 編集 をクリックし、有効期間を設定して、OK をクリックします。

構成が完了したら、OK をクリックします。