ご利用のドメインに対する悪意のある攻撃や不正トラフィックは、帯域幅とトラフィック消費量の急増を引き起こし、免除や返金が不可能な高額請求につながる可能性があります。このリスクを軽減するため、アクセスの制御、Web Application Firewall (WAF) 保護、およびその他の方法を使用して異常トラフィックをブロックできます。

背景情報

インターネットの急速な成長に伴い、不正トラフィックのインシデントはより一般的になっています。Edge Security Acceleration (ESA) の課金は、ユーザーがダウンロードしたトラフィック量に基づいています。そのため、悪意のある攻撃は予期せぬ高額料金につながる可能性があります。

予防措置

使用量上限の設定

使用量上限を設定して、予期せぬトラフィックの急増を管理し、高額な従量課金請求を防ぐことができます。上限に達すると、サイトリソースに対して事前に設定されたアクションがトリガーされます。この機能はサービスの継続性に影響を与える可能性があるため、使用前に慎重に評価してください。

ESA コンソールで、サイト管理 を選択します。サイト 列で、対象のサイトをクリックします。

左側のナビゲーションウィンドウで、使用量の上限 を選択します。

[使用量上限] ページで、ルールを作成 をクリックします。ルール名 を入力し、一致条件と 統計周期 を設定します。

5 分ごと:統計期間は 5 分間のタイムウィンドウです。

1 時間ごと:統計期間は 1 時間の タイムウィンドウ です。

毎日:統計期間は暦日で、当日の 00:00 から 23:59 までです。

毎月:統計期間は暦月です (当月の初日から末日まで)。

アクションを選択し、OK をクリックします。

Web サイトの無効化:トラフィックが設定されたしきい値に達すると、サイトは無効になり、ステータスが一時停止に変わります。その結果、アクセラレーション、セキュリティ、コンピューティングサービスが利用できなくなります。このアクションはオンラインビジネスに影響を与えるため、注意して使用する必要があります。サイトが期待どおりに動作するように、計画した使用量よりも高いしきい値を設定してください。

DNS レコードの削除:トラフィックが設定されたしきい値に達すると、このアクションは特定のサブドメインレコードを削除します。サイトをオフラインにすることを避けたい場合は、このオプションを選択してください。

警告サブドメインレコードの削除は元に戻せません。システムは削除されたレコードを復元できません。レコードとその構成を再度手動で追加する必要があります。この機能は注意して使用してください。

リアルタイムログ配信の有効化

リアルタイムログ配信は、ESA の POP (Point of Presence) からのアクセスログを分析システムに送信します。この機能は、ホットリンク、トラフィックバースト、不正アクセスなどの異常なアクティビティを特定するのに役立ちます。高頻度の IP アドレスや空の Referer など、不正トラフィックのソースを特定し、ブロッキングまたはレート制限ルールを使用して攻撃を迅速に停止できます。これにより、帯域幅の使用量とセキュリティリスクを大幅に削減できます。リアルタイムログ機能を有効にすることを推奨します。次の表は、ログタイプごとに記録されるリクエストの範囲を示しています。

ログタイプ | ディメンション | 記録される内容 | シナリオ |

エッジルーチン | アカウント | 現在のアカウントで ESA エッジ関数を呼び出すことによって生成されたリクエスト情報を記録します。 | ビジネス分析と最適化 |

エッジコンテナ | 現在のアカウントのエッジコンテナによって生成されたビジネスログを記録します。 |

| |

アクセスとオリジンログ | Webサイト | ユーザーが ESA によって高速化された Web サイトまたはサービスにアクセスしたときに生成される詳細なリクエスト情報、および ESA ノードが back-to-origin アクセスを実行したときに生成される詳細な情報を記録します。 |

|

ファイアウォールログ | ESA Web Application Firewall (WAF) によって検出およびブロックされたすべての悪意のあるリクエストの詳細を記録します。 |

| |

TCP/UDP プロキシログ | ESA トランスポート層アクセラレーション機能を通じて送信されるコンテンツに関する詳細を記録します。 |

| |

DNS ログ | ESA によって高速化された DNS ドメイン名の名前解決に関する詳細なリクエスト情報を記録します。 |

|

不正行為のシナリオ

不正トラフィックには、さまざまな種類の悪意のあるリクエストが含まれます。次の表は、一般的な悪意のある攻撃方法とそれに対応する対策を示しています。

攻撃タイプ | 仕組み | 特徴 | 対策 |

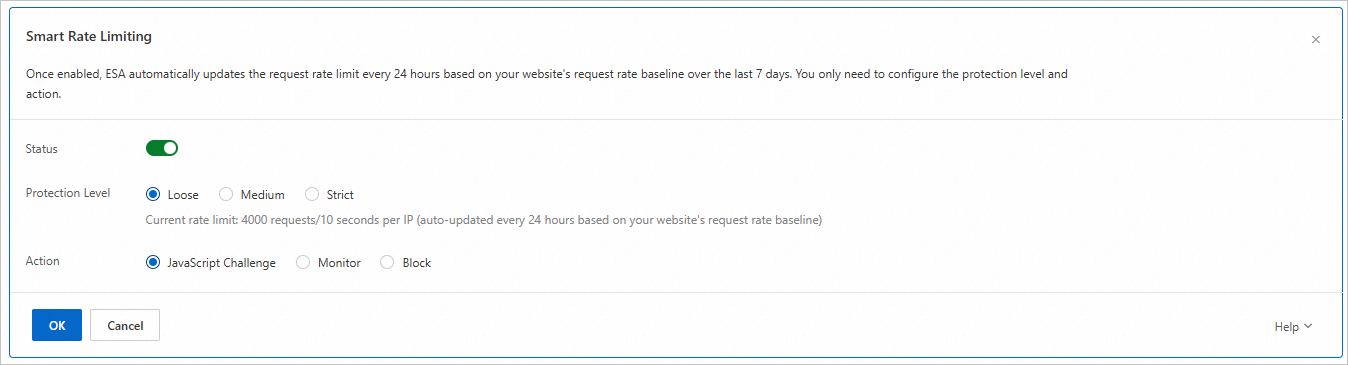

User-Agent なりすまし攻撃 | 攻撃者は、偽造された | 偽造された

|

|

Referer なりすまし攻撃 | 攻撃者は、リクエストヘッダーの |

| Referer ホワイトリストを設定して、正当な |

同一リソースへの頻繁なリクエスト | 攻撃者は、短期間に API 操作などの同一リソースを繰り返しリクエストします。これにより、サーバーの高負荷、リソース消費、コスト増加を引き起こす可能性があります。 | 高頻度のリクエストは、同一の IP アドレスまたは少数の IP アドレスから発信されます。 |

|

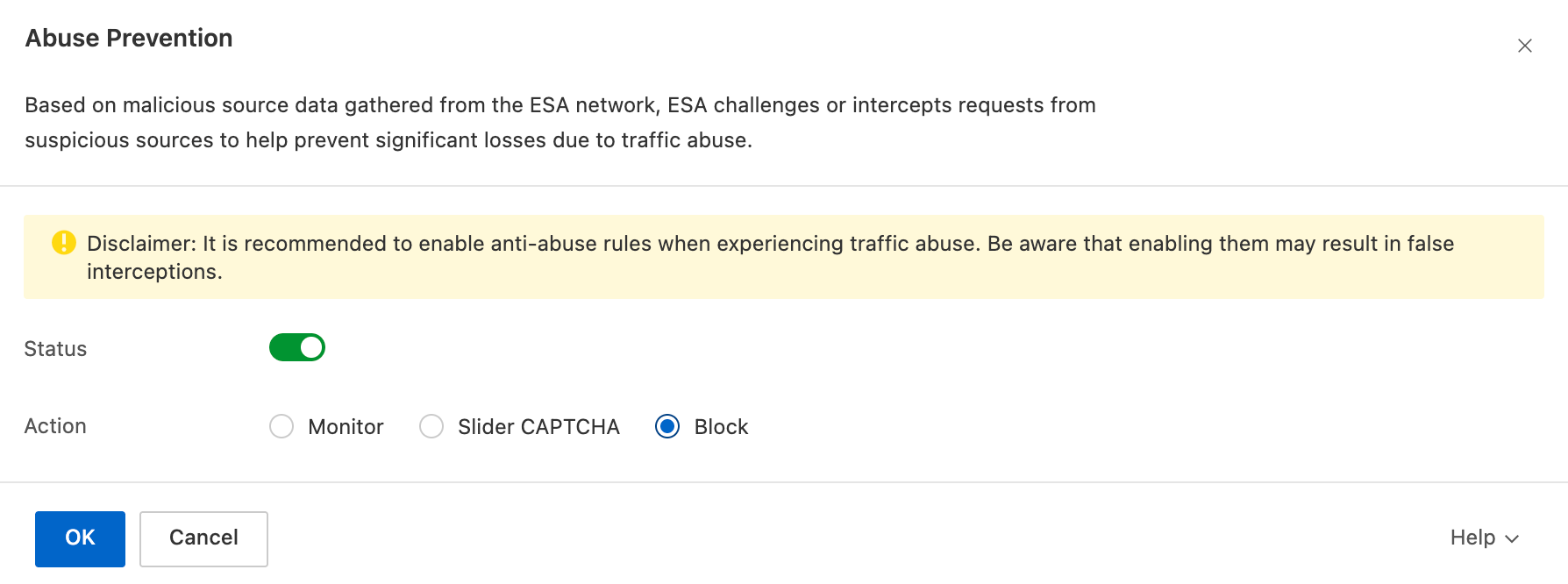

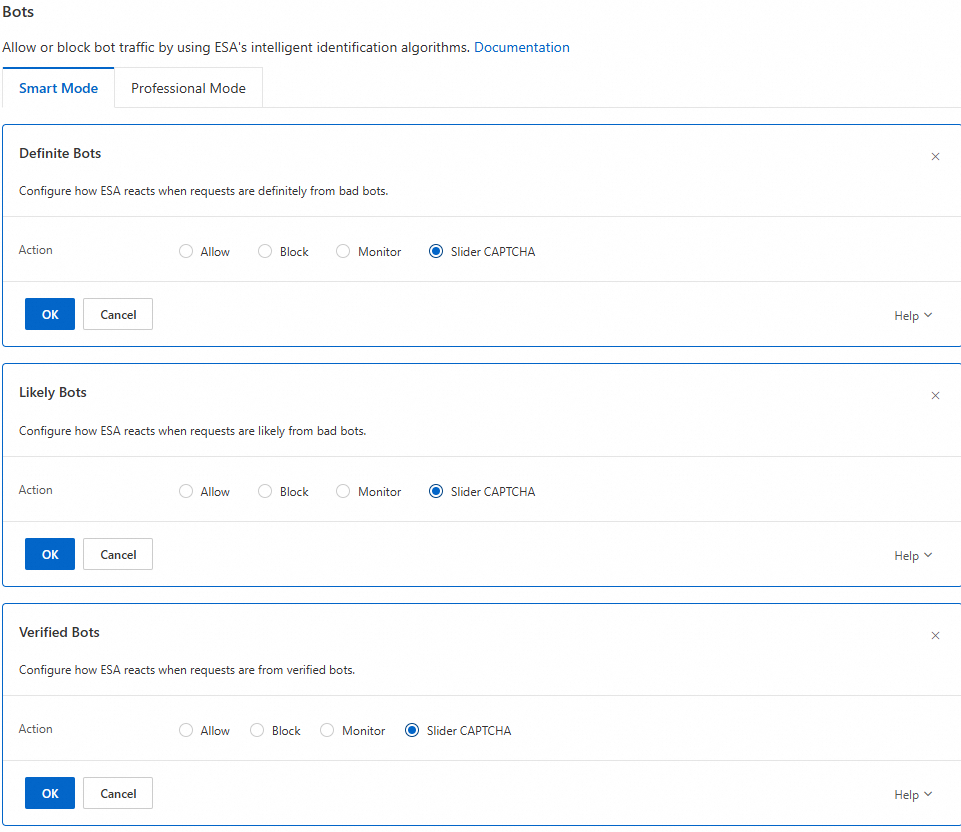

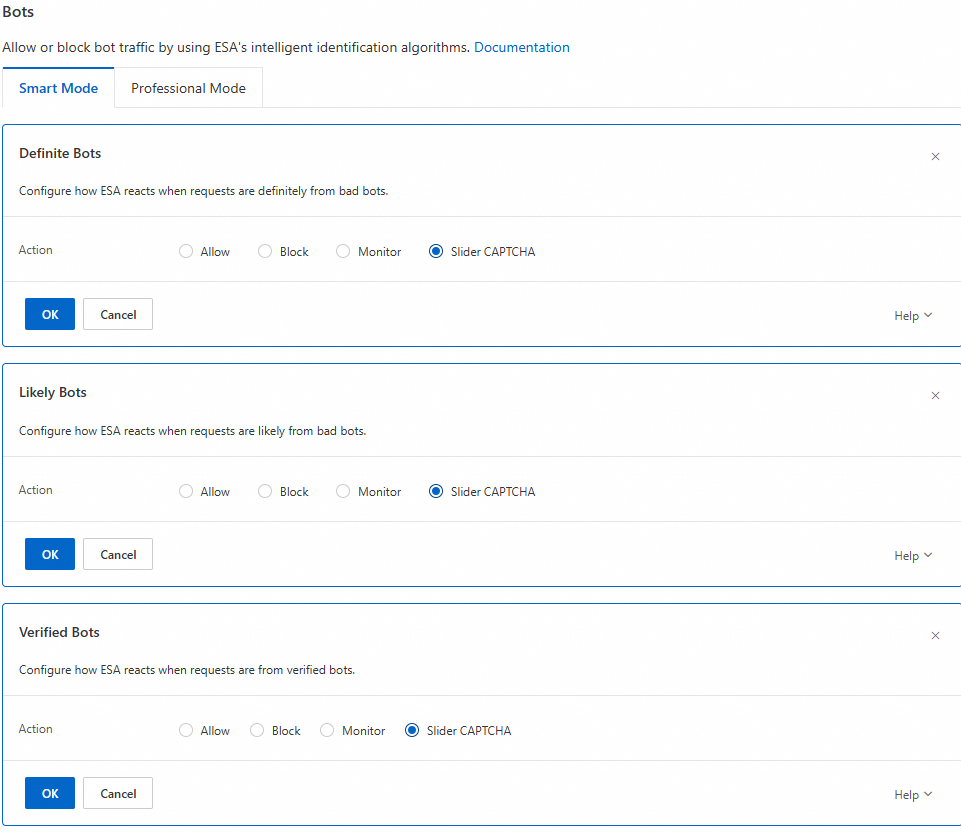

悪意のあるボットとスクレイピング | 攻撃者は、悪意のあるボットツールを使用して、大量の Web サイトコンテンツをスクレイピングします。 | リクエストは、同一リソースに対して高頻度で送信されるか、固定のパターンに従います。 | ESA のボット保護機能を使用すると、異常なリクエストや悪意のあるボットを検出してブロックできます。この機能は、周波数やパターンなどのリクエストの特性を分析し、悪意のある動作を自動的に識別して停止します。 |

トラブルシューティング

ESA はログ収集および分析機能を提供します。トラフィック分析や標準ログなどの機能を使用して、トラフィックが急増した期間のデータを分析できます。その後、異常の種類に基づいて適切な緩和ポリシーを選択できます。

トラフィック分析

トラフィック分析データは、ESA によって処理されたアクセスログから得られます。これらのログは、ESA の POP を通過するすべてのリクエストを記録します。これらのログには、クライアント IP アドレス、リクエスト時間、リクエストタイプ、応答ステータスなどの情報が含まれます。これらのログを集計・分析することで、ESA は正確なトラフィック統計と分析レポートを提供できます。

レポートの表示とダウンロード

ESA コンソールで、サイト管理 を選択します。サイト 列で、対象のサイトをクリックします。

左側のナビゲーションウィンドウで、 を選択します。

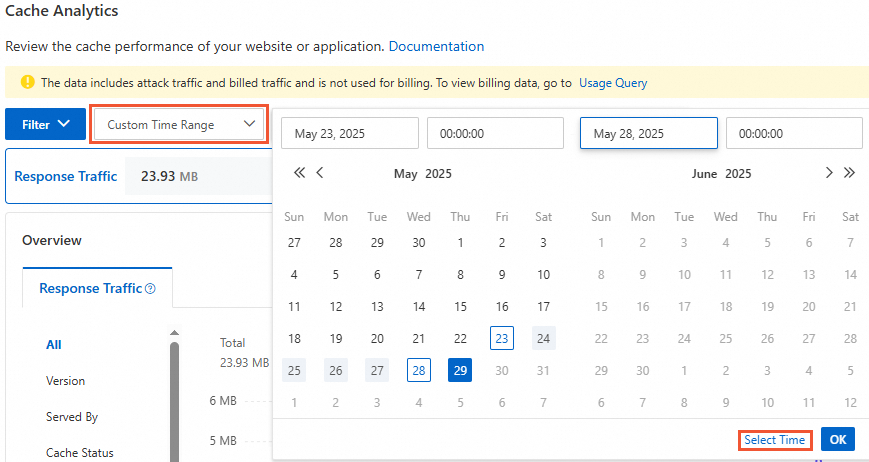

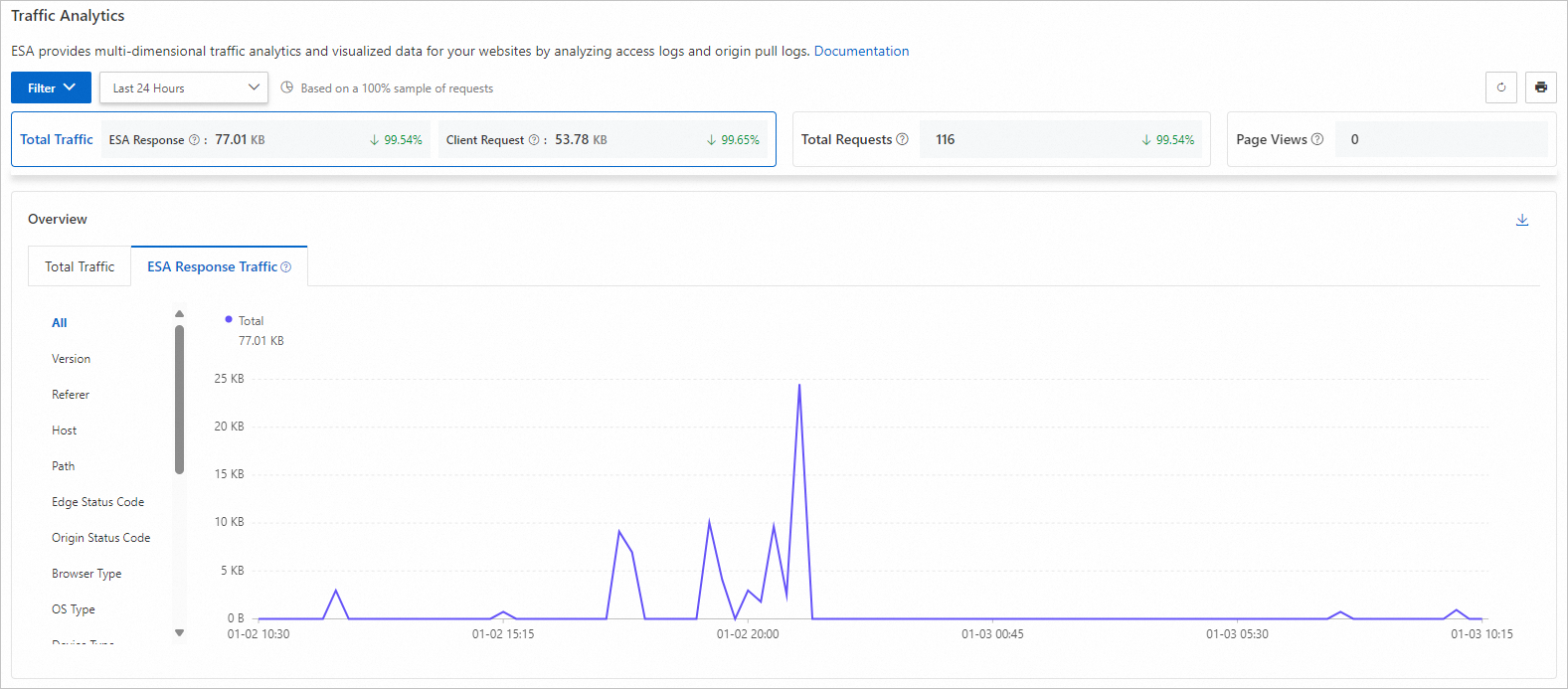

トラフィック分析 ページで、トラフィックの統計と分析を表示できます。

アイコンをクリックしてページレポートを印刷するか、

アイコンをクリックしてページレポートを印刷するか、 アイコンをクリックしてデータを CSV ファイルとしてダウンロードします。フィルターを使用してデータを絞り込むことができます。時間フィルターについては、期間を指定 を選択し、不正トラフィックが疑われる日時を選択します。

アイコンをクリックしてデータを CSV ファイルとしてダウンロードします。フィルターを使用してデータを絞り込むことができます。時間フィルターについては、期間を指定 を選択し、不正トラフィックが疑われる日時を選択します。

[トラフィック分析] ページでは、総トラフィックと ESA 応答トラフィックの折れ線グラフを表示できます。これにより、トラフィックを明確に可視化し、過去のトラフィック傾向を分析するのに役立ちます。

総トラフィック:ESA からクライアントに送信されたすべてのトラフィック。

総リクエスト数:ESA がクライアントから受信したすべてのリクエスト。

ページビュー:コンテンツタイプが HTML である成功した HTTP 応答の数。

メトリック変化率:各データメトリックの変化率は、期間比較の値です。現在の時間範囲を、前の同じ長さの時間範囲と比較します。前の期間のデータがない場合、変化率は表示されません。

たとえば、[過去 30 日間] を選択し、リクエスト数が 2.03% の増加を示している場合、これは過去 30 日間に ESA サーバーが受信したリクエスト数が、60 日前から 30 日前の期間と比較して 2.03% 増加したことを意味します。

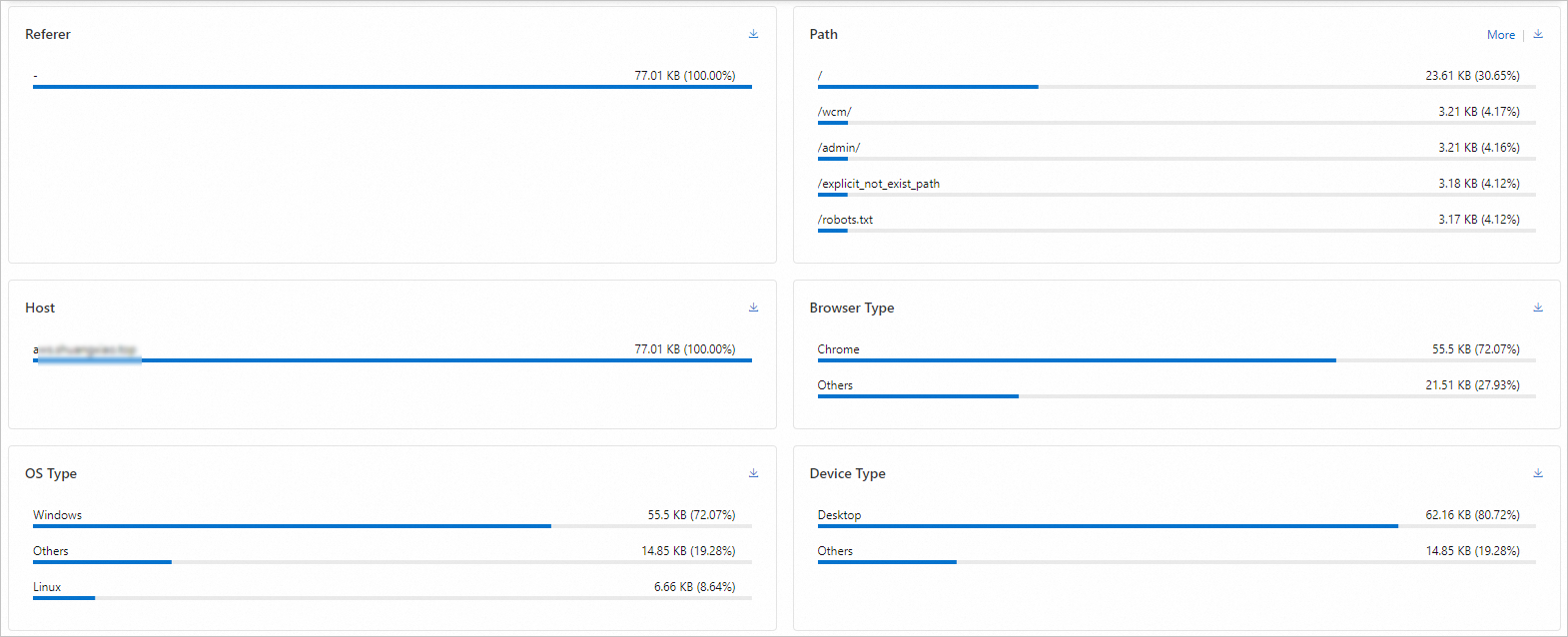

このモジュールを使用して、トラフィックの地理的分布を詳細に理解し、異常なトラフィックがあるリージョンを表示できます。

トラフィック分析機能は、トラフィックとユーザー行動の多次元分析を提供します。これらのモジュールは、包括的なトラフィック概要とユーザー行動に関する洞察を提供します。適切な時間範囲を選択し、これらのディメンションの詳細なデータと可視化を表示できます。

説明デフォルトでは、トラフィック分析には上位 5 件のデータエントリが表示されます。詳細 をクリックすると、より多くの項目を表示できます。

標準ログ分析

不正リクエストの特徴を明らかにするために、アラート期間中の標準ログの詳細な分析を実行できます。ソース IP、URL パス、リクエストパラメーター、User-Agent、Referer などのディメンションに基づいて多項目横断分析を行い、不正行為のプロファイルを構築します。これにより、正確な対応戦略を作成するために必要なデータが提供されます。

標準ログをダウンロードします。

ログファイルをローカルの Linux サーバーにアップロードします。

ローカルの Linux サーバーにログインし、ファイル内の行数を数えて総リクエスト数を確認します。

wc -l [$Log_Txt]1時間あたりのリクエスト数を数えることもできます。

awk -F' ' '{print \$4}' [$Log_File] | sed 's/^\[\(.*\/.*\/.*\):\(.*\):.*$/\1 \2:00/' | sort | uniq -c | sort -nr | head -n 10総リクエスト数を数えた後、リクエスト量が異常かどうかを確認できます。

重要以下の構成は実際のサービスリクエストに基づいています。通常のユーザーに影響を与えないよう、慎重に進めてください。

次のコマンドを実行して、アクセス量が多い上位 10 件の IP アドレスをクエリします。

cat [$Log_File] | awk '{print $3}' |sort|uniq -c|sort -nr |head -10その後、疑わしい IP アドレスからのアクセスを制限できます。詳細については、「IP アクセスルール」をご参照ください。

次のコマンドを実行して、アクセス量が多い上位 10 件の User-Agent をクエリします。

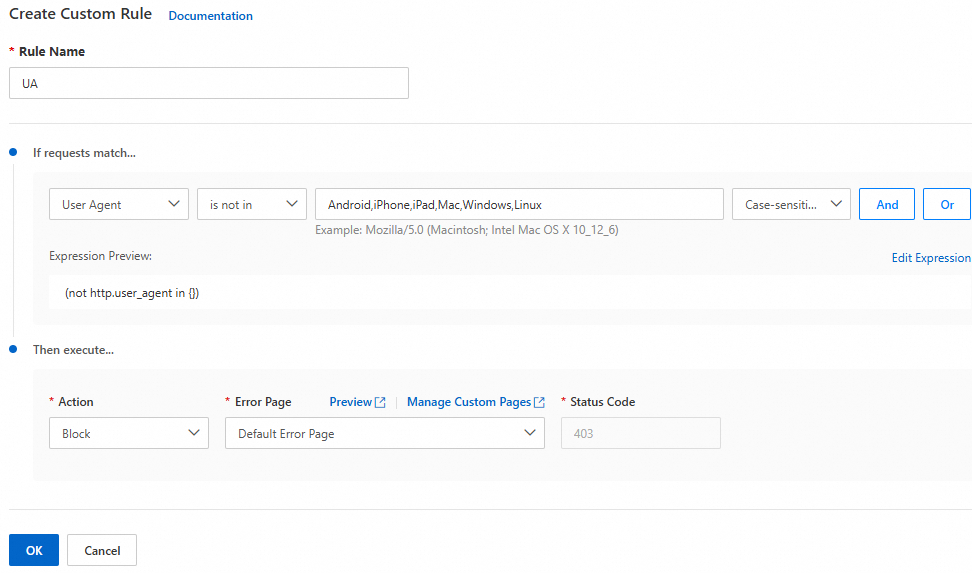

grep -o '"Mozilla[^"]*' [$Log_Txt] | cut -d'"' -f2 | sed 's/ ANCHASHI-SCAN[^)]*)//g' | sort | uniq -c | sort -nr | head -n 10その後、疑わしい User-Agent をフィルタリングできます。詳細については、「カスタムルール」をご参照ください。

次のコマンドを実行して、アクセス量が多い上位 10 件のパスをクエリします。

grep -oP '"https?://[^"]+"' [$Log_File] | sort | uniq -c | sort -nr | head -n 10

対策

攻撃のソースが確実になったら、攻撃の特性に基づいて対策を設定します。分析によって複数の攻撃特性が明らかになった場合は、複数の緩和ポリシーを同時に設定して、包括的な保護を実現できます。

保護のユースケース

ゲームインストールパッケージの不正ダウンロード

背景情報

ゲーム業界のある ESA ユーザーは、2 年間安定してゲームを運営しています。最近、この顧客は ESA の高額請求を受け取るようになりました。

問題の検出

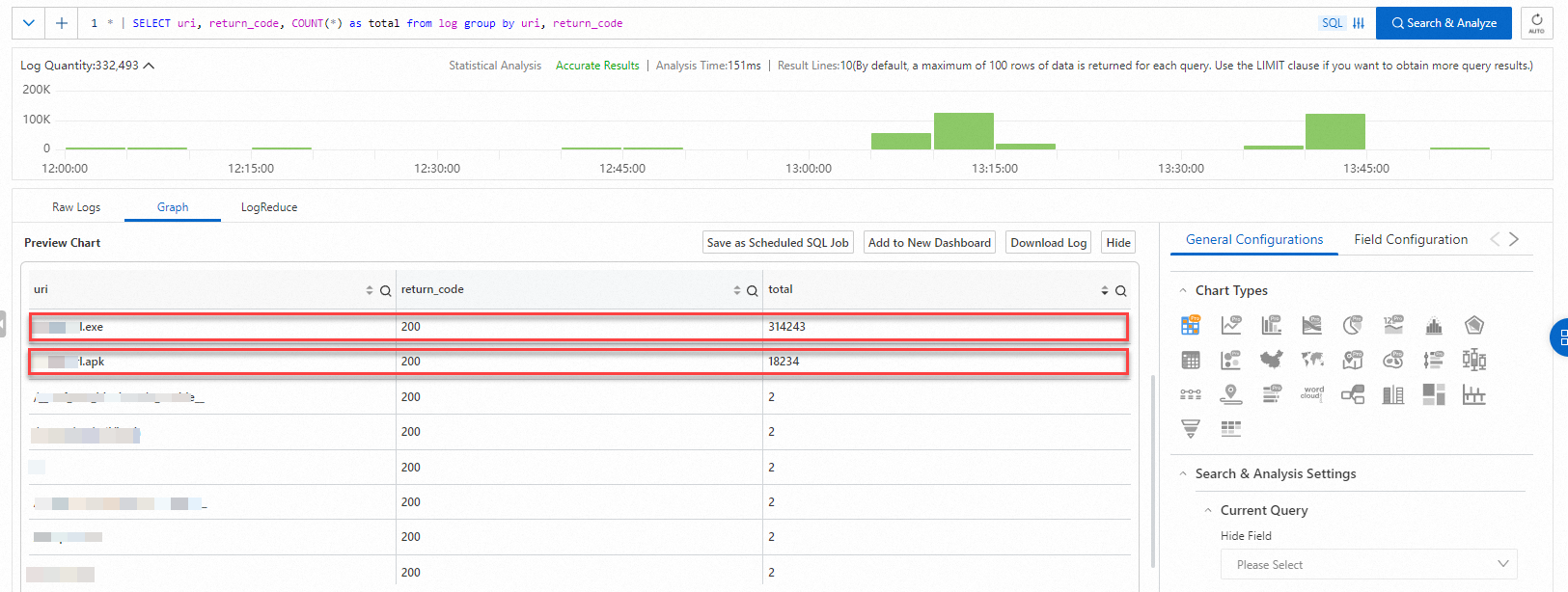

リアルタイムログ配信タスクを使用してトラフィックを監視し、ログを分析したところ、顧客はインストールパッケージをダウンロードするための高頻度リクエストを複数発見しました。PC でのダウンロードは 1 時間で 310,000 回、Android でのダウンロードは 18,000 回に達しました。

リアルタイムログ配信を有効にし、ログが正常に配信されると、配信されたログエントリの数に基づいて課金されます。

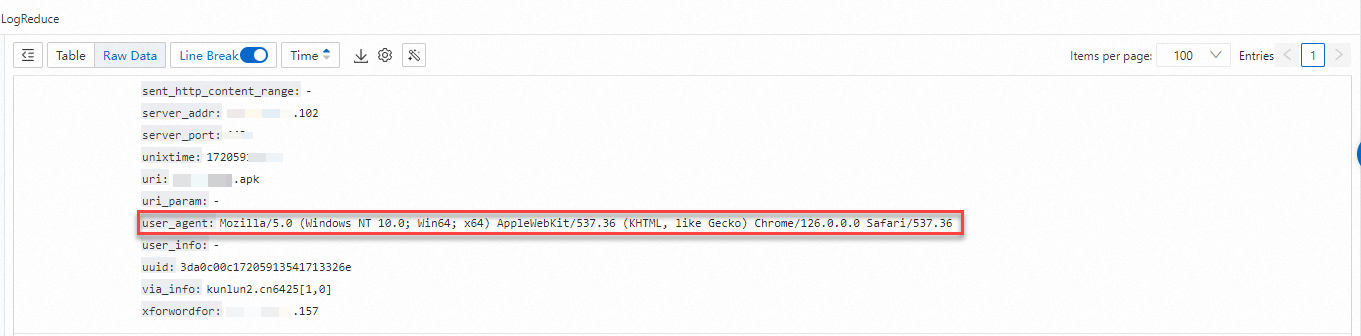

Android パッケージをダウンロードするリクエストを分析したところ、顧客は異常なリクエストの User-Agent が Android デバイスではなく PC を示していることを発見しました。

一般的なユーザーの習慣に基づくと、ほとんどのユーザーは APK パッケージを直接携帯電話にダウンロードします。ユーザーがパッケージを PC にダウンロードしてから USB ケーブルを使用してファイルを携帯電話に転送することは稀です。したがって、User-Agent はダウンロードが攻撃者によって生成されたことを示しています。

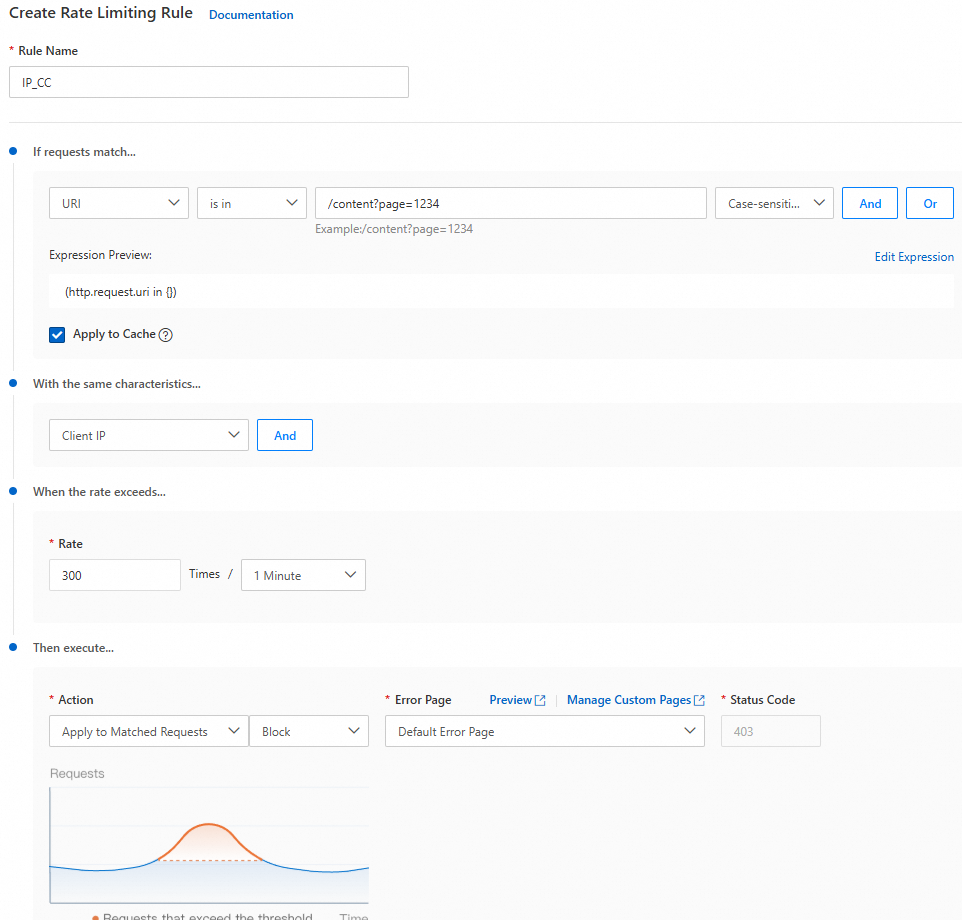

リクエスト頻度とリクエストされたリソースの分析により、トラフィックが明らかに異常であることが示されました。単一の IP アドレスが APK パッケージに対して 1 分あたり 300 回以上、.exe パッケージに対して 1 分あたり 5,100 回以上のリクエストを行っていました。

ソリューション

アクセスの制御方法を使用してユーザーを識別し、高頻度のリソースダウンロードから保護できます。

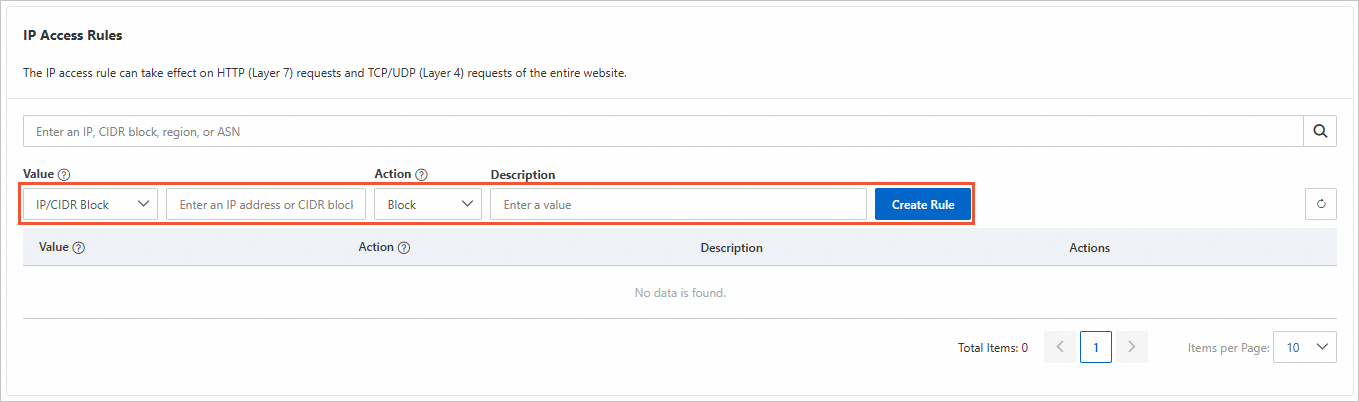

IP ブロッキング:ブラックリストルールを作成して、上位の IP アドレスをブロックできます。詳細については、「IP アクセスルール」をご参照ください。

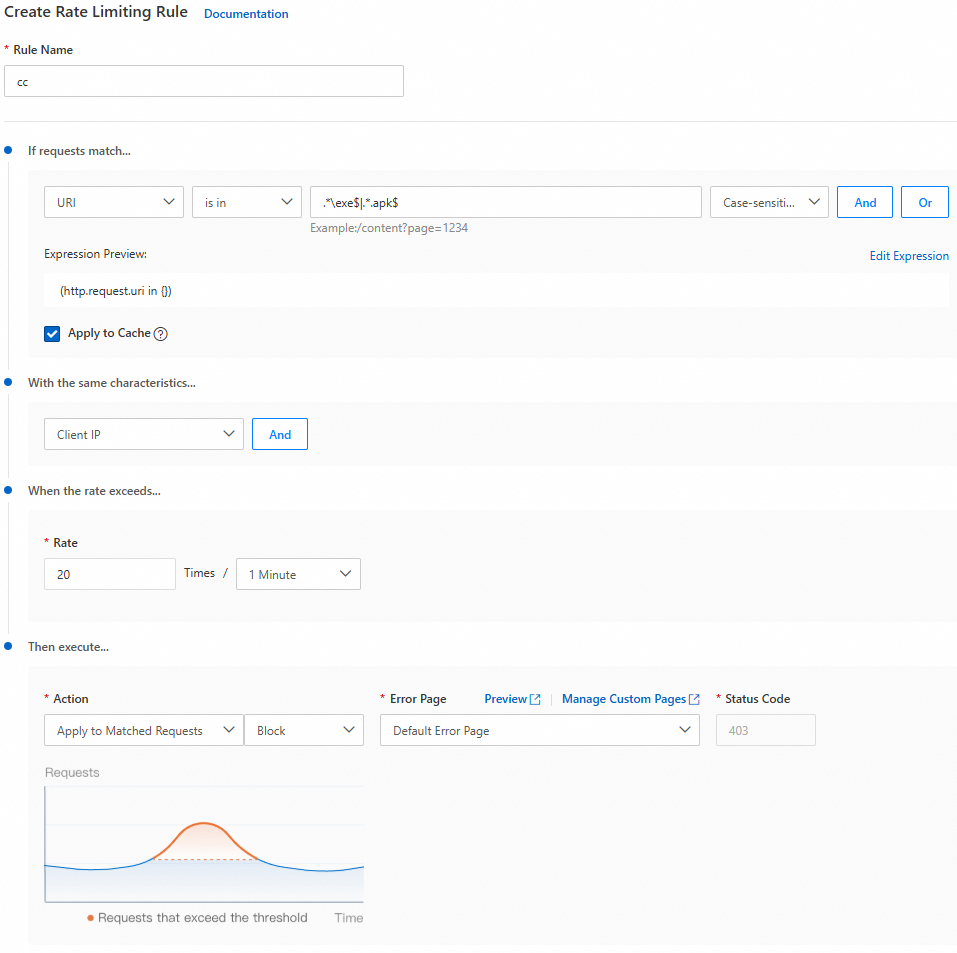

リソース頻度制御:新しいルールを作成して、

.exeまたは.apkのサフィックスを持つリソースに対する同じ IP アドレスからのリクエスト数を 60 秒あたり 20 回のしきい値に制限できます。詳細については、「レート制限ルール」をご参照ください。

ボット対策:ルールで、ボット脅威インテリジェンスライブラリとスライダー CAPTCHA を有効にできます。詳細については、「ボットクイックスタート」をご参照ください。

Web サイトリソースの盗用

背景情報

ある ESA の e コマース顧客の Web サイトは安定して稼働していました。最近、顧客は自サイトの画像コンテンツが、短期間に高頻度のリクエストによって他の Web サイトに盗用されていることを発見しました。

問題の検出

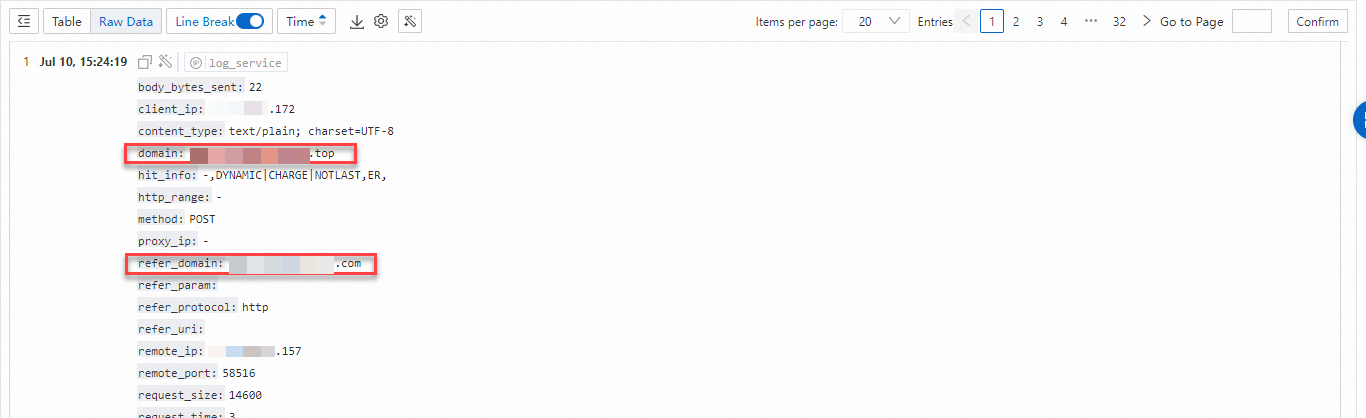

リアルタイムログ配信タスクを使用してトラフィックを監視し、ログを分析したところ、顧客はログに偽造された Referer 情報があることを発見しました。

refer_domain に対する SQL クエリを使用して、顧客はわずか 10 分余りで 10,000 件以上のアクセスリクエストを発見しました。

refer_domain の分析により、refer_domain が domain と一致しないことが示され、これはリソースの盗用を示しています。さらに、アクセス量の SQL クエリにより、これがリソースの盗用だけでなく、悪意のある攻撃でもあることが示されました。

ソリューション

カスタムルールを使用して、domain と refer_domain が一致しないリクエストをブロックできます。