Enterprise Distributed Application Service (EDAS) を含むAlibaba Cloudサービスの権限を1つのアクセス制御システムで管理するために、EDAS定義の権限をResource Access Management (RAM) のポリシーに置き換えることができます。このトピックでは、EDAS定義の権限をRAMポリシーに置き換える方法について説明します。

背景情報

RAMポリシーの構造と構文については、ポリシーの構造と構文をご参照ください。

パラメーター | 説明 |

Effect | ステートメントの結果が明示的な許可か明示的な拒否かを指定します。有効な値:許可と拒否。 |

Action | 許可または拒否される1つ以上のAPI操作を記述します。1つ以上の操作を指定できます。値をリソースの操作の名前に設定します。形式:

|

Resource | ステートメントが対象とする1つ以上のオブジェクトを指定します。構文: |

Condition (オプション) | ポリシーを有効にするために必要な条件を指定します。条件ブロックは、1つ以上の条件句で構成されます。条件句は、キー、演算子、および値で構成されます。 |

手順 1:EDAS定義の権限のポリシーを作成する

次のいずれかの方法を使用して、EDAS定義の権限のポリシーを作成またはクエリできます。

方法 1:サンプルポリシーと権限のライブラリをクエリする

ライブラリでRAMポリシーとEDAS定義の権限をクエリできます。詳細については、RAMポリシーをご参照ください。

方法 2:権限アシスタントを使用してポリシーを作成する

次の例のシナリオには、基本的な操作のみが含まれます。詳細については、EDAS権限アシスタントを使用してRAMポリシーを作成するをご参照ください。

にログインします。

左側のナビゲーションペインで、 を選択します。

[権限アシスタント] ページで、[新しい権限ストラテジー] をクリックします。

[新しい権限ストラテジー] パネルで、パラメーターを設定します。

[新しいカスタム権限ポリシーの作成] ステップで、パラメーターを設定し、[次のステップ] をクリックします。次の表にパラメーターを示します。

パラメーター

説明

[ストラテジーの名前]

ポリシーのカスタム名を入力します。

[メモ]

ポリシーに関する注釈を入力します。

[新しい権限ステートメント]

[新しい権限ステートメント] をクリックします。1つ以上のステートメントを追加できます。

[承認ステートメントの追加] パネルで、[権限対象] と [操作とリソースの承認] パラメーターを設定します。次に、[はい] をクリックします。

重要ポリシーを作成するときは、[許可] と [拒否] のいずれかの効果のみを選択できます。

[新しいカスタム権限ポリシーの作成] ステップで、ステートメントリストからステートメントを見つけ、操作列の [複製]、[編集]、または [削除] をクリックして、必要に応じてステートメントをコピー、変更、または削除します。

[プレビューするストラテジー] ステップで、ポリシーをプレビューします。コードエディターの右上隅にある [コピー] をクリックし、左下隅にある [完了] をクリックします。

次のメッセージが表示されます:新しいポリシーの承認に成功しました。[リストビューに戻る] をクリックして、作成されたポリシーを表示および管理できます。

作成されたポリシーを見つけ、[詳細の表示] をクリックします。[詳細の表示] メッセージで、[コピー] をクリックして、作成されたポリシーをコピーします。

方法 3:EDAS定義の権限に基づいてRAMポリシーを作成する

EDAS定義の権限が付与されているRAMユーザーを指定している場合は、EDASコンソールでEDAS定義の権限に基づいてRAMポリシーを作成できます。

にログインします。

左側のナビゲーションペインで、 を選択します。

[RAMユーザー] ページで、EDAS定義の権限が付与されているRAMユーザーを見つけ、RAMアクセス許可ポリシーの作成[RAM承認] 列の をクリックします。

[RAM権限ポリシー] メッセージで、ポリシーをコピーし、[OK] をクリックします。

ステップ 2:RAM でポリシーを作成する

ステップ 3:RAM ユーザーを作成し、ポリシーを RAM ユーザーにアタッチする

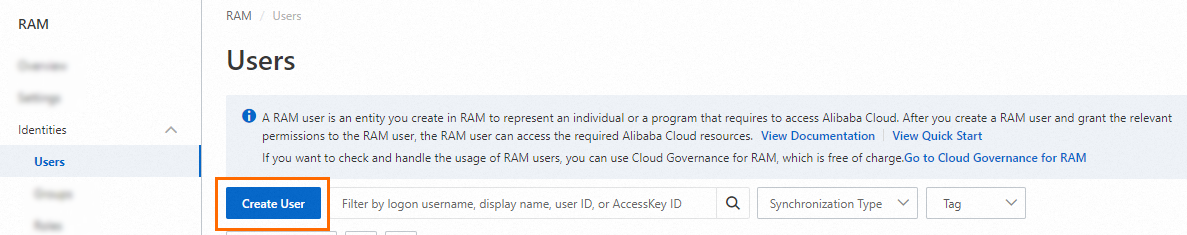

管理者権限を持つ Alibaba Cloud アカウントまたは RAM ユーザーを使用して、RAM コンソール にログオンします。

左側のナビゲーションペインで、 を選択します。

[ユーザー] ページで、[ユーザーの作成] をクリックします。

ユーザーアカウント情報[ユーザーの作成] ページの セクションで、次のパラメーターを構成します。

ログオン名: ログオン名は最大 64 文字で、文字、数字、ピリオド(.)、ハイフン(-)、アンダースコア(_) を使用できます。

表示名: 表示名は最大 128 文字です。

タグ:

アイコンをクリックし、タグキーとタグ値を入力します。RAM ユーザーに 1 つ以上のタグを追加できます。このようにして、タグに基づいて RAM ユーザーを管理できます。

アイコンをクリックし、タグキーとタグ値を入力します。RAM ユーザーに 1 つ以上のタグを追加できます。このようにして、タグに基づいて RAM ユーザーを管理できます。

説明[ユーザーの追加] をクリックすると、複数の RAM ユーザーを一度に作成できます。

[アクセスモード] セクションで、アクセスモードを選択し、必要なパラメーターを構成します。

Alibaba Cloud アカウントのセキュリティを確保するために、RAM ユーザーには 1 つのアクセスモードのみを選択することをお勧めします。このようにして、個人の RAM ユーザーはプログラムの RAM ユーザーから分離されます。

コンソールアクセス

RAM ユーザーが個人を表す場合は、RAM ユーザーにコンソールアクセスを選択することをお勧めします。このようにして、RAM ユーザーはユーザー名とパスワードを使用して Alibaba Cloud にアクセスできます。コンソールアクセスを選択した場合は、次のパラメーターを構成する必要があります。

コンソールパスワードの設定: [デフォルトパスワードの自動再生成] または [カスタムパスワードのリセット] を選択できます。[カスタムパスワードのリセット] を選択した場合は、パスワードを指定する必要があります。パスワードは複雑さの要件を満たしている必要があります。詳細については、「RAM ユーザーのパスワードポリシーを構成する」をご参照ください。

パスワードのリセット: 次回のログオン時に RAM ユーザーがパスワードをリセットする必要があるかどうかを指定します。

MAF の有効化: RAM ユーザーに対して多要素認証 (MFA) を有効にするかどうかを指定します。MFA を有効にした後、MFA デバイスを RAM ユーザーにバインドする必要があります。詳細については、「MFA デバイスを RAM ユーザーにバインドする」をご参照ください。

永続 Accesskey を使用してアクセスする

RAM ユーザーがプログラムを表す場合は、RAM ユーザーに [永続 AccessKey を使用してアクセスする] を選択できます。このようにして、RAM ユーザーは AccessKey ペアを使用して Alibaba Cloud にアクセスできます。OpenAPI アクセスを選択すると、システムは RAM ユーザーの AccessKey ID と AccessKey シークレットを自動的に生成します。詳細については、「AccessKey ペアを取得する」をご参照ください。

重要RAM ユーザーの AccessKey シークレットは、AccessKey ペアを作成するときにのみ表示されます。後続の操作で AccessKey シークレットを照会することはできません。したがって、AccessKey シークレットをバックアップする必要があります。

AccessKey ペアは、アプリケーションアクセスのための永続的な認証情報です。Alibaba Cloud アカウントの AccessKey ペアが漏洩した場合、アカウントに属するリソースは潜在的なリスクにさらされます。認証情報の漏洩リスクを防ぐために、Security Token Service (STS) トークンを使用することをお勧めします。詳細については、「API オペレーションを呼び出すためのアクセス認証情報を使用する際のベストプラクティス」をご参照ください。

[OK] をクリックします。

[ユーザー] ページで、作成した RAM ユーザーを見つけ、権限の追加[アクション] 列の をクリックします。

[権限の追加] パネルで、ステップ 2 で作成したポリシーを RAM ユーザーにアタッチし、[OK] をクリックします。

パラメーター

説明

許可されたスコープ

有効な値: Alibaba Cloud アカウント および 特定のリソースグループ。ビジネス要件に基づいて、許可されたスコープを選択します。

プリンシパル

デフォルトでは、現在の RAM ユーザーが選択されています。

ポリシーの選択

[カスタムポリシー] タブをクリックします。検索ボックスにポリシー名を入力して、ポリシーを検索します。次に、[承認ポリシー名] 列でポリシー名をクリックします。

ステップ 4:EDAS コンソールで、EDAS 定義の権限を RAM ユーザーの RAM ポリシーに置き換える

EDAS コンソールにログインします。

左側のナビゲーションペインで、 を選択します。

[RAM ユーザー] ページで、管理する RAM ユーザーを見つけ、[RAMユーザーに切り替える][RAM 認証] 列の をクリックします。

説明[RAM 認証] 列の [RAM ユーザーに切り替え] ボタンは、EDAS 定義の権限が RAM ユーザーの RAM ポリシーに置き換えられた後、淡色表示になります。

RAM ポリシーを EDAS 定義の権限に戻すことはできません。EDAS 定義の権限が RAM ポリシーに置き換えられた後、RAM ユーザーは EDAS 定義の権限を使用できなくなります。

[RAM ユーザーに切り替え] をクリックすると、EDAS は RAM コンソールで RAM ユーザーに EDAS の権限が付与されているかどうかを確認します。

RAM ユーザーに EDAS の権限が付与されている場合は、表示されるメッセージで [OK] をクリックします。

RAM ユーザーに EDAS の権限が付与されていない場合は、まず RAM コンソールで権限を付与する必要があります。