Resource Access Management (RAM) ユーザーに対して異なるアクセスポリシーを付与することで、そのアクセス権限を制御できます。この方法により、安全かつ制御可能なアクセスが実現され、Alibaba Cloud アカウントの AccessKey ペアが不正に公開されるリスクを低減できます。本トピックでは、権限の付与手順と、クラウドアシスタント向けのサンプルポリシーについて説明します。

背景情報

アクセスポリシーは、ユーザーが作成するカスタムポリシーと、Alibaba Cloud が提供するシステムポリシーに分類されます。クラウドアシスタントの場合、リージョン、Elastic Compute Service (ECS) インスタンス、クラウドアシスタントコマンド、およびマネージドインスタンスのアクティベーションコードといったディメンションに基づいてアクセスを制御するカスタムポリシーを作成できます。その後、これらのポリシーを RAM ユーザーに付与することで、柔軟なアクセス制御を実現できます。

操作手順

Alibaba Cloud アカウントを使用して RAM ユーザーを作成します。

詳細については、「RAM ユーザーの作成」をご参照ください。

Alibaba Cloud アカウントを使用してカスタムポリシーを作成します。詳細については、「カスタムポリシーの作成」をご参照ください。

以下の表には、一般的なクラウドアシスタント機能向けのサンプルカスタムポリシーを示します。

クラウドアシスタント機能

サンプルカスタムポリシー

クラウドアシスタント

クラウドアシスタントエージェント

クラウドアシスタントコマンド

ファイルの送信

O&M タスク実行レコードの配信

マネージドインスタンス

セッション管理

Alibaba Cloud アカウントを使用して、作成した RAM ユーザーに権限を付与します。

詳細については、「RAM ユーザーの権限管理」をご参照ください。

作成したカスタムポリシーを指定します。

Alibaba Cloud が提供するシステムポリシーを指定します。

AliyunECSAssistantFullAccess:RAM ユーザーに ECS 向けクラウドアシスタントサービスの管理権限を付与します。

AliyunECSAssistantReadonlyAccess:RAM ユーザーに ECS 向けクラウドアシスタントサービスの読み取り専用権限を付与します。

システムポリシーの基本情報(ポリシー内容など)は、RAM コンソールで確認できます。詳細については、「ポリシーの情報を表示する」をご参照ください。

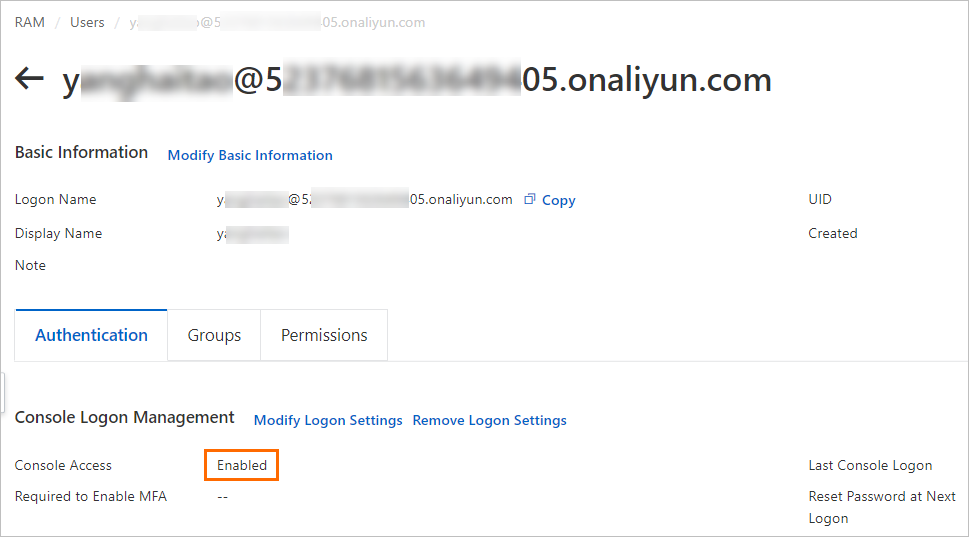

RAM ユーザーの情報を表示し、コンソールへのアクセス権限が付与されていることを確認します。

コンソールアクセスが有効になっていない場合、RAM ユーザーは API 操作の呼び出しのみでクラウドアシスタントを利用できます。詳細については、「RAM ユーザーの権限を表示する」をご参照ください。

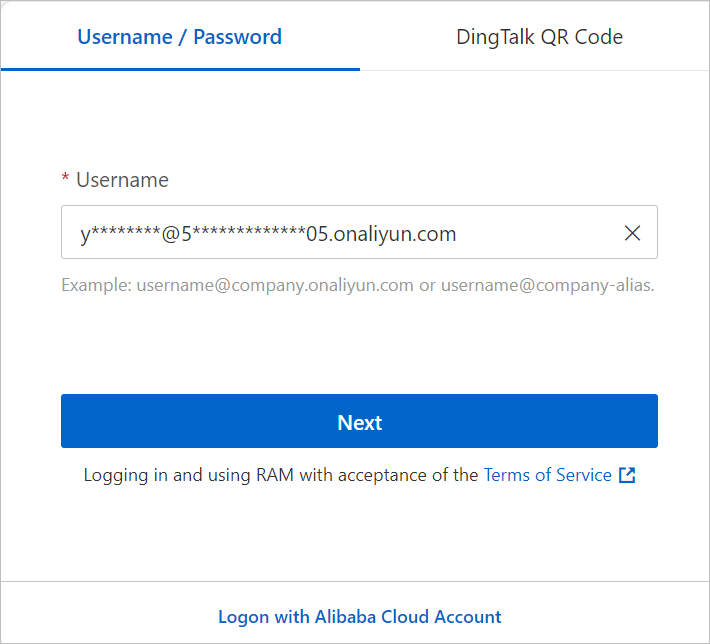

RAM ユーザーとして Alibaba Cloud 管理コンソールにログインします。

詳細については、「RAM ユーザーとして Alibaba Cloud 管理コンソールにログインする」をご参照ください。

RAM ユーザーとして ECS コンソールのクラウドアシスタントページ にログインし、クラウドアシスタントの利用を開始します。

クラウドアシスタント向けのサンプルカスタムポリシー

クラウドアシスタントの管理権限(読み取りおよび書き込み)

このポリシーは、RAM ユーザーにクラウドアシスタント API のすべての照会および操作権限を付与します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:DescribeTag*",

"ecs:*Command",

"ecs:DescribeCommand*",

"ecs:DescribeInvocation*",

"ecs:StopInvocation",

"ecs:*CloudAssistant*",

"ecs:SendFile",

"ecs:DescribeSendFileResults",

"ecs:*ManagedInstance",

"ecs:DescribeManagedInstances",

"ecs:*Activation",

"ecs:DescribeActivations",

"ecs:ListPluginStatus",

"ecs:ModifyInvocationAttribute",

"ecs:StartTerminalSession",

"ecs:DescribeTerminalSessions",

"ecs:RunCommand"

],

"Resource": [

"acs:ecs:*:*:instance/*",

"acs:ecs:*:*:command/*",

"acs:ecs:*:*:activation/*",

"acs:ecs:*:*:invocation/*"

]

},

{

"Effect": "Allow",

"Action": [

"ram:CreateServiceLinkedRole"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"ram:ServiceName": [

"archiving.ecs.aliyuncs.com"

]

}

}

},

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/*"

]

}

]

}クラウドアシスタントの読み取り専用権限

このポリシーは、RAM ユーザーにクラウドアシスタント API のすべての照会権限を付与します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:DescribeTag*",

"ecs:DescribeCommand*",

"ecs:DescribeInvocation*",

"ecs:DescribeCloudAssistant*",

"ecs:DescribeSendFileResults",

"ecs:DescribeManagedInstances",

"ecs:DescribeActivations",

"ecs:ListPluginStatus",

"ecs:DescribeTerminalSessions"

],

"Resource": [

"acs:ecs:*:*:instance/*",

"acs:ecs:*:*:command/*",

"acs:ecs:*:*:activation/*"

]

},

{

"Effect": "Allow",

"Action": [

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/*"

]

}

]

}クラウドアシスタントのリージョン制限の設定

ポリシー要素でリージョンを指定することで、RAM ユーザーの権限を特定のリージョンに限定できます。たとえば、このポリシーでは、RAM ユーザーが中国 (杭州) リージョンでのみクラウドアシスタントを利用できるように制限します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:DescribeTag*",

"ecs:*Command",

"ecs:DescribeCommand*",

"ecs:DescribeInvocation*",

"ecs:StopInvocation",

"ecs:*CloudAssistant*",

"ecs:SendFile",

"ecs:DescribeSendFileResults",

"ecs:*ManagedInstance",

"ecs:DescribeManagedInstances",

"ecs:*Activation",

"ecs:DescribeActivations",

"ecs:ListPluginStatus",

"ecs:ModifyInvocationAttribute",

"ecs:StartTerminalSession",

"ecs:DescribeTerminalSessions",

"ecs:RunCommand"

],

"Resource": [

"acs:ecs:cn-hangzhou:*:instance/*",

"acs:ecs:cn-hangzhou:*:command/*",

"acs:ecs:cn-hangzhou:*:activation/*",

"acs:ecs:cn-hangzhou:*:invocation/*"

]

},

{

"Effect": "Allow",

"Action": [

"ram:CreateServiceLinkedRole"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"ram:ServiceName": [

"archiving.ecs.aliyuncs.com"

]

}

}

},

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:cn-hangzhou:*:servicesettings/*"

]

}

]

}クラウドアシスタントエージェント

クエリ クラウドアシスタントエージェント インストールステータス

関連する API 操作:DescribeCloudAssistantStatus

このポリシーは、RAM ユーザーにすべての ECS インスタンスにおける クラウドアシスタントエージェント のインストール状態を照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeInstances", "ecs:DescribeCloudAssistantStatus" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンスのみにおける クラウドアシスタントエージェント のインストール状態を照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeInstances", "ecs:DescribeCloudAssistantStatus" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx000a", "acs:ecs:*:*:instance/i-instancexxx000b" ] } ] }

インストール クラウドアシスタントエージェント

関連する API 操作:InstallCloudAssistant

このポリシーは、RAM ユーザーに任意の ECS インスタンスへの クラウドアシスタントエージェント のインストール権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InstallCloudAssistant" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンスのみへの クラウドアシスタントエージェント のインストール権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InstallCloudAssistant" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

クラウドアシスタントコマンド向けのサンプルカスタムポリシー

クラウドアシスタントコマンドの表示

関連する API 操作:DescribeCommands

このポリシーは、RAM ユーザーにすべてのクラウドアシスタントコマンドを表示する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeCommands" ], "Resource": [ "acs:ecs:*:*:command/*" ] } ] }Resource リストにコマンド ID を設定することで、このポリシーは RAM ユーザーに、指定されたコマンドのみを表示する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeCommands" ], "Resource": [ "acs:ecs:*:*:command/c-commandxxx000a", "acs:ecs:*:*:command/c-commandxxx000b" ] } ] }

クラウドアシスタントコマンドの削除

関連する API 操作:DeleteCommand

このポリシーは、RAM ユーザーにすべてのクラウドアシスタントコマンドを削除する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeleteCommand" ], "Resource": [ "acs:ecs:*:*:command/*" ] } ] }Resource リストにコマンド ID を設定することで、このポリシーは RAM ユーザーに、指定されたコマンドのみを削除する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeleteCommand" ], "Resource": [ "acs:ecs:*:*:command/c-commandxxx000a", "acs:ecs:*:*:command/c-commandxxx000b" ] } ] }

クラウドアシスタントコマンドの作成

関連する API 操作:CreateCommand

RAM ユーザーがクラウドアシスタントコマンドを作成するには、少なくとも以下の権限が必要です。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:CreateCommand"

],

"Resource": [

"acs:ecs:*:*:command/*"

]

}

]

}クラウドアシスタントコマンドの変更

関連する API 操作:ModifyCommand

このポリシーは、RAM ユーザーに任意のクラウドアシスタントコマンドを変更する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:ModifyCommand" ], "Resource": [ "acs:ecs:*:*:command/*" ] } ] }以下の権限を付与すると、RAM ユーザーは Resource リストで設定されたインスタンス ID に対応するコマンドのみを変更できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:ModifyCommand" ], "Resource": [ "acs:ecs:*:*:command/c-commandxxx000a", "acs:ecs:*:*:command/c-commandxxx000b" ] } ] }

コマンドの実行

関連する API 操作:InvokeCommand

このポリシーは、RAM ユーザーに任意のインスタンス上でコマンドを実行する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InvokeCommand" ], "Resource": [ "acs:ecs:*:*:command/*", "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンスのみでクラウドアシスタントコマンドを実行する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InvokeCommand" ], "Resource": [ "acs:ecs:*:*:command/*", "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }Resource リストにコマンド ID を設定することで、このポリシーは RAM ユーザーに、ECS インスタンス上で指定されたコマンドのみを実行する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InvokeCommand" ], "Resource": [ "acs:ecs:*:*:command/c-commandxxx00a", "acs:ecs:*:*:command/c-commandxxx00b", "acs:ecs:*:*:instance/*" ] } ] }Resource リストにコマンド ID およびインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンス上で指定されたコマンドのみを実行する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:InvokeCommand" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b", "acs:ecs:*:*:command/c-commandxxx00a", "acs:ecs:*:*:command/c-commandxxx00b" ] } ] }実行可能なプラグインを制限:このポリシーは、RAM ユーザーに、プラグイン名が test-plugin であるパブリックコマンド ACS-ECS-ExecutePlugin-for-linux.sh のみを実行する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "ecs:InvokeCommand", "Resource": [ "acs:ecs:*:*:command/ACS-ECS-ExecutePlugin-for-linux.sh", "acs:ecs:*:*:instance/*" ], "Condition": { "StringEqualsIgnoreCase": { "ecs:PluginName": [ "test-plugin" ] } } } ] }Condition 要素にタグ条件を追加することで、コマンドを実行できる ECS インスタンスを制御できます。たとえば、このポリシーでは、

test:tonyタグを持つ ECS インスタンスでのみコマンドを実行できるように制限します。説明acs:ResourceTag を使用する場合、対象リソースにはタグがアタッチされている必要があります。たとえば、ECS インスタンスにはタグをアタッチできますが、コマンドにはアタッチできません。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": "ecs:InvokeCommand", "Resource": [ "acs:ecs:*:*:instance/*" ], "Condition": { "StringEquals": { "acs:ResourceTag/Owner": "zxy" } } }, { "Effect": "Allow", "Action": "ecs:InvokeCommand", "Resource": [ "acs:ecs:*:*:command/*" ] } ] }

コマンドを即時実行

関連する API 操作:RunCommand

KeepCommand パラメーターを true に設定して RunCommand 操作を呼び出す場合、Resource 要素に "acs::ecs:*:*:command/*" 行を追加する必要があります。

このポリシーは、RAM ユーザーに任意のインスタンス上でコマンドを即時実行する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:RunCommand" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンスのみでクラウドアシスタントコマンドを即時実行する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:RunCommand" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }Condition 要素にタグ条件を追加することで、コマンドを即時実行できる ECS インスタンスを制御できます。たとえば、このポリシーでは、

test:tonyタグを持つ ECS インスタンスでのみコマンドを即時実行できるように制限します。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:RunCommand" ], "Resource": "acs:ecs:*:*:instance/*", "Condition": { "StringEquals": { "acs:ResourceTag/test": "tony" } } } ] }

クエリコマンドの実行結果

関連する API 操作:DescribeInvocations

このポリシーは、RAM ユーザーに任意のインスタンスにおけるコマンド実行結果を照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeInvocations" ], "Resource": [ "acs:ecs:*:*:instance/*", "acs:ecs:*:*:command/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンスにおけるコマンド実行結果のみを照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeInvocations" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b", "acs:ecs:*:*:command/*" ] } ] }Resource リストにコマンド ID を設定することで、このポリシーは RAM ユーザーに、ECS インスタンスにおける指定されたコマンドの実行結果のみを照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeInvocations" ], "Resource": [ "acs:ecs:*:*:instance/*", "acs:ecs:*:*:command/c-commandxxx00a", "acs:ecs:*:*:command/c-commandxxx00b" ] } ] }Resource リストにコマンド ID およびインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンスにおける指定されたコマンドの実行結果のみを照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeInvocations" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b", "acs:ecs:*:*:command/c-commandxxx00a", "acs:ecs:*:*:command/c-commandxxx00b" ] } ] }

定期タスクの実行情報の変更

関連する API 操作:ModifyInvocationAttribute

このポリシーは、RAM ユーザーに任意の定期タスクの実行情報を変更し、任意のインスタンスを定期タスクに追加する権限を付与します。

InvokeCommand または RunCommand を呼び出してタスクを作成する際、

CommandContentを変更し、KeepCommandをtrueに設定すると、長期保存(LTR)用に新しいコマンドが作成されます。この場合、ModifyInvocationAttribute を呼び出す前に、Resource リストにacs:ecs:*:*:command/*を追加する必要があります。{ "Version": "1", "Statement": [ { "Action": "ecs:ModifyInvocationAttribute", "Resource": [ "acs:ecs:*:*:instance/*", "acs:ecs:*:*:invocation/*" ], "Effect": "Allow" } ] }Resource リストにタスク ID を設定することで、このポリシーは RAM ユーザーに、指定されたタスクの実行情報のみを変更し、そのタスクに任意のインスタンスを追加する権限を付与します。

{ "Version": "1", "Statement": [ { "Action": "ecs:ModifyInvocationAttribute", "Resource": [ "acs:ecs:*:*:instance/*", "acs:ecs:*:*:invocation/task-xxx" ], "Effect": "Allow" } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、任意の定期タスクの実行情報を変更する権限を付与しますが、定期タスクに追加できるのは指定されたインスタンスのみです。

{ "Version": "1", "Statement": [ { "Action": "ecs:ModifyInvocationAttribute", "Resource": [ "acs:ecs:*:*:instance/i-instance-xxx", "acs:ecs:*:*:invocation/*" ], "Effect": "Allow" } ] }Resource リストにインスタンス ID およびタスク ID を設定することで、このポリシーは RAM ユーザーに、指定されたタスクの実行情報のみを変更し、そのタスクに指定されたインスタンスのみを追加する権限を付与します。

{ "Version": "1", "Statement": [ { "Action": "ecs:ModifyInvocationAttribute", "Resource": [ "acs:ecs:*:*:instance/i-instance-xxx", "acs:ecs:*:*:invocation/task-xxx" ], "Effect": "Allow" } ] }

タスク実行の停止

関連する API 操作:StopInvocation

このポリシーは、RAM ユーザーに任意のインスタンス上で実行中のクラウドアシスタントコマンドプロセスを停止する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:StopInvocation" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンス上で実行中のクラウドアシスタントコマンドプロセスを停止する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:StopInvocation" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

コマンドでの OOS 共通パラメーターの使用

このポリシーは、RAM ユーザーに、OOS 共通パラメーターを含むコマンドをクラウドアシスタントで実行する権限を付与します。

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:CreateCommand",

"ecs:DescribeCommands",

"ecs:InvokeCommand",

"ecs:RunCommand",

"ecs:DescribeInvocations",

"ecs:DescribeInvocationResults",

"ecs:DescribeCloudAssistantStatus",

"oos:GetParameters",

"oos:GetParameter"

],

"Resource": "*"

}

],

"Version": "1"

}OOS 暗号化パラメーターをコマンドで使用する権限

このポリシーは、RAM ユーザーに、OOS 暗号化パラメーターを含むコマンドをクラウドアシスタントで実行する権限を付与します。

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeInstances",

"ecs:CreateCommand",

"ecs:DescribeCommands",

"ecs:InvokeCommand",

"ecs:RunCommand",

"ecs:DescribeInvocations",

"ecs:DescribeInvocationResults",

"ecs:DescribeCloudAssistantStatus",

"oos:GetParameters",

"oos:GetSecretParameters",

"oos:GetParameter",

"oos:GetSecretParameter",

"kms:GetSecretValue"

],

"Resource": "*"

}

],

"Version": "1"

}ファイル送信向けのサンプルカスタムポリシー

ローカルファイルのアップロード

関連する API 操作:SendFile

このポリシーは、RAM ユーザーに任意の ECS インスタンスへローカルファイルをアップロードする権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:SendFile" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンスへローカルファイルをアップロードする権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:SendFile" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }Condition 要素にタグ条件を追加することで、ファイルをアップロードできる ECS インスタンスを制御できます。たとえば、このポリシーでは、

test:tonyタグを持つ ECS インスタンスにのみファイルをアップロードできるように制限します。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:SendFile" ], "Resource": "acs:ecs:*:*:instance/*", "Condition": { "StringEquals": { "acs:ResourceTag/test": "tony" } } } ] }

ファイルアップロード結果の照会

関連する API 操作:DescribeSendFileResults

このポリシーは、RAM ユーザーに任意のインスタンスにおけるファイルアップロード結果を照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeSendFileResults" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定された ECS インスタンスにおけるファイルアップロード結果のみを照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeSendFileResults" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

O&M タスク実行レコード配信向けのサンプルカスタムポリシー

O&M タスク実行レコード配信機能の構成の照会および変更権限

このポリシーは、RAM ユーザーに O&M タスク実行レコード配信機能の構成を照会および変更する権限を付与します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/cloudassistantdeliverysettings"

]

}

]

}O&M タスク実行レコード配信機能の構成の照会

このポリシーは、RAM ユーザーに O&M タスク実行レコード配信機能の構成を照会する権限を付与します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/cloudassistantdeliverysettings"

]

}

]

}O&M タスク実行レコード配信のリージョン固有の権限

ポリシー要素でリージョンを指定することで、RAM ユーザーのリージョンレベルのアクセス権限を制限できます。

このポリシーでは、RAM ユーザーが中国 (杭州) リージョンでのみ O&M タスク実行レコード配信機能の構成を照会および変更できるように制限します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:ModifyCloudAssistantSettings", "ecs:DescribeCloudAssistantSettings" ], "Resource": [ "acs:ecs:cn-hangzhou:*:servicesettings/cloudassistantdeliverysettings" ] } ] }このポリシーでは、RAM ユーザーが中国 (杭州) リージョンでのみ O&M タスク実行レコード配信機能の構成を照会できるように制限します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeCloudAssistantSettings" ], "Resource": [ "acs:ecs:cn-hangzhou:*:servicesettings/cloudassistantdeliverysettings" ] } ] }

セッション記録配信機能の構成の照会および変更権限

このポリシーは、RAM ユーザーにセッション記録配信機能の構成を照会および変更する権限を付与します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/sessionmanagerdeliverysettings"

]

}

]

}セッション記録配信機能の構成の照会権限

このポリシーは、RAM ユーザーにセッション記録配信機能の構成を照会する権限を付与します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/sessionmanagerdeliverysettings"

]

}

]

}セッション記録配信のリージョン固有の権限

ポリシー要素でリージョンを指定することで、RAM ユーザーのリージョンレベルのアクセス権限を制限できます。

このポリシーでは、RAM ユーザーが中国 (杭州) リージョンでのみセッション記録配信機能の構成を照会および変更できるように制限します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:ModifyCloudAssistantSettings", "ecs:DescribeCloudAssistantSettings" ], "Resource": [ "acs:ecs:cn-hangzhou:*:servicesettings/sessionmanagerdeliverysettings" ] } ] }このポリシーでは、RAM ユーザーが中国 (杭州) リージョンでのみセッション記録配信機能の構成を照会できるように制限します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeCloudAssistantSettings" ], "Resource": [ "acs:ecs:cn-hangzhou:*:servicesettings/sessionmanagerdeliverysettings" ] } ] }

OSS バケットの照会

O&M タスク実行レコードまたはセッション記録の配信機能を OSS へ配信する場合、RAM ユーザーが OSS バケットを照会できるよう、以下の権限を付与する必要があります。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"oss:ListBuckets"

],

"Resource": "*"

}

]

}O&M タスク実行レコードまたはセッション記録が OSS へ配信された後は、レコードの照会および分析を行うために、OSS のアクセス制御ルールについても理解しておく必要があります。詳細については、「OSS 向け RAM ポリシーの概要」および「OSS 向け RAM ポリシーの一般的な例」をご参照ください。

SLS プロジェクトおよび Logstore の照会

O&M タスク実行レコードまたはセッション記録の配信機能を SLS へ配信する場合、RAM ユーザーが SLS プロジェクトおよび対応する Logstore を照会できるよう、以下の権限を付与する必要があります。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"log:ListProject",

"log:ListLogStores"

],

"Resource": "*"

}

]

}O&M タスク実行レコードまたはセッション記録が SLS へ配信された後は、レコードの照会および分析を行うために、SLS のアクセス制御ルールについても理解しておく必要があります。詳細については、「SLS の認証ルールの概要」をご参照ください。

マネージドインスタンス向けのサンプルカスタムポリシー

マネージドインスタンスの登録解除

関連する API 操作:DeregisterManagedInstance

このポリシーは、RAM ユーザーに任意のマネージドインスタンスの登録を解除する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeregisterManagedInstance" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定されたマネージドインスタンスのみの登録を解除する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeregisterManagedInstance" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

マネージドインスタンスの照会

関連する API 操作:DescribeManagedInstances

このポリシーは、RAM ユーザーに任意のマネージドインスタンスに関する情報を照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeManagedInstances" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定されたマネージドインスタンスに関する情報のみを照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeManagedInstances" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }

マネージドインスタンスのアクティベーションコードの作成

関連する API 操作:CreateActivation

RAM ユーザーが Alibaba Cloud のマネージドインスタンス向けにアクティベーションコードを作成するには、少なくとも以下の権限が必要です。これらのコードは、Alibaba Cloud 上にホストされていないサーバーをマネージドインスタンスとして登録するために使用されます。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:CreateActivation"

],

"Resource": [

"acs:ecs:*:*:activation/*"

]

}

]

}マネージドインスタンスのアクティベーションコード無効化権限

関連する API 操作:DisableActivation

このポリシーは、RAM ユーザーに Alibaba Cloud のマネージドインスタンス向けの任意のアクティベーションコードを無効化する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DisableActivation" ], "Resource": [ "acs:ecs:*:*:activation/*" ] } ] }「[リソース]」リストにインスタンス ID が設定され、以下の権限が付与されると、RAM ユーザーは指定された Alibaba Cloud 管理インスタンスのアクティベーションコードのみを無効化できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DisableActivation" ], "Resource": [ "acs:ecs:*:*:activation/*****-*****A", "acs:ecs:*:*:activation/*****-*****B" ] } ] }

マネージドインスタンスのアクティベーションコードの照会

関連する API 操作:DescribeActivations

このポリシーは、RAM ユーザーにマネージドインスタンス向けに作成されたアクティベーションコードおよびその使用状況を照会する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeActivations" ], "Resource": [ "acs:ecs:*:*:activation/*" ] } ] }Resource リストにインスタンス ID を設定し、以下の権限を付与することで、RAM ユーザーは指定されたマネージドインスタンス向けのアクティベーションコードおよび使用状況のみを照会できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeActivations" ], "Resource": [ "acs:ecs:*:*:activation/*****-*****A", "acs:ecs:*:*:activation/*****-*****B" ] } ] }

マネージドインスタンスのアクティベーションコードの削除

関連する API 操作:DeleteActivation

このポリシーは、RAM ユーザーに未使用のマネージドインスタンスのアクティベーションコードを削除する権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeleteActivation" ], "Resource": [ "acs:ecs:*:*:activation/*" ] } ] }以下の権限を付与すると、[リソース] リストでインスタンス ID を設定することで、特定の未使用のマネージドインスタンスアクティベーションコードのみを削除できます。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DeleteActivation" ], "Resource": [ "acs:ecs:*:*:activation/*****-*****A", "acs:ecs:*:*:activation/*****-*****B" ] } ] }

クラウドアシスタントエージェントのアップグレード向けのサンプルカスタムポリシー

関連する API 操作:ModifyCloudAssistantSettings および DescribeCloudAssistantSettings。

クラウドアシスタントエージェントのアップグレード構成の照会および変更権限

このポリシーは、RAM ユーザーにクラウドアシスタントエージェントのアップグレード構成を照会および変更する権限を付与します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:ModifyCloudAssistantSettings",

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/AgentUpgradeConfig"

]

}

]

}クラウドアシスタントエージェントのアップグレード構成の照会

このポリシーは、RAM ユーザーにクラウドアシスタントエージェントのアップグレード構成を照会する権限を付与します。

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ecs:DescribeCloudAssistantSettings"

],

"Resource": [

"acs:ecs:*:*:servicesettings/AgentUpgradeConfig"

]

}

]

}Session Manager 向けのサンプルカスタムポリシー

関連する API 操作:StartTerminalSession および DescribeTerminalSessions。

Session Manager セッションの作成および照会権限

このポリシーは、RAM ユーザーに Session Manager セッションの作成および照会権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:StartTerminalSession", "ecs:DescribeTerminalSessions" ], "Resource": [ "acs:ecs:*:*:instance/*" ] } ] }Resource リストにインスタンス ID を設定することで、このポリシーは RAM ユーザーに、指定されたインスタンス向けの Session Manager セッションの作成および Session Manager レコードの照会権限を付与します。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:StartTerminalSession", "ecs:DescribeTerminalSessions" ], "Resource": [ "acs:ecs:*:*:instance/i-instancexxx00a", "acs:ecs:*:*:instance/i-instancexxx00b" ] } ] }