シナリオ

あるユーザーが、中国 (北京) リージョンに 2 つの Virtual Private Cloud (VPC)、vpc1 と vpc2 を持っています。これらの VPC は同じ CIDR ブロックを持っています。OpenSearch インスタンスが vpc1 にアタッチされています。ユーザーは vpc2 から OpenSearch インスタンスにアクセスする必要があります。CIDR ブロックが重複しているため、Cloud Enterprise Network (CEN) を使用してプライベートアクセスを有効にすることはできません。この問題を解決するには、vpc2 のプライベート IP アドレスに対してネットワークアドレス変換 (NAT) を実行する必要があります。これにより、vpc2 は vpc1 にアクセスできるようになります。

VPC リソース

リソース | リージョン | CIDR ブロック | 追加情報 |

vpc1 | 中国 (北京) | 10.0.0.0/8 | |

vpc2 | 10.0.0.0/8 | セカンダリ CIDR ブロック: 172.16.0.0/12

|

CEN リソース

Cloud Enterprise Network コンソールにログインし、CEN インスタンスを作成します。

対応するリージョンにトランジットルーターを作成します。

トランジットルーター上で VPC のネットワークインスタンス接続を作成します。

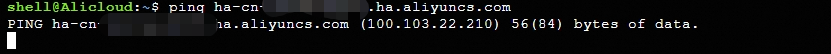

OpenSearch インスタンスの IP アドレスを取得する

OpenSearch インスタンスの製品ページで、エンドポイントをコピーします。次に、エンドポイントに ping を実行してその IP アドレスを取得します。たとえば、IP アドレスは 100.103.87.165 です。

設定手順

CEN を使用して CIDR ブロックが競合する VPC 間のアクセスを有効にするには、次の 3 つのステップに従います:

VPC 間接続の設定: vpc2 にセカンダリ CIDR ブロックを割り当て、そのための vSwitch を作成します。次に、VPC NAT Gateway と、その vSwitch のためのソースネットワークアドレス変換 (SNAT) エントリを設定します。これにより、vpc2 内のリソースのプライベート IP アドレスが競合しないアドレスに変換され、競合が解決されます。

アウトバウンドルーティングの設定: ルールを設定して、アウトバウンドトラフィックのパスを定義します。

リターンルーティングの設定: ルールを設定して、リターントラフィックのパスを定義します。

ステップ 1: VPC 間接続の設定

詳細については、「VPC NAT Gateway を使用して CIDR ブロックが競合する VPC 間のプライベートアクセスを有効にする」をご参照ください。

vpc2 にセカンダリ CIDR ブロックを割り当てる:

VPC コンソールにログインします。vpc2 の ID を見つけてクリックします。表示されたページで、[CIDR ブロック管理] タブをクリックし、次に [セカンダリ IPv4 CIDR ブロックの追加] をクリックします。CIDR ブロックを選択し、[OK] をクリックします。この例では、CIDR ブロック 172.16.0.0/12 が vpc2 に割り当てられます。

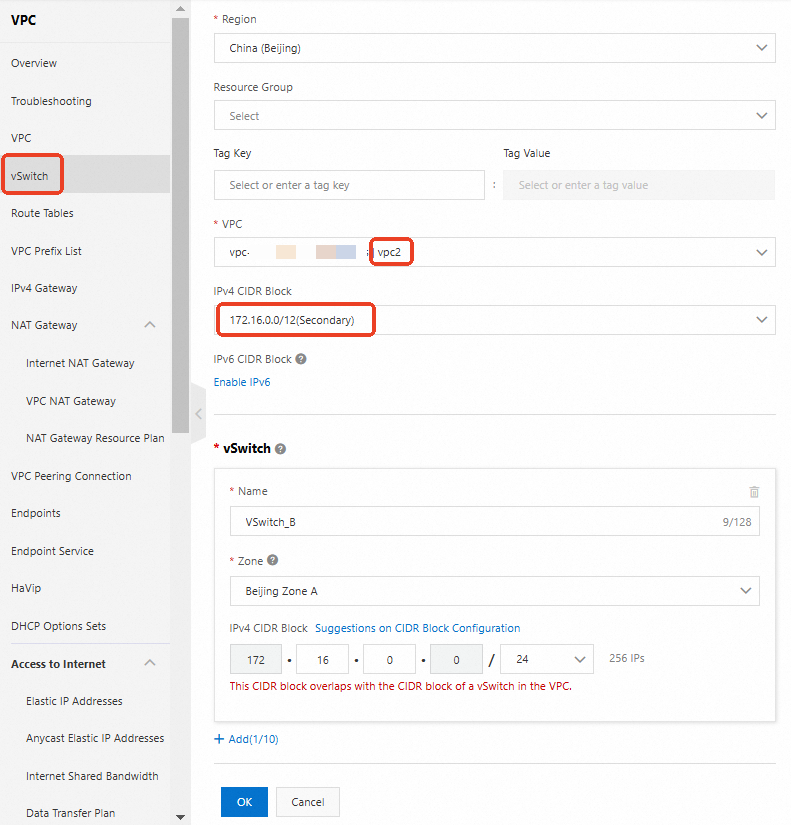

vpc2 のセカンダリ CIDR ブロック用に vSwitch を作成する:

[vswitch] ページに移動し、[vswitch の作成] をクリックします。表示されるページで、パラメータを設定します。この例では、[VPC] パラメータに vpc2 を選択し、[ipv4 CIDR ブロック] を vpc2 に割り当てられたセカンダリ CIDR ブロックに設定します。次に、[OK] をクリックします。この例では、VSwitch_B2 という名前の vSwitch が作成されます。

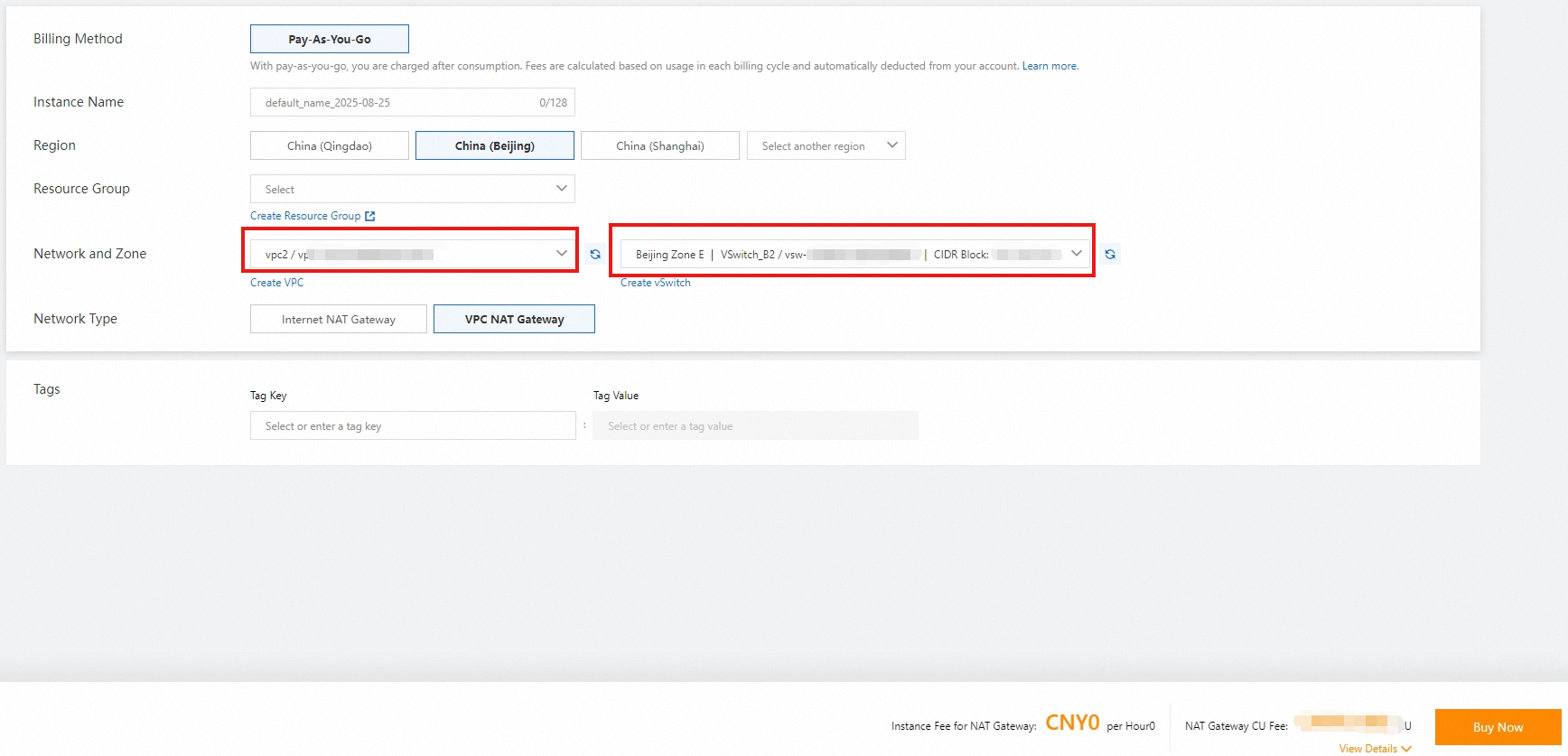

vSwitch (VSwitch_B2) に VPC NAT Gateway を追加する:

左側のナビゲーションウィンドウで、[NAT Gateway] > [VPC NAT Gateway] をクリックし、次に [VPC NAT Gateway の作成] をクリックします。設定ページで、[ネットワークとゾーン] セクションで vpc2 と VSwitch_B2 があるゾーンを選択し、[今すぐ購入] をクリックします。

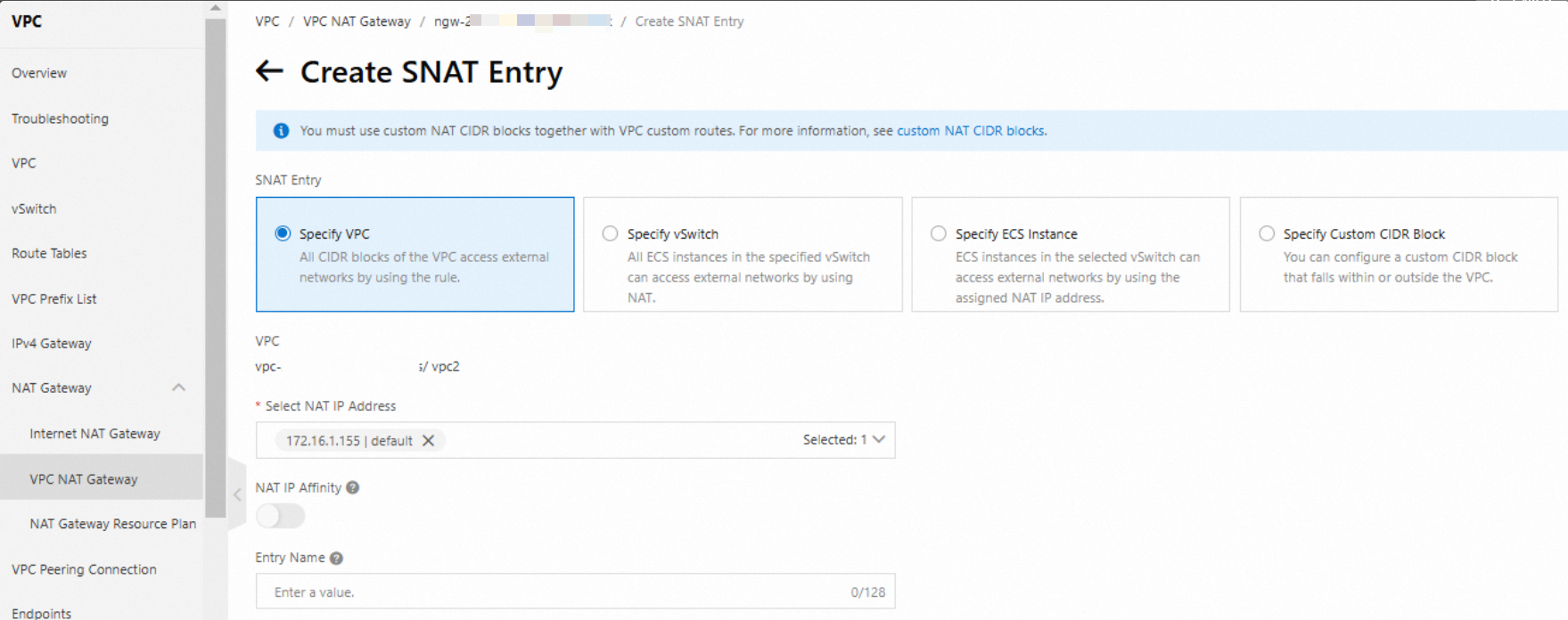

NAT Gateway の SNAT エントリを設定する:

前のステップで設定した VPC NAT Gateway インスタンスをクリックします。[SNAT 管理] で、[SNAT エントリの作成] をクリックします。NAT IP アドレスを選択し、[OK] をクリックします。この例では、NAT Gateway の NAT IP アドレスは 192.168.0.13 です。

vSwitch (VSwitch_B2) にカスタムルートテーブルを追加する:

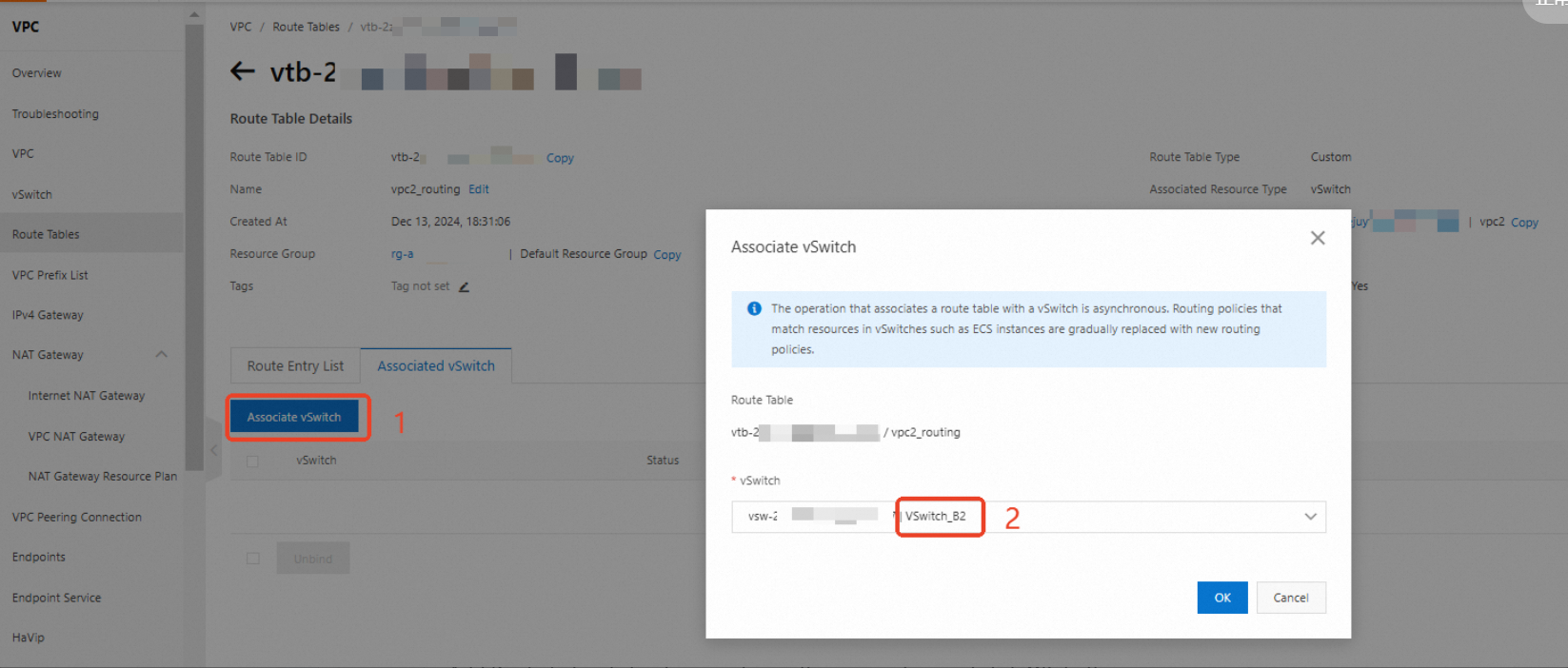

左側のナビゲーションウィンドウで、[ルートテーブル] をクリックします。[ルートテーブル] ページで、[ルートテーブルの作成] をクリックします。次に、ターゲットインスタンスを見つけ、[vSwitch の関連付け] をクリックし、VSwitch_B2 をカスタムルートテーブルに追加します。この例では、カスタムルートテーブルの名前は vpc2_routing です。

ステップ 2: アウトバウンドルーティングの設定

VPC コンソールにログインし、vpc2 のシステムルートテーブルを見つけます。

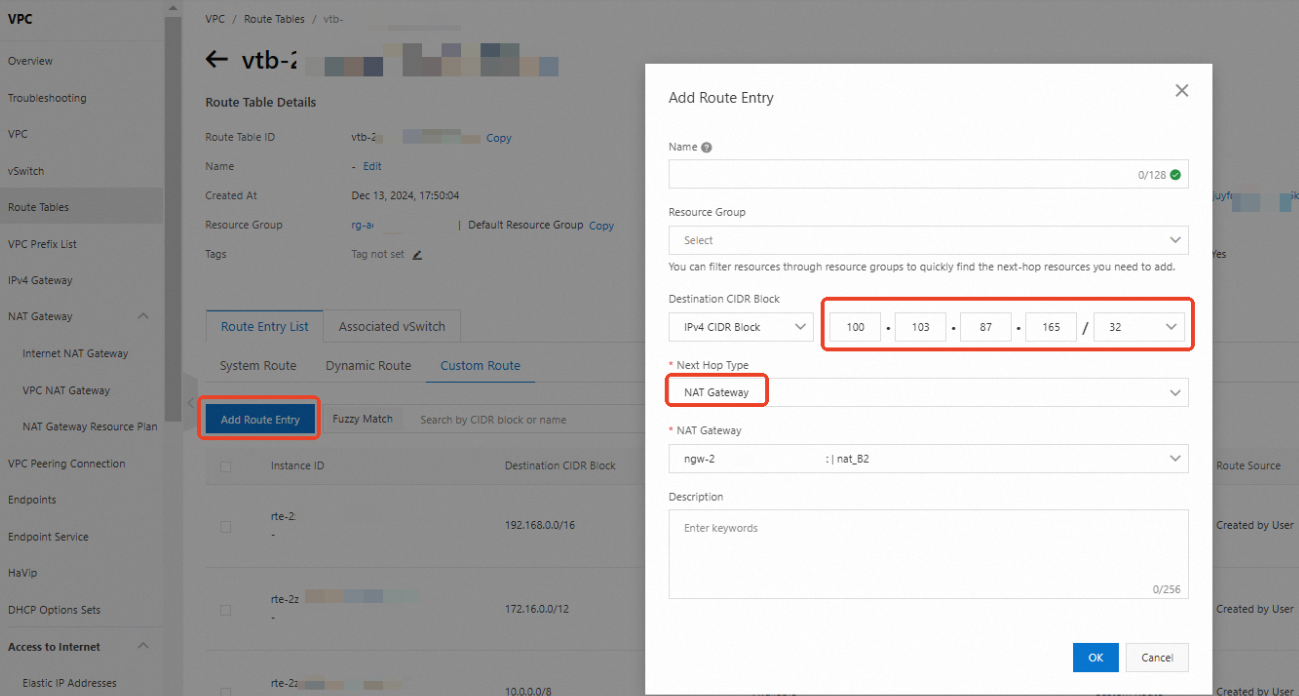

100.103.87.165 のカスタムルートエントリを追加します。ネクストホップを NAT Gateway に設定します。

vpc2 のセカンダリ CIDR ブロックの vSwitch である VSwitch_B2 のカスタムルートテーブルを見つけます。この例では、ルートテーブルは vpc2_routing です。

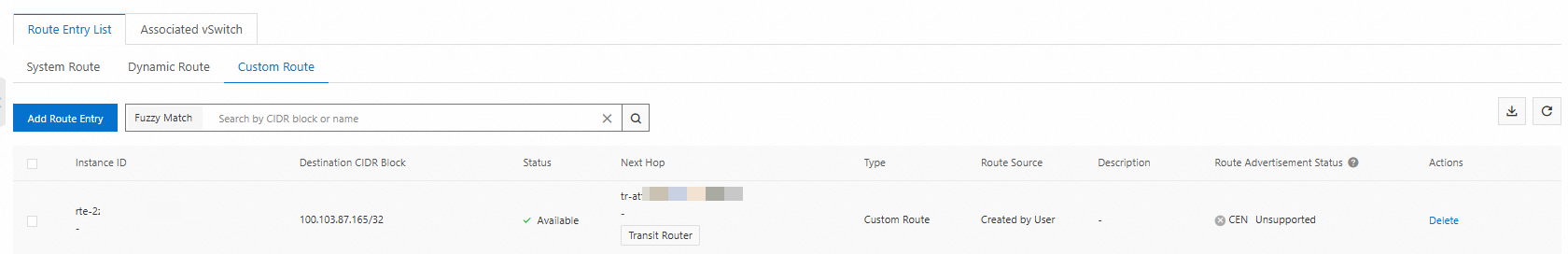

100.103.87.165 のルートエントリを追加します。ネクストホップを vpc2 のトランジットルーター接続インスタンスに設定します。

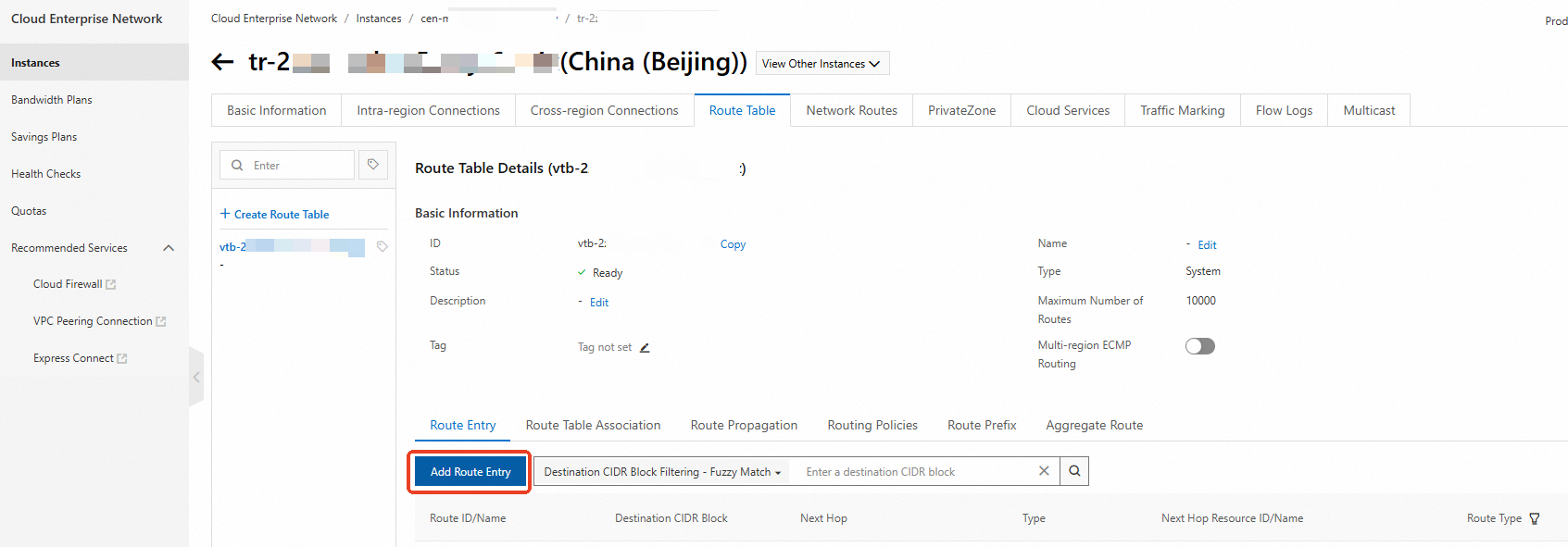

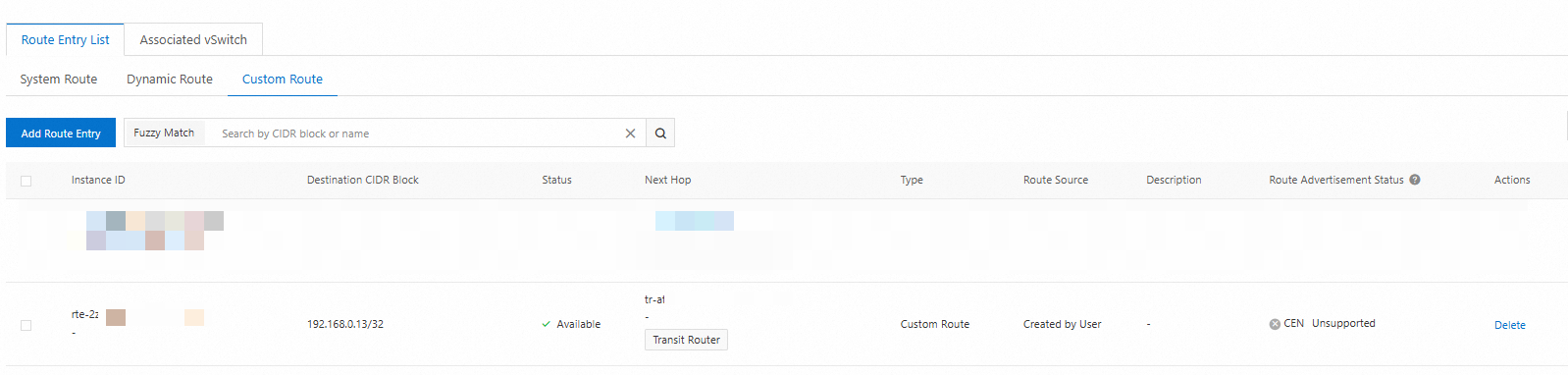

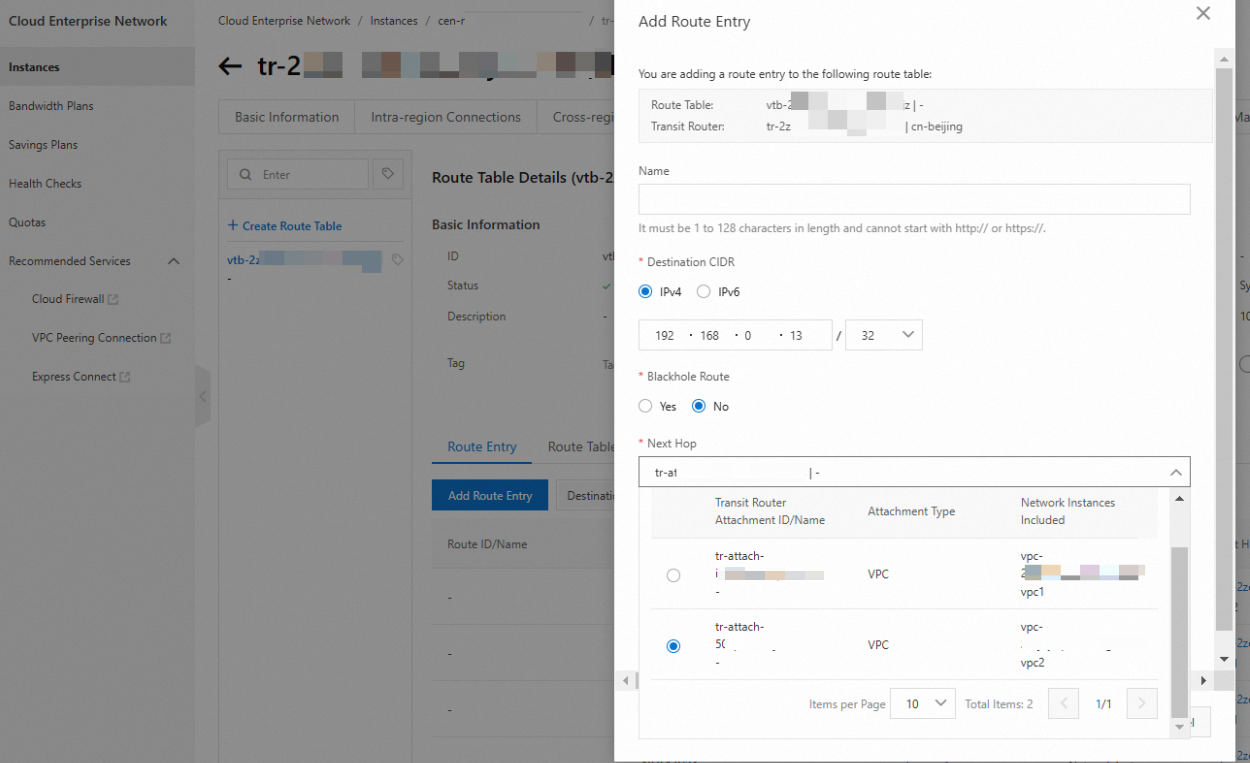

Cloud Enterprise Network コンソールで、トランジットルーターのルートテーブルを見つけます。

100.103.87.165 のルートエントリを追加します。ネクストホップを vpc1 のトランジットルーター接続インスタンスに設定します。

ステップ 3: リターンルーティングの設定

VPC コンソールにログインし、vpc1 のシステムルートテーブルを見つけます。

192.168.0.13 (NAT IP アドレス) のカスタムルートエントリを追加します。ネクストホップを vpc1 のトランジットルーター接続インスタンスに設定します。

Cloud Enterprise Network コンソールにログインし、トランジットルーターのルートテーブルを見つけます。

192.168.0.13 (NAT IP アドレス) のルートエントリを追加します。ネクストホップを vpc2 のトランジットルーター接続インスタンスに設定します。

結果の検証

VPC コンソールで vpc2 を見つけ、[クラウドインスタンス] 列のプラス記号 (+) をクリックして、vpc2 に Elastic Compute Service (ECS) インスタンスを作成します。ECS インスタンスのターミナルで、次の cURL コマンドを実行して結果を検証します。

{username}、{password}、および{instanceId}を実際の値に置き換えます。curl -i -u "{username}:{password}" http://{instanceId}.ha.aliyuncs.com/network/active

次の結果が返された場合、ネットワーク接続が確立されています:

HTTP/1.1 200 OK Server: Tengine Date: Tue, 26 Nov 2024 08:29:34 GMT Content-Type: application/json; charset=utf-8 Content-Length: 0 Connection: keep-alive Keep-Alive: timeout=320 X-Request-Id: 037a9080181d0b90b8c99b25af7e****403 Forbiddenエラーが返された場合は、ネットワークの問題を示しています。サポートにお問い合わせください。