概要

背景情報

サービス指向アーキテクチャやマイクロサービスアーキテクチャの普及に伴い、多くの企業で VPC 間の通信需要が高まっています。これにより、企業は従来のアーキテクチャを、複数の独立したスケーラブルなサービスモジュールに分割できるようになります。これらのモジュールは通常、異なる VPC に分散して配置されます。さらに、Alibaba Cloud ランディングゾーン/Well-Architected フレームワークを使用してクラウド上のビジネスアーキテクチャを設計する企業が増えています。これらの実践により、企業は洗練されたアカウントシステムと VPC 設計を通じて、安定的で安全、効率的かつスケーラブルなビジネスアーキテクチャを開発できます。このトピックでは、アカウント間および VPC 間の通信のために、エンタープライズクラスのサービス共有ネットワークを設計する方法について説明します。

用語

VPC:VPC は、お客様が Alibaba Cloud 上に作成するカスタムプライベートネットワークです。VPC は相互に隔離されています。VPC には CIDR ブロック、サブネット、ルートテーブルを指定できます。

Cloud Enterprise Network (CEN):Cloud Enterprise Network (CEN) は、リージョン内のカスタム通信、隔離、リダイレクトポリシーをサポートし、柔軟で信頼性の高い、大規模なエンタープライズクラスのグローバルネットワークの構築を支援します。

トランジットルーター:トランジットルーターは CEN のコンポーネントの一種です。異なる VPC、VPN ゲートウェイ、仮想ボーダールータ (VBR)、およびクラウドサービスを接続するルーターです。トランジットルーターは、非常に柔軟なルーティング機能をサポートしています。例えば、複数のルートテーブルと高度なルーティングポリシーを使用して、複雑なネットワーク環境でのトラフィック転送を管理できます。トランジットルーターは、アカウントをまたがる複数の VPC を含む複雑なネットワークアーキテクチャを設計する場合に重要なコンポーネントです。トランジットルーターを使用して、異なるネットワーク間のネットワークトラフィックを管理・制御し、ネットワークアーキテクチャと運用を簡素化できます。

PrivateLink:PrivateLink を使用すると、NAT ゲートウェイを作成したり、Elastic IP アドレス (EIP) を購入したりすることなく、他の VPC にデプロイされたサービスに一方向でアクセスできます。データはインターネット経由で送信されないため、PrivateLink はより高いデータセキュリティとネットワーク品質を提供します。

Network Intelligence Service (NIS):Network Intelligence Service (NIS) は、ネットワーク設計からネットワークの O&M (運用保守) に至るまで、クラウドネットワークのライフサイクル全体を管理するための一連の AIOps ツールを提供します。例えば、NIS を使用して、トラフィック分析、ネットワーク検査、ネットワークパフォーマンス監視、ネットワーク診断、パス解析、トポロジー作成などを実行できます。NIS は、ネットワークアーキテクチャの最適化、ネットワーク O&M 効率の向上、およびネットワーク運用コストの削減に役立ちます。

エンタープライズクラスのサービス共有ネットワークの設計原則

トランジットルーターと PrivateLink を組み合わせることで、企業はサービス共有トンネルを構築し、アカウントや VPC をまたいで、シンプル、柔軟、かつ安全に共有サービスへアクセスできます。エンタープライズクラスのサービス共有設計は、以下の原則に従う必要があります:

安定性:企業はネットワークを設計する際に安定性を最優先し、ゾーンをまたいでサービスをデプロイし、複数のトンネルを確立して安定性を確保する必要があります。

セキュリティコンプライアンス:企業は通常、障害を隔離し、業務部門間でセキュリティ制御を行うために、多数のテナントアカウントと VPC を作成します。このシナリオでは、多くの企業がアカウントをまたいで異なる VPC にデプロイされた共有サービスにアクセスする必要があるかもしれません。したがって、企業が最小権限の原則に基づいて、安全で階層的なサービス共有アーキテクチャを設計することが重要です。

ハイパフォーマンス:エンタープライズクラスのサービス共有環境では、共有サービスへのユーザートラフィックの予期せぬ急増に対応するために、弾力性が重要な役割を果たします。この課題に対応するため、企業はトランジットルーターと PrivateLink を併用してリソースを動的にスケーリングし、変動するワークロードを処理してサービス品質を維持できます。

主要な設計

安定性

トランジットルーターと PrivateLink は、パフォーマンス専有型のネットワーク機能仮想化 (NFV) プラットフォームに依存しています。そのため、ゾーン間およびゾーン内のディザスタリカバリをサポートし、ビジネスの信頼性と安定性を確保します。

本番環境の VPC を共有サービスがデプロイされている VPC に接続する場合、複数のゾーンにトランジットルーターを作成することで、高可用性を確保できます。さらに、トランジットルーターの vSwitch とビジネスを同じゾーンにデプロイすることで、近接アクセスが可能になり、ネットワーク遅延が削減されます。

PrivateLink を使用して、プロキシとして機能するトランジットルーター経由で共有サービスにアクセスする場合、ゾーンをまたいでエンドポイントを作成することで、プロキシの可用性を向上させることができます。ユーザーは DNS 名前解決を通じてエンドポイントの IP アドレスを取得できます。

セキュリティ

トランジットルーターと PrivateLink を使用して共有サービスにアクセスすると、ユーザートラフィックは Alibaba Cloud の内部ネットワーク内でのみ転送されます。これにより、インターネット経由のデータ伝送に起因するデータ漏洩のリスクが排除されます。

トランジットルーター経由で共有サービスにアクセスする場合、セキュリティグループ、ネットワーク ACL、ルート、複数のルートテーブル、および複数のトランジットルーターを作成して、階層的なアクセス制御システムを構築し、ネットワークのセキュリティを強化できます。

PrivateLink 経由で共有サービスにアクセスする場合、共有サービスの Elastic Network Interface (ENI) に対してセキュリティグループと認証ルールを作成し、セキュリティとアクセス制御をさらに強化できます。

パフォーマンス

アカウント間の通信:各部門や業務部門が別々のアカウントやビジネス環境を持っている場合、トランジットルーターと PrivateLink を使用して、これらの部門や業務部門がアカウントや環境をまたいで通信し、同時にアカウントの隔離と権限制御を行うことができます。

超大規模:トランジットルーターを使用して、数千の VPC を共有サービスがデプロイされている VPC に接続できます。

超高弾力性:トランジットルーターは 100G の弾性ネットワークをサポートできます。2 ゾーンの PrivateLink サービスを使用する場合、インバウンド帯域幅は最大 50 Gbit/s、アウトバウンド帯域幅は最大 25 Gbit/s に達します。より高い帯域幅が必要な場合は、Alibaba Cloud のテクニカルサポートにお問い合わせください。

可観測性

トランジットルーターと PrivateLink のフローログ機能を有効にすると、フローログで ENI を通過するインバウンドおよびアウトバウンドのトラフィックを表示し、NIS を使用してトラフィックフローを分類できます。これにより、ネットワークが透明で制御可能になり、各本番環境から共有サービスへのアクセス状況を把握できます。

ベストプラクティス

企業は通常、クラウドに次の種類のパブリックサービスをデプロイします:内部パブリックサービスとクラウドサービス (パブリック SaaS サービス)。

内部パブリックサービス:Active Directory (AD) や Bastionhost など。内部パブリックサービスはパブリックサービス VPC にデプロイされ、異なるビジネスチームがトランジットルーター経由でアクセスします。

パブリック SaaS サービス:Container Registry や Object Storage Service (OSS) など。これらのサービスはコンソールで直接構成し、PrivateLink を通じてこれらのサービスのエンドポイントに接続できます。

複数部門によるパブリックサービス VPC へのアクセス

複数ネットワークプレーンの設計

開発・テスト、財務、人事、管理など、異なる部門に属するネットワークを隔離するために、複数のトランジットルーターをデプロイして個別のネットワークプレーンを作成できます。各トランジットルーターは部門の VPC に接続します。これにより、ネットワークプレーンが相互に隔離されることが保証されます。

パブリックサービス VPC の設計

複数の部門が隔離されたネットワークからパブリックサービスにアクセスしたい場合、パブリックサービスをパブリックサービス VPC にデプロイできます。その後、各部門は専用のトランジットルーターを通じてパブリックサービス VPC に接続します。パブリックサービス VPC を異なるトランジットルーターに接続する際は、異なる環境のルートが競合するのを防ぐため、ルート同期を無効にすることを推奨します。また、

10.0.0.0/8、172.16.0.0/12、192.168.0.0/16などのデフォルトルートを使用して、いずれかのトランジットルーターにトラフィックを転送することは避けてください。きめ細かなルート設計:静的ルートを使用して、異なるトランジットルーターにトラフィックをルーティングすることを推奨します。ルートの競合が発生した場合は、最長プレフィックス一致の原則に基づいて、宛先 CIDR ブロックのサイズを調整してください。例えば、パブリックサービス VPC が TR1 環境の

172.16.1.0/24CIDR ブロックと TR2 環境の172.16.0.0/16CIDR ブロックにアクセスする必要がある場合、172.16.1.0/24用に TR1 へのアタッチメントを作成し、172.16.0.0/16用に TR2 へのアタッチメントを作成します。

パブリック SaaS サービス

Alibaba Cloud パブリック SaaS サービスへのアクセス設計

Alibaba Cloud の SaaS サービスは、以下のタイプに分類されます:

VPC 内にデプロイされるサービス (ApsaraDB RDS など):企業はプライベートアドレスを使用して、VPC 内または VPC 間でこれらのサービスにアクセスできます。

VPC 内にデプロイされないサービス (OSS など):企業は、Alibaba Cloud が提供するパブリック CIDR ブロック (

100.64.0.0/10) を通じて、自社の VPC からこれらのサービスにアクセスできます。ただし、カスタムのプライベートアドレスを使用してこれらのサービスにアクセスすることはできません。パブリックアドレスのみを使用するサービス (Alibaba Cloud Model Studio など):これらのサービスはプライベートアドレスを使用してアクセスすることはできません。

プライベートアドレスを使用しない SaaS サービスについて、プライベートアドレス経由でアクセスし、これらのアドレスを一元管理したい場合は、PrivateLink をプロキシとして使用してアドレス変換を行うことができます。

パブリックサービス VPC の設計

データ伝送とセキュリティを強化するために、トランジットルーターに接続された vSwitch の CIDR ブロックを設計します。

高可用性を確保し、単一障害点を防ぐために、PrivateLink エンドポイントの vSwitch をゾーンをまたいでデプロイします。

本番環境 VPC から SaaS サービスへのアクセス設計

本番環境 VPC とパブリックサービス VPC の両方をトランジットルーターに接続します。

本番環境 VPC はトランジットルーターに接続し、その後、パブリックサービス VPC 内の PrivateLink エンドポイントを通じて SaaS サービスにアクセスします。PrivateLink エンドポイントは、ENI のプライベート IP アドレスまたはドメイン名にすることができます。

本番環境 VPC のルートテーブルに特定のルートを追加して、PrivateLink を通じて SaaS サービスにトラフィックをルーティングします。ルートの競合が発生した場合に備えて、最も具体的なルートを使用することを推奨します。

利用シーン

複数の VPC とアカウントを使用することで、セキュリティ、柔軟性、管理効率を大幅に向上させることができます。このソリューションをサービス共有アーキテクチャと組み合わせることで、異なる仮想ネットワークとアカウントでサービスとリソースを隔離し、リソース管理を最適化し、セキュリティを強化できます。エンタープライズクラスのサービス共有は、以下のシナリオに適用されます:

複数部門の認証 (クラウド上の本番環境を管理するために Active Directory システムを使用):企業の各部門は、別々のアカウントと VPC を持っています。一部の部門では、さらに別のネットワークを使用している場合もあります。このシナリオでは、企業は認証とログイン管理のためにエンタープライズクラスの Active Directory システムを必要とします。これを行うには、共有サービスの VPC に Active Directory ドメインサービスをデプロイし、それらを異なる部門のトランジットルーターに追加します。これにより、各環境の独立性とセキュリティが保証されるだけでなく、Active Directory システムとトランジットルーター環境がシームレスに連携し、統一されたユーザー認証と管理をサポートします。さらに、アクセス制御と IT 管理が簡素化され、従業員はどの場所や部門からでも効率的にリソースにアクセスできるようになります。これにより、ビジネスシステムの柔軟性と応答速度が大幅に向上します。

セキュリティと O&M (Bastionhost を使用してログインとアクセスを一元管理):セキュリティと監視を強化するため、大企業の O&M チームは通常、日常の O&M および管理活動を行うための統一された安全な環境を必要とします。このシナリオでは、Bastionhost が使用され、VPC にデプロイされた後、その VPC がトランジットルーター環境に接続されます。これにより、Bastionhost はセキュリティと一元管理のためのエンドポイントを提供し、主要システムへのアクセスを監視および制限できます。Bastionhost の助けを借りて、企業は管理者の活動を監査および記録し、高リスク操作を監視および追跡し、VPC 間およびアカウント間のアクセス管理を簡素化できます。これにより、セキュリティと効率が大幅に向上します。

エンタープライズクラスの共有ストレージ (PrivateLink を使用して共有 OSS バケットにアクセス):中規模から大規模の企業では、ストレージサービスは部門間で共有される主要なサービスです。セキュリティと高いリソース利用率を確保するため、ストレージリソースは通常、統一された環境にデプロイされ、その後、異なる部門に共有されます。企業は PrivateLink を使用して共有 OSS リソースにアクセスし、それを認証システムと組み合わせて、安全で高速なデータ伝送チャネルを確立できます。PrivateLink は、クラウド上での効率的なデータ伝送を保証し、データがインターネットに公開されるのを防ぎます。このソリューションにより、環境をまたいで安全なストレージリソース共有が可能になり、ネットワークの隔離とデータの機密性が保証され、リソース管理とデータセキュリティポリシーが最適化されます。

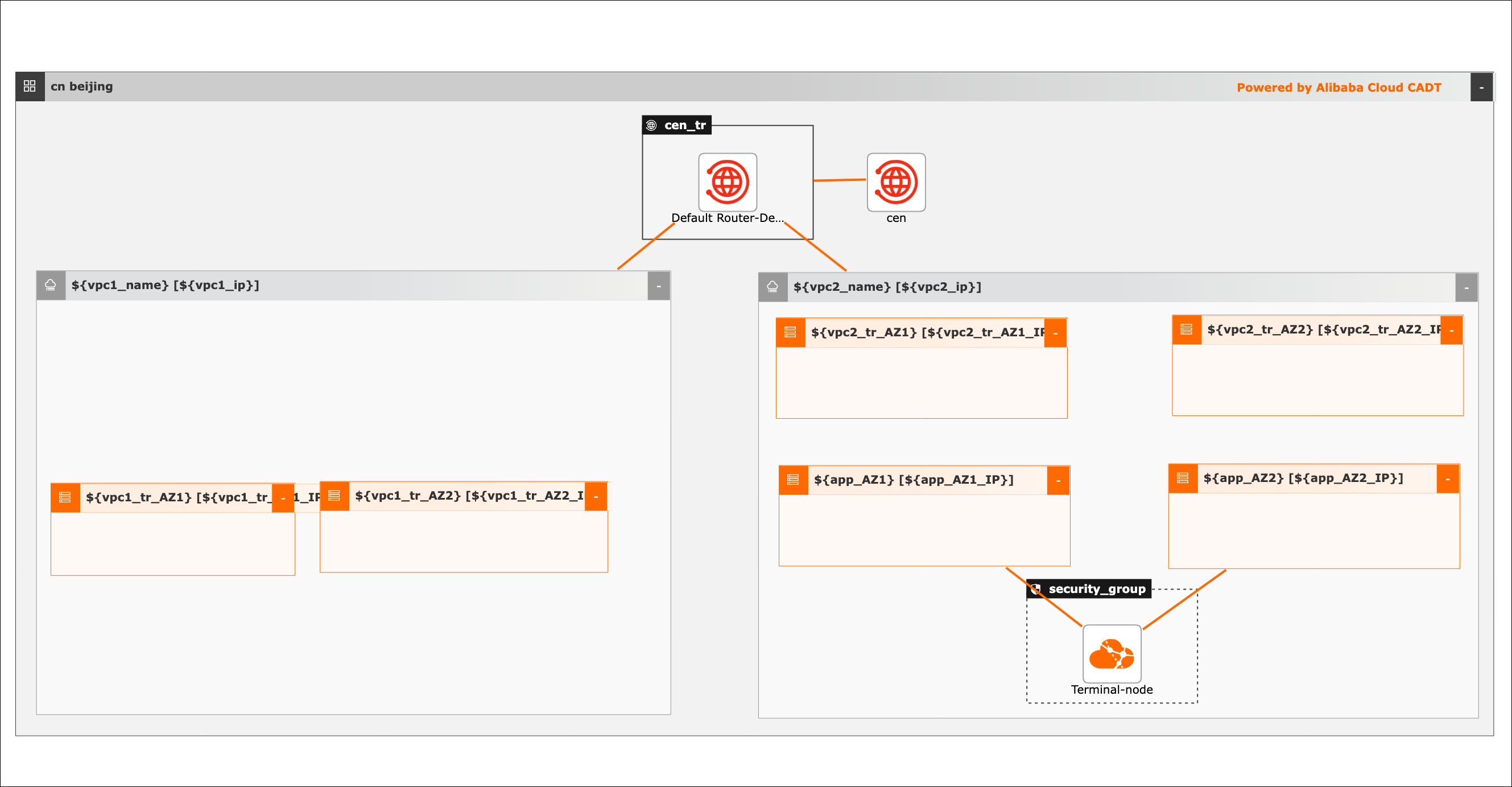

CADT でのアーキテクチャの仮想化

エンタープライズクラスのサービス共有設計

シナリオ | 項目 | リファレンス |

エンタープライズクラスのサービス共有設計 | テンプレート ID | C25E5F0DE12CJBPN |

テンプレートライブラリアドレス | ||

サンプルコード |

可視化されたデプロイメントアーキテクチャ

操作手順

可視化デプロイメント

2 つの VPC、6 つの vSwitch、および PrivateLink サービスを含む、必要なクラウドリソースを作成します。

テンプレートに基づいてアプリケーションを作成します。デフォルトのリージョンは中国 (杭州) です。既存のクラウドリソースを使用するのではなく、クラウドリソースを新規作成します。

アプリケーションを保存して検証し、料金を計算します。この例では、すべてのクラウドリソースは従量課金制で課金されます。

構成を確認し、プロトコルを選択して、すべてのリソースのデプロイを開始します。ルートは自動的に構成されます。

API 呼び出し

対応する API 操作を呼び出して、クラウドリソースをデプロイおよび使用します。

ドキュメントを参照して、コマンドラインインターフェイス (CLI) を使用して構成を初期化します。

サンプル YAML ファイルを参照して、アーキテクチャをデプロイし、出力します。

リージョンを変更する場合は、area_id フィールドの値を変更します。例えば、cn-hangzhou を cn-shanghai に変更します。