デフォルトでは、ファイアウォールを有効にした後にアクセス制御ポリシーを構成しない場合、Cloud Firewall はすべてのトラフィックを許可します。アセットへの不正アクセスをより適切に管理するために、ビジネス要件に基づいて許可または拒否ポリシーを構成できます。このトピックでは、アクセス制御ポリシーのしくみと課金ルールを含め、Cloud Firewall のアクセス制御ポリシーについて説明します。

機能の説明

Cloud Firewall では、インターネットファイアウォール、NAT ファイアウォール、仮想プライベートクラウド (VPC) ファイアウォール、および内部ファイアウォールに対してアクセス制御ポリシーを構成し、不正アクセスをブロックして、トラフィックに対して多方向の分離と制御を実装できます。このトピックで説明するアクセス制御ポリシーは、インターネットファイアウォール、NAT ファイアウォール、および VPC ファイアウォールにのみ適用されます。

内部ファイアウォールのアクセス制御ポリシーを構成する方法の詳細については、「内部ファイアウォールのアクセス制御ポリシーを作成する」をご参照ください。

アクセス制御ポリシーの項目

アクセス制御ポリシーでさまざまな項目を指定して、関連するトラフィックを許可または拒否できます。

項目 | 説明 | タイプ | ポリシーでサポートされるタイプ |

送信元 | ネットワーク接続の開始側。 |

|

|

宛先 | ネットワーク接続の受信側。 | IP アドレス、IP アドレス帳、ドメイン名、およびリージョン。

|

|

プロトコルタイプ | トランスポート層プロトコル。 | TCP、UDP、ICMP、および ANY。 ポリシーのプロトコルが不明な場合は、[ANY] を選択します。値 ANY はすべてのプロトコルタイプを指定します。 | これらのタイプは、ファイアウォールのすべてのアクセス制御ポリシーでサポートされています。 |

ポート | 宛先ポート。 | アクセス制御ポリシーは、特定のポートを通過するトラフィックを制御します。タイプはポートとアドレス帳です。 |

|

アプリケーション | アプリケーション層プロトコル。 | タイプには、HTTP、HTTPS、SMTP、SMTPS、SSL、FTP、IMAPS、POP3 が含まれます。アプリケーションタイプが不明な場合は、[ANY] を選択します。値 ANY はすべてのアプリケーションタイプを指定します。 説明 Cloud Firewall は、ポートに基づいて SSL または TLS トラフィックのアプリケーションを識別します。

| アクセス制御ポリシーでサポートされるタイプは、選択したプロトコルタイプによって異なります。 |

実装

デフォルトでは、アクセス制御ポリシーが構成されていない場合、Cloud Firewall はアクセス制御ポリシーの照合プロセス中にすべてのトラフィックを許可します。

アクセス制御ポリシーを構成すると、Cloud Firewall は特定のロジックに基づいてポリシーを1つ以上の照合ルールに分割し、ポリシーをエンジンに送信します。トラフィックが Cloud Firewall を通過すると、Cloud Firewall は構成済みのアクセス制御ポリシーの優先順位に基づいて、トラフィックパケットを順番に照合します。トラフィックパケットがポリシーにヒットすると、ポリシーで指定されたアクションが実行され、後続のポリシーは照合されません。そうでない場合、システムは、ポリシーにヒットするか、構成済みのすべてのポリシーが照合されるまで、優先順位の低いポリシーに対してトラフィックパケットの照合を続けます。デフォルトでは、構成済みのすべてのポリシーが照合された後、トラフィックがポリシーにヒットしない場合、トラフィックは許可されます。

アクセス制御ポリシーを作成、変更、または削除した後、Cloud Firewall がポリシーをエンジンに送信するには約 3 分かかります。

優先順位の値が小さいほど、優先順位が高くなります。アクセス制御の機能を最大限に活用するために、頻繁に照合されるポリシーと絞り込まれたポリシーには高い優先順位を指定することをお勧めします。

次の図は、アクセス制御ポリシーのしくみを示しています。

ポリシーアクション

アクセス制御ポリシーでは、許可、監視、拒否 のアクションがサポートされています。トラフィックパケットの要素がアクセス制御ポリシーと一致すると、Cloud Firewall はポリシーで指定されたアクションを実行します。

ポリシーのアクションが 監視 に設定されている場合、ポリシーにヒットするとトラフィックが許可されます。一定期間トラフィックを観察し、ビジネス要件に基づいてポリシーアクションを 許可 または 拒否 に変更できます。

トラフィックログ ページでトラフィックデータを表示できます。詳細については、「ログ監査」をご参照ください。

アクセス制御ポリシーによって消費されるクォータ

アクセス制御ポリシーを構成すると、Cloud Firewall は、送信元アドレス、宛先アドレス、プロトコルタイプ、ポート、アプリケーションなど、ポリシーで指定された項目の数に基づいて、ポリシーによって消費されるクォータを計算します。

計算方法

アクセス制御ポリシーによって消費されるクォータは、次の式を使用して計算されます。

アクセス制御ポリシーによって消費されるクォータ = 送信元アドレスの数 (CIDR ブロックまたはリージョンの数) × 宛先アドレスの数 (CIDR ブロック、リージョン、またはドメイン名の数) × ポート範囲の数 × アプリケーションの数。

重要[宛先タイプ] が [ドメイン名] であるアクセス制御ポリシーを、インターネットファイアウォール、VPC ファイアウォール、および NAT ファイアウォールに対して構成できます。[ドメイン名識別モード] が [DNS ベースの動的解決] または [FQDN および DNS ベースの動的解決] に設定されているこのようなアクセス制御ポリシーによって消費されるクォータは、各ファイアウォール境界で階層別に計算されます。

ファイアウォール境界でこのようなアクセス制御ポリシーによって消費される合計クォータが 200 以下の場合、実際に消費されるクォータは合計クォータです。ファイアウォール境界でこのようなアクセス制御ポリシーによって消費される合計クォータが 200 を超える場合、実際に消費されるクォータは次の式に基づいて計算されます: 実際に消費されるクォータ = 200 + (超過クォータ × 10)。

たとえば、インターネット境界でアクセス制御ポリシーを構成したとします。ポリシーの宛先アドレスは aliyun.com、ポリシーのドメイン名識別モードは DNS ベースの動的解決、ポリシーによって消費されるクォータは 185 です。この場合、ドメイン名識別モードが DNS ベースの動的解決で、ポリシーによって消費されるクォータが 16 であるアクセス制御ポリシーを作成する場合、2 つのポリシーによって消費される合計クォータは次の式に基づいて計算されます: 200 + (185 + 16 - 200) × 10 = 210。

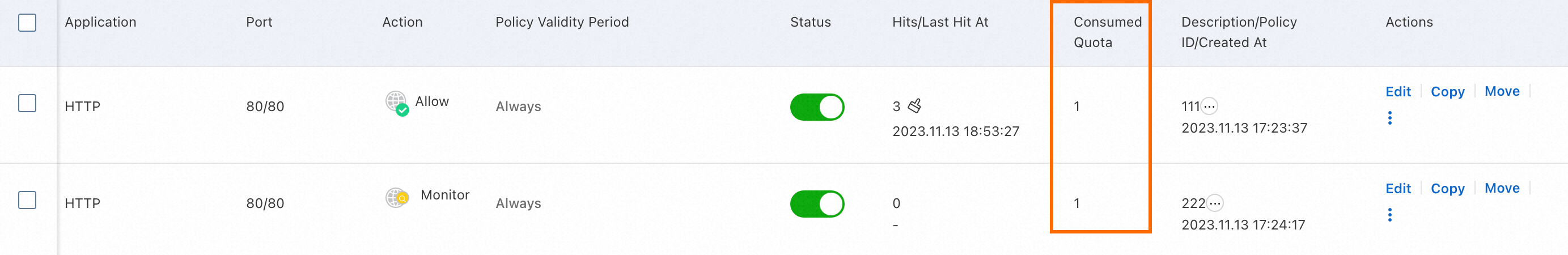

アクセス制御ポリシーリストのポリシーの 占有仕様数 列で、アクセス制御ポリシーによって消費されるクォータを表示できます。

アクセス制御ポリシーによって消費される合計クォータ = アウトバウンドアクセス制御ポリシーによって消費されるクォータ + インバウンドアクセス制御ポリシーによって消費されるクォータ。

ファイアウォールのページの上部で、ファイアウォールタイプのアクセス制御ポリシーによって消費される合計クォータを表示できます。次の図は、インターネットファイアウォールに対して作成されたアクセス制御ポリシーによって消費されるクォータを示しています。

課金

デフォルトでは、サブスクリプション課金方法を使用する Cloud Firewall の Premium Edition、Enterprise Edition、および Ultimate Edition の基本価格には、アクセス制御ポリシーの特定のクォータが含まれています。特定のクォータがビジネス要件を満たせない場合は、追加のクォータを購入できます。

アクセス制御ポリシーの追加クォータは、インターネットファイアウォール、NAT ファイアウォール、および VPC ファイアウォールのアクセス制御ポリシーに使用できます。詳細については、「サブスクリプション」をご参照ください。

従量課金制の Cloud Firewall では、インターネットファイアウォールに最大 2,000 のアクセス制御ポリシー、NAT ファイアウォールに最大 2,000 のアクセス制御ポリシー、VPC ファイアウォールに最大 10,000 のアクセス制御ポリシーを作成できます。これらの数は増やすことができません。詳細については、「従量課金」をご参照ください。

アクセス制御ポリシーによって消費されるクォータの計算方法の例

関連情報

インターネットに接続するアセットとインターネット間のトラフィックを管理する方法の詳細については、「インターネットファイアウォールのアクセス制御ポリシーを作成する」をご参照ください。

内部向けアセットからインターネットへのトラフィックを管理する方法の詳細については、「NAT ファイアウォールのアクセス制御ポリシーを作成する」をご参照ください。

VPC 間および VPC とデータセンター間のトラフィックを管理する方法の詳細については、「VPC ファイアウォールのアクセス制御ポリシーを作成する」をご参照ください。

ECS インスタンス間のトラフィックを管理する方法の詳細については、「ECS インスタンス間の内部ファイアウォールのアクセス制御ポリシーを作成する」をご参照ください。

アクセス制御ポリシーを構成する方法とアクセス制御ポリシーのユースケースシナリオの詳細については、「アクセス制御ポリシーを構成する」をご参照ください。

Cloud Firewall を Bastionhost とともにデプロイする場合は、Bastionhost のトラフィックが Cloud Firewall によってブロックされないように、アクセス制御ポリシーを構成する必要があります。詳細については、「Cloud Firewall が Bastionhost とともにデプロイされているシナリオでアクセス制御ポリシーを構成する」をご参照ください。