このソリューションは、Cloud Firewall が提供する侵入防御システム(IPS)プライベート IP トレース機能の検出結果と NAT ゲートウェイのセッションログを統合し、リスクのあるプライベート IP アドレスを特定し、サイバー攻撃をトレースおよび分析します。

ビジネスリスク

ほとんどの場合、企業は仮想プライベートクラウド(VPC)内のリソースに対してインターネット NAT ゲートウェイをデプロイし、リソースのプライベート IP アドレスを変換して隠蔽します。これにより、プライベート IP アドレスが直接公開されるのを防ぎ、トラフィックの安全で隔離されたインターネットの出入りを構築します。企業はまた、ファイアウォールなどのセキュリティデバイスをインターネットの出入口にデプロイして、NAT ゲートウェイのインバウンドおよびアウトバウンドのインターネットトラフィックをフィルタリングします。インターネットでのサイバー攻撃または不正なアウトバウンド接続が発生した後、リスクのある NAT ゲートウェイの Elastic IP アドレス(EIP)のみを特定できます。Elastic Compute Service(ECS)インスタンスなどのアセットのプライベート IP アドレスを迅速に特定することはできません。そのため、攻撃元をトレースしたり、リスクに迅速に対処することが困難になります。

ソリューション

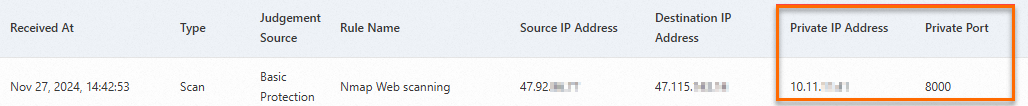

この問題を解決するために、Cloud Firewall と NAT ゲートウェイは共同でIPS プライベート IP トレース機能をリリースしました。Cloud Firewall は、この機能の検出結果を分析のために NAT セッションログと自動的に関連付け、攻撃されたアセットのプライベート IP アドレスを表示します。これにより、企業は攻撃されたアセットを迅速かつ正確に特定し、効果的な対策を講じることができます。

IPS プライベート IP トレース:Cloud Firewall の IPS エンジンは、インターネット経由のインバウンドおよびアウトバウンドの攻撃トラフィックを検出して防止します。 Cloud Firewall は、Cloud Firewall を通過するすべてのネットワークトラフィックを監視し、IPS エンジンを使用してトラフィックをフィルタリングしてから、通常のトラフィックを転送します。 Cloud Firewall は、Deep Packet Inspection(DPI)エンジンを使用してネットワークトラフィックのプロトコルを識別し、パケットを解析します。 Cloud Firewall はまた、IPS エンジンと脅威インテリジェンスを使用して、トラフィックフィルタリングとパケットフィルタリングを実行します。さまざまなモードの脅威検出エンジンと IPS ルールのルールが一致すると、攻撃パケットは破棄され、アラートが生成され、攻撃はリアルタイムでブロックされます。 Cloud Firewall は、IPS 攻撃のログも記録します。

NAT セッションログ:NAT ゲートウェイはセッションログ機能を提供します。 NAT ゲートウェイの SNAT エントリを作成し、トラフィックが NAT ゲートウェイを通過する場合、SNAT セッションはトレースと監視を容易にするためにログとして記録されます。 SNAT セッションはログとして Simple Log Service(SLS)に送信および書き込まれます。各セッションログは、特定のタイムウィンドウ内でキャプチャされた 5 タプルネットワークフローを記録します。また、ポートマッピングを使用して、DNAT インバウンドトラフィックの特定のプライベート IP アドレスを識別することもできます。

アウトバウンドトラフィック攻撃のプライベート IP アドレスのトレース

インバウンドトラフィック攻撃のプライベート IP アドレスのトレース

サンプルシナリオ

中規模の新興小売企業の E メールを例として使用します。ビジネスの安定性とセキュリティを確保するために、企業は非武装地帯(DMZ)VPC に NAT ゲートウェイをすべてのインターネットトラフィックの出入口としてデプロイし、公開リスクを軽減します。また、企業は Cloud Firewall を使用し、インターネットファイアウォールを有効にして、NAT ゲートウェイに関連付けられた Elastic IP アドレス(EIP)のトラフィックをフィルタリングおよび保護します。ある夜、セキュリティ O&M チームは異常トラフィックに関するアラートを受信しました。脆弱性を悪用した攻撃者によってマシンが侵入された疑いがあります。マシンにはトロイの木馬が埋め込まれており、悪意のあるアクセストラフィックを開始し、中国国外の IP アドレスにアクセスし、bash スクリプトをダウンロードし、CoinMiner ファミリートロイの木馬を挿入します。セキュリティ O&M チームは、攻撃を受けている異常なバックエンドサーバーを迅速に特定する必要があります。

この場合、企業は Cloud Firewall のIPS プライベート IP トレース機能を有効にできます。この機能を有効にすると、システムは NAT ゲートウェイのセッションログを Cloud Firewall の IPS 攻撃ログと自動的に関連付けて分析し、各 NAT セッションログの特定のタイムウィンドウでキャプチャされた 5 タプルネットワークフローを Cloud Firewall によって記録された各 IPS イベントログに関連付けます。これにより、企業は数分でリスクのあるプライベート IP アドレスを特定できます。その後、セキュリティ O&M エンジニアは、リスクのあるプライベートネットワークサーバーを迅速に特定し、アクセスコントロールポリシーを設定して攻撃されたサーバーのアウトバウンドトラフィックをブロックし、トロイの木馬を削除できます。これにより、損失を最小限に抑え、リスクの拡散をできるだけ早く防ぎます。

使用上の注意

サブスクリプションおよび従量課金方式を使用する Cloud Firewall は、このソリューションをサポートしています。容量単位(CU)に基づいて課金されるインターネット NAT ゲートウェイは、このソリューションをサポートしています。従量制 NAT ゲートウェイのセッションログ機能を有効にすることはできません。

IPS プライベート IP トレース機能を有効にしても、この機能に対して課金されることはありません。ただし、システムは NAT ゲートウェイのセッションログにインデックスを作成して、ログをクエリできるようにします。インデックスとクエリ操作に対して課金されます。詳細については、SLS の課金ルールのドキュメントをご参照ください。

NAT ゲートウェイのセッションログのインデックスが無効になっている場合、または機能が有効になった後にソース追跡に必要なフィールドが存在しない場合、システムは自動的にインデックスを再構築するか、必要なフィールドのインデックスを作成します。

手順

Cloud Firewall コンソール にログオンします。 左側のナビゲーションウィンドウで、 を選択します。

タブで、IPS プライベート IP トレース機能を有効にできるすべてのインターネット向けアセットを表示できます。アセットの [インターネットファイアウォールのステータス] 列と [NAT ゲートウェイのセッションログ] 列の値が「有効」の場合にのみ、アセットの IPS プライベート IP トレース機能を有効にできます。 [操作] 列のスイッチをオンにし、プロンプトに従って必要な操作を実行します。詳細については、以下のトピックをご参照ください。

詳細については、「IPS プライベート IP トレース」をご参照ください。

トレース結果を表示する

IPS プライベート IP トレース機能は、セッションログ機能と相関しています。 NAT セッションログは、わずかな遅延の後に収集および配信されます。そのため、約 20 分後にのみトレース結果をクエリできます。

IPS プライベート IP トレース機能を有効にすると、次のページでトレース結果を表示できます。

リスト

詳細ページ

リスト

詳細ページ

タブ