このトピックでは、Bastionhost を使用してサーバーに接続する際の一般的な問題とその解決策について説明します。

Bastionhost 経由でサーバーにアクセスできない場合はどうすればよいですか?

Bastionhost インスタンスとサーバーの IP アドレスおよびポート間の接続をテストします。詳細については、「ネットワーク診断」をご参照ください。

接続性テストが失敗した場合は、次のように問題をトラブルシューティングします:

サーバーのポート番号が非標準プロトコルのポートに変更されていないか確認します。変更されている場合は、Bastionhost コンソールの Assets ページでホストのサービスポートを変更できます。詳細については、「ホストのサービスポートを変更する」をご参照ください。

セキュリティグループが Bastionhost インスタンスの出口 IP アドレスからのトラフィックを許可しているか確認します。Bastionhost コンソール のインスタンスリストで出口 IP アドレスを確認できます。セキュリティグループルールの追加方法の詳細については、「セキュリティグループルールの管理」をご参照ください。

サーバー上のセキュリティポリシーが Bastionhost インスタンスからのアクセスをブロックしていないか確認します。ネットワーク ACL、セキュリティグループ、Cloud Firewall、およびサーバーの内部ファイアウォール (iptables や Windows ファイアウォールなど) でブロックポリシーを確認します。

サーバー上の `/etc/hosts.allow` および `/etc/hosts.deny` 構成ファイルが Bastionhost インスタンスからのアクセスを制限していないか確認します。

Bastionhost インスタンスで Cloud Firewall 保護が有効になっているか、またアクセスをブロックするように構成されたセキュリティポリシーがあるかどうかを確認します。詳細については、「Cloud Firewall と Bastionhost の共同デプロイにおけるアクセスポリシーのベストプラクティス」をご参照ください。

Bastionhost インスタンスが内部ネットワーク経由でサーバーにアクセスできない場合は、それらの間にネットワーク接続が確立されているかどうかを確認します。詳細については、「ハイブリッド O&M シナリオのベストプラクティス」をご参照ください。

サーバーの IP アドレスが Bastionhost インスタンスの出口 IP アドレスまたは内部エンドポイントから解決された IP アドレスと競合していないか確認します。競合が発生すると、サーバーデータが Bastionhost インスタンスに到達できなくなる可能性があります。

サーバーがプライベートネットワークにパブリック IP アドレスを使用しているかどうかを確認します。使用している場合は、Bastionhost でこの設定を構成できます。詳細については、「Bastionhost の構成」をご参照ください。

接続性テストが成功した場合は、次のように問題をトラブルシューティングします:

Bastionhost インスタンスをバイパスしてサーバーに直接接続してみてください。接続に失敗した場合は、サーバー上のプロトコル接続の問題をトラブルシューティングします。詳細については、「Windows インスタンスへのリモート接続の失敗をトラブルシューティングする方法」および「SSH を使用した Linux インスタンスへのリモートログインの失敗に関するトラブルシューティングガイド」をご参照ください。

サーバーに直接接続できても Bastionhost インスタンス経由では接続できない場合は、特定のエラーメッセージを確認します。詳細については、「一般的な O&M エラーメッセージ」をご参照ください。

上記の手順で問題が解決しない場合は、チケットを送信できます。

新しいホストアカウントでパスワード検証エラーが発生した場合はどうすればよいですか?

次の方法で問題を解決できます:

症状 1: 検証がタイムアウトするか、失敗します。

検証のタイムアウトは、通常、ネットワークにアクセスできないことが原因です。まず、Bastionhost インスタンスとアセット間の接続性をテストします。詳細については、「ネットワーク診断」をご参照ください。

接続性が異常な場合、Bastionhost インスタンスとホスト間のネットワーク接続が利用できない可能性があります。詳細については、「サーバー接続の問題」をご参照ください。

接続性は正常でも検証がタイムアウトまたは失敗する場合は、ネットワークの同期が遅延している可能性があります。アカウントのパスワードを Bastionhost インスタンスに保存してから、アセットで運用保守 (O&M) を実行してみてください。アカウントのパスワードを Bastionhost に保存する方法の詳細については、「ホストアカウントの構成」をご参照ください。

症状 2: パスワードが正しくないため、検証に失敗します。

パスワード認証中に入力するアカウントのパスワードは、アセットに設定されているものと同じである必要があります。正しいアカウントのパスワードを入力したかどうかを確認します。詳細については、「ホストアカウントの構成」をご参照ください。

Linux ホストで O&M を実行している場合は、ssh_config ファイルで root アカウントまたはパスワード認証が無効になっていないか確認します。

O&M ページにホストが表示されないのはなぜですか?

Resource Access Management (RAM) ユーザーにホストに対する権限が付与されていません。RAM ユーザーにホストに対する権限を付与してから、再度確認してください。詳細については、「ユーザーにアセットとアセットアカウントの権限を付与する」をご参照ください。

正しい RAM ユーザーとしてログインしていません。ホストに対する権限が付与されている RAM ユーザーとして Bastionhost コンソールにログインします。

Bastionhost にログインすると EMPTY アカウントが表示されるのはなぜですか?

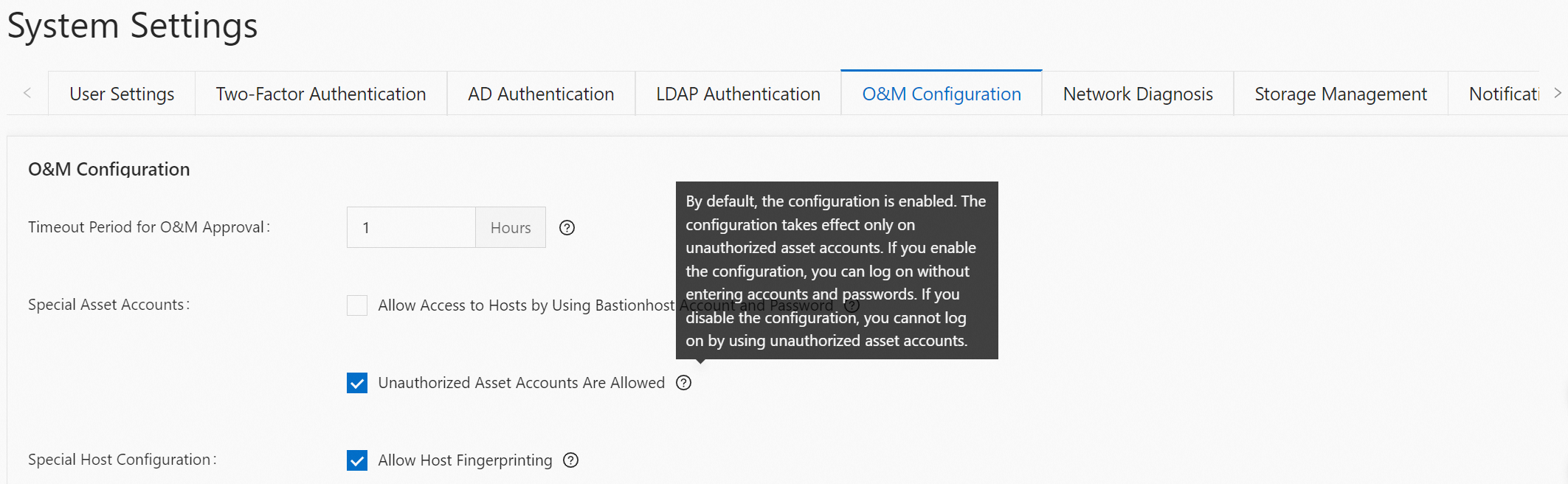

システム設定で [アセットアカウントの権限を付与されずにユーザーがアセットにアクセスすることを許可する] を選択し、O&M エンジニアにアセットのみの権限を付与し、そのホストアカウントの権限を付与しない場合、ログイン時に EMPTY アカウントが表示されます。ホストアカウントに権限を付与する方法の詳細については、「ユーザーにアセットアカウントの権限を付与する」をご参照ください。

キーベースの認証を使用して Bastionhost からサーバーにアクセスできない場合はどうすればよいですか?

この問題は、V3.2.38 より前のバージョンを実行している Bastionhost インスタンスでのみ発生します。

Rocky 9 や Ubuntu 22.04 以降などの一部のオペレーティングシステムでは、OpenSSH 8.7 以降を使用するサーバーで、ssh-rsa 公開鍵署名アルゴリズムがデフォルトで無効になっています。これにより、Bastionhost がキーベースの認証を使用してサーバーにアクセスしようとすると失敗します。次の手順に従って sshd_config ファイルを構成し、サーバーで ssh-rsa 公開鍵署名アルゴリズムのパラメーターを手動で有効にすることができます。

sshd_config 構成ファイルを開きます。

vim /etc/ssh/sshd_config次の内容を sshd_config 構成ファイルに追加して、ファイルを保存します。

HostKeyAlgorithms +ssh-rsa PubkeyAcceptedAlgorithms +ssh-rsasshd サービスを再起動します。

systemctl restart sshd