ApsaraMQ for Confluent では、シングルサインオン (SSO) を使用してコントロールセンターにログインできます。このトピックでは、SSO を使用してコントロールセンターにログインする前に必要な操作について説明します。

背景情報

SSO は、単一のログインを使用して複数の相互に信頼された アプリケーション にアクセスできる認証メカニズムです。ApsaraMQ for Confluent は、サードパーティ ID プロバイダーを介したコントロールセンターへの SSO ログインをサポートしています。これにより、ログインプロセスが簡素化され、パスワード セキュリティ が強化され、一元的な 権限管理 が可能になり、O&M の複雑さが軽減されます。

注意事項

ApsaraMQ for Confluent は、OAuth プロトコルを使用したコントロールセンターへの SSO ログインのみをサポートしています。

このトピックでは、Azure Active Directory (Azure AD) を使用してコントロールセンターに SSO ログインを実行する方法について説明します。

プロセス

手順

ステップ 1: サードパーティ認証サーバーを構成する

Microsoft Entra にログインします。

左側の ナビゲーションウィンドウ で、 を選択します。

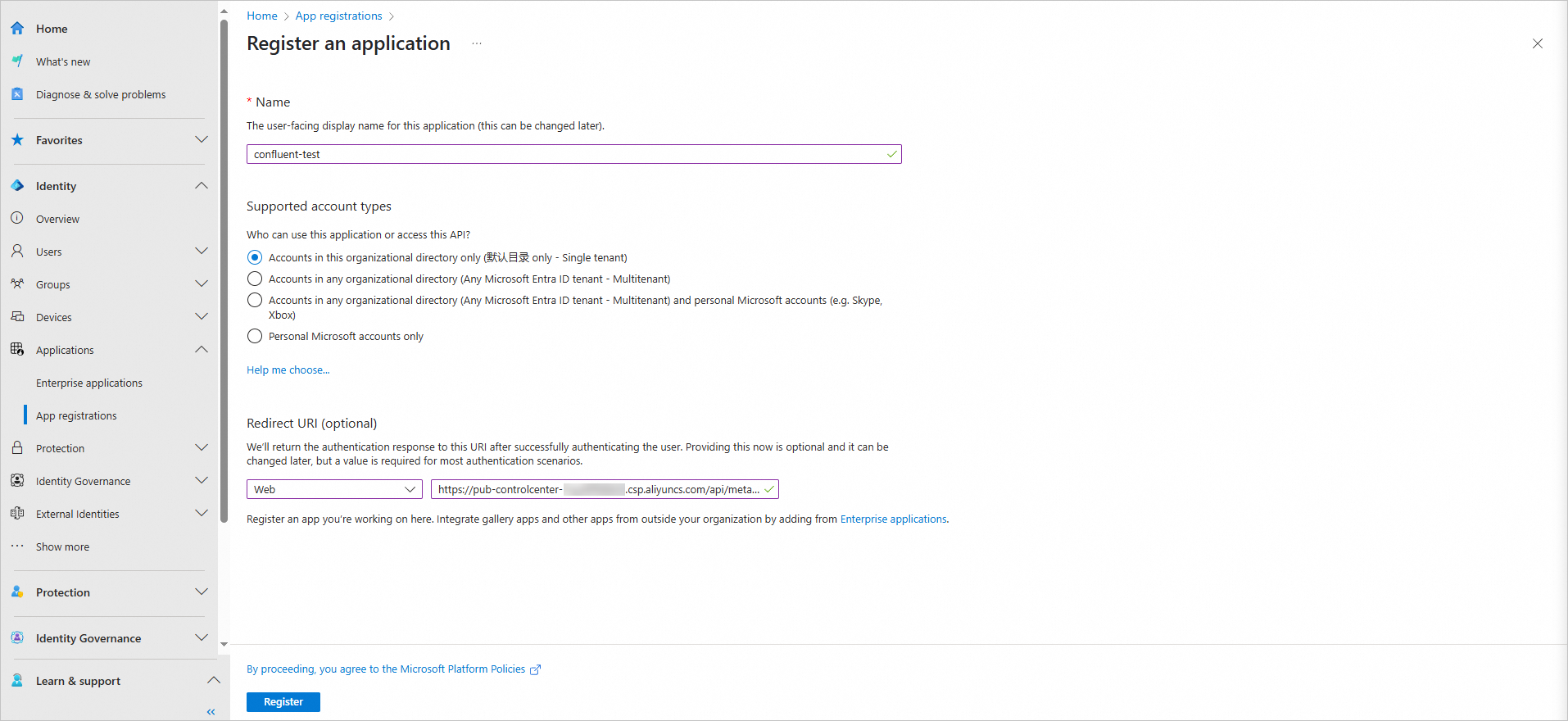

[アプリの登録] ページで、[新規登録] をクリックします。 [アプリケーションの登録] ページで、画面の指示に従ってパラメーターを構成し、[登録] をクリックします。

説明リダイレクト URI は

https://<Control Center base URL>/api/metadata/security/1.0/oidc/authorization-code/callback形式です。ここで、Control Center base URLは、ApsaraMQ for Confluentアクセスリンクとポート インスタンスの CONTROL_CENTER サービスの パブリックエンドポイント (ポート番号を除く) です。CONTROL_CENTER サービスの パブリックエンドポイント は、ApsaraMQ for Confluent コンソール の [アクセスリンクとポート] ページで確認できます。

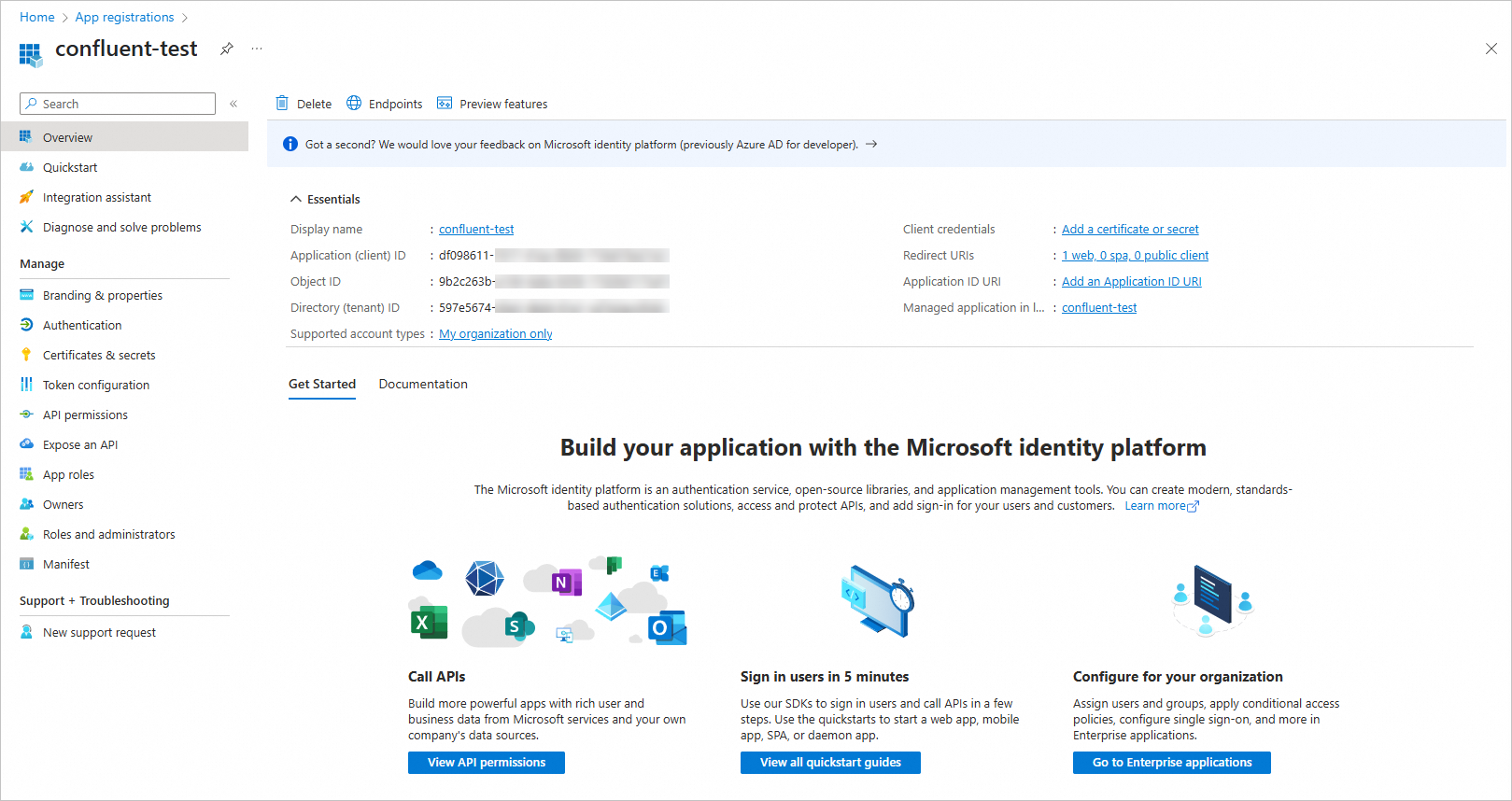

アプリケーションを登録すると、次のような情報が表示されます。

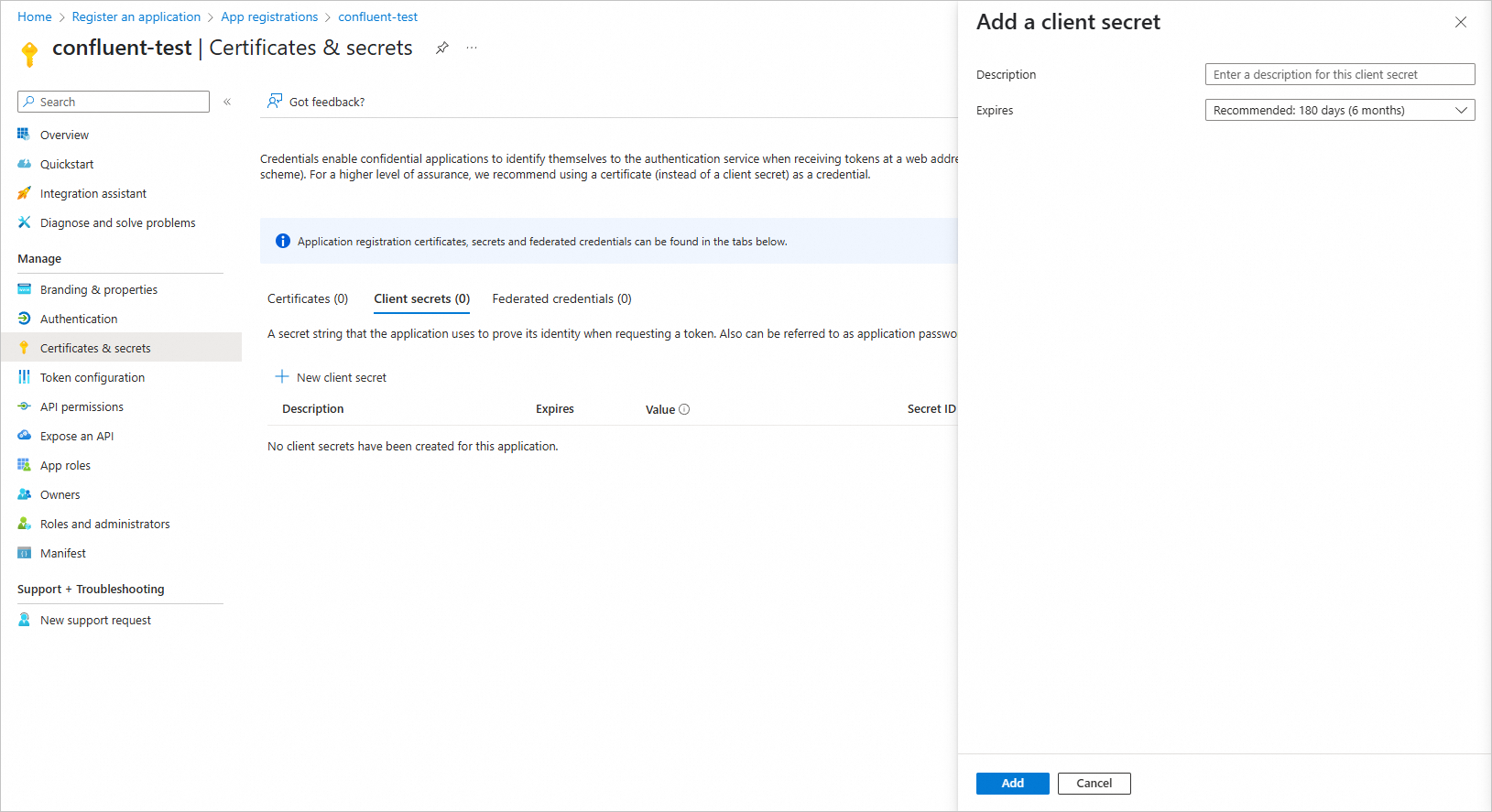

左側の ナビゲーションウィンドウ で、[証明書とシークレット] をクリックします。 [クライアント シークレット] タブで、[新しいクライアント シークレット] をクリックします。

[クライアント シークレットの追加] パネルで、画面の指示に従ってパラメーターを構成し、[追加] をクリックします。

ステップ 2: サードパーティ認証サーバーに関する情報を取得する

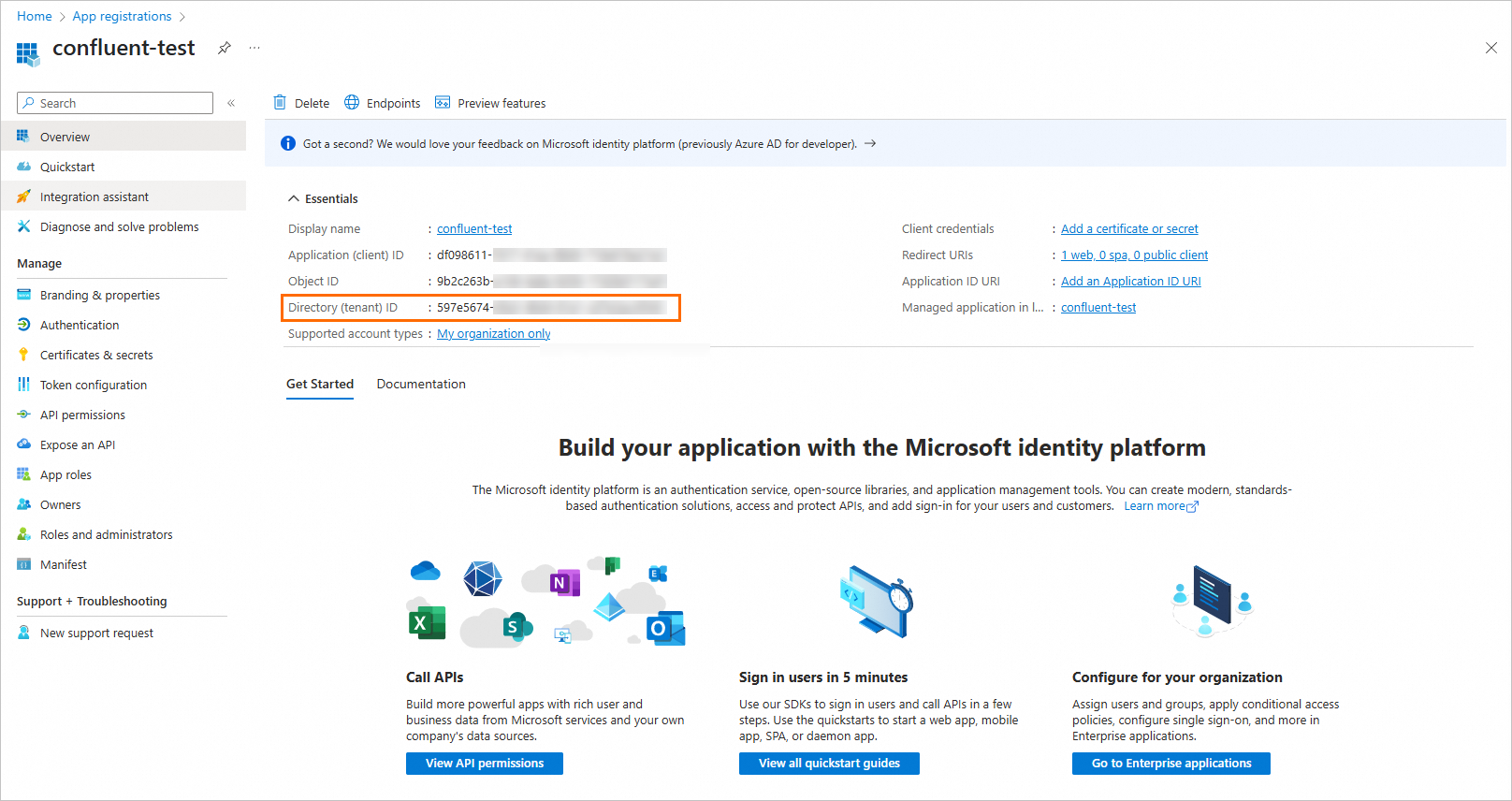

https://login.microsoftonline.com/${Tenant ID}/v2.0/.well-known/openid-configurationにアクセスする GET リクエストを開始して、認証情報を取得します。テナント ID は、アプリケーションに対応する [概要] ページの [要点] セクションで取得できます。

取得した認証情報を、次の JSON テンプレートに基づいてアセンブルします。

{ "ssoConfig": { "ClientId": "", "TokenBaseEndpointUri": "", "Issuer": "", "ClientSecret": "", "AuthorizeBaseEndpointUri": "", "JwksEndpointUri": "" } }次の表は、テンプレートのパラメーターと取得した認証情報の関係を示しています。

パラメーター

取得した認証情報

説明

ClientId

なし

アプリケーション (クライアント) ID。ID は、アプリケーションに対応する [要点] セクションの [概要] ページで取得できます。

TokenBaseEndpointUri

token_endpoint

なし。

Issuer

issuer

なし。

ClientSecret

なし

シークレット ID。[クライアント シークレット] タブの [証明書とシークレット] ページで ID を取得できます。

AuthorizeBaseEndpointUri

authorization_endpoint

なし。

JwksEndpointUri

jwks_uri

なし。

ステップ 3: SSO ログインに使用するアカウントに権限を付与する

SSO ログイン認証が有効になると、SSO を使用してのみコントロールセンターにログインできます。そのため、事前に ApsaraMQ for Confluent インスタンスの SSO ログイン認証に使用するアカウントを作成する必要があります。Azure AD を使用して OSS ログインを実行すると、アカウントのメールアドレスが プロファイル 情報として使用されます。Confluent Control のすべての クラスタ の SysAdmin ロールをメールアドレスに追加する必要があります。これにより、後続の操作でアカウントを使用して他の SSO ユーザーに権限を付与できます。詳細については、「RBAC 権限付与」をご参照ください。

次の表は、 クラスタ の リソースタイプ と ロール について説明しています。

クラスタ タイプ | リソースタイプ | ロール |

Kafka クラスタ | クラスタ | SystemAdmin |

KSQL | クラスタ | SystemAdmin |

スキーマレジストリ | クラスタ | SystemAdmin |

Connect クラスタ | クラスタ | SystemAdmin |

ステップ 4: チケットを送信して SSO ログイン認証を有効にする

SSO ログイン認証を有効にするには、チケットを送信 します。チケットには、ステップ 2 でアセンブルした JSON データ、ApsaraMQ for Confluent インスタンスが存在するリージョン、およびインスタンス ID を含める必要があることに注意してください。