Anda dapat menambahkan log dari layanan keamanan lokal seperti Chaitin Web Application Firewall (WAF) dan FortiGate Firewall ke fitur Pendeteksian dan Tanggapan Ancaman Cloud (CTDR) di Security Center untuk manajemen risiko terpusat. Ini meningkatkan visibilitas risiko dan efisiensi tanggapan. Topik ini menjelaskan cara menambahkan log layanan keamanan ke fitur CTDR.

Ikhtisar

Untuk menambahkan log layanan keamanan ke fitur CTDR, ikuti langkah-langkah berikut:

Buat Logstore khusus untuk fitur CTDR: Di konsol Security Center, buat Logstore khusus untuk tipe log tertentu. Logstore digunakan untuk menyimpan log yang ingin Anda tambahkan ke fitur CTDR.

Kumpulkan log dari layanan keamanan ke Logstore: Kumpulkan log layanan keamanan ke Logstore Layanan Log Sederhana (SLS) yang didedikasikan untuk fitur CTDR. Jika log mentah terkandung dalam satu field, gunakan plugin Logtail untuk mengurai log mentah menjadi data terstruktur di konsol SLS. Log yang diurai disimpan sebagai pasangan kunci-nilai di Logstore.

Konfigurasikan aturan penguraian: Tentukan pemetaan antara log yang disimpan di Logstore dan field log standar fitur CTDR. Langkah ini menstandarkan log yang ingin Anda tambahkan ke fitur CTDR.

Tentukan sumber data dan asosiasikan Logstore dengan aturan penguraian: Di konsol Security Center, tentukan sumber data dan asosiasikan Logstore dengan aturan penguraian. Log ditambahkan ke fitur CTDR.

Layanan keamanan yang didukung

Layanan keamanan | Tipe log yang didukung |

FortiGate Firewall |

|

Chaitin WAF |

|

Microsoft Active Directory (AD) | Log AD |

F5 BIG-IP Local Traffic Manager (LTM) | Log peringatan F5 BIG-IP LTM |

Lainnya |

|

Jika layanan keamanan yang lognya ingin Anda tambahkan tidak termasuk dalam tabel sebelumnya, Anda dapat menambahkan log ke layanan keamanan yang didukung dan kemudian menambahkan log ke fitur CTDR. Jika Anda memiliki pertanyaan tentang pengumpulan log dan pengaturan aturan penguraian, ajukan ticket untuk menghubungi dukungan teknis Security Center.

Aturan penagihan

Tabel berikut menjelaskan item yang dapat ditagih yang terlibat saat Anda menambahkan log layanan keamanan ke Security Center.

Item yang dapat ditagih | Pembayar | Deskripsi | |

Volume log yang ditambahkan ke fitur CTDR | Akun Alibaba Cloud yang membeli fitur CTDR | Tagihan dibuat berdasarkan volume log yang ditambahkan dari Logstore khusus ke fitur CTDR setiap hari. | |

Kapasitas penyimpanan log fitur CTDR | Akun Alibaba Cloud yang membeli fitur CTDR | Tagihan dibuat berdasarkan volume log standar yang dikirimkan ke fitur manajemen log untuk penyimpanan. | |

Logstore khusus untuk fitur CTDR |

| Akun Alibaba Cloud yang membeli Security Center |

|

| Akun Alibaba Cloud yang membeli fitur CTDR |

| |

Prasyarat

Sejumlah volume data log yang dapat Anda tambahkan ke fitur CTDR telah dibeli, dan fitur CTDR telah diaktifkan. Untuk informasi lebih lanjut, lihat Apa itu CTDR.

1. Buat Logstore khusus untuk fitur CTDR

Untuk menerima dan menyimpan sementara log layanan keamanan, lakukan operasi berikut untuk membuat Logstore khusus:

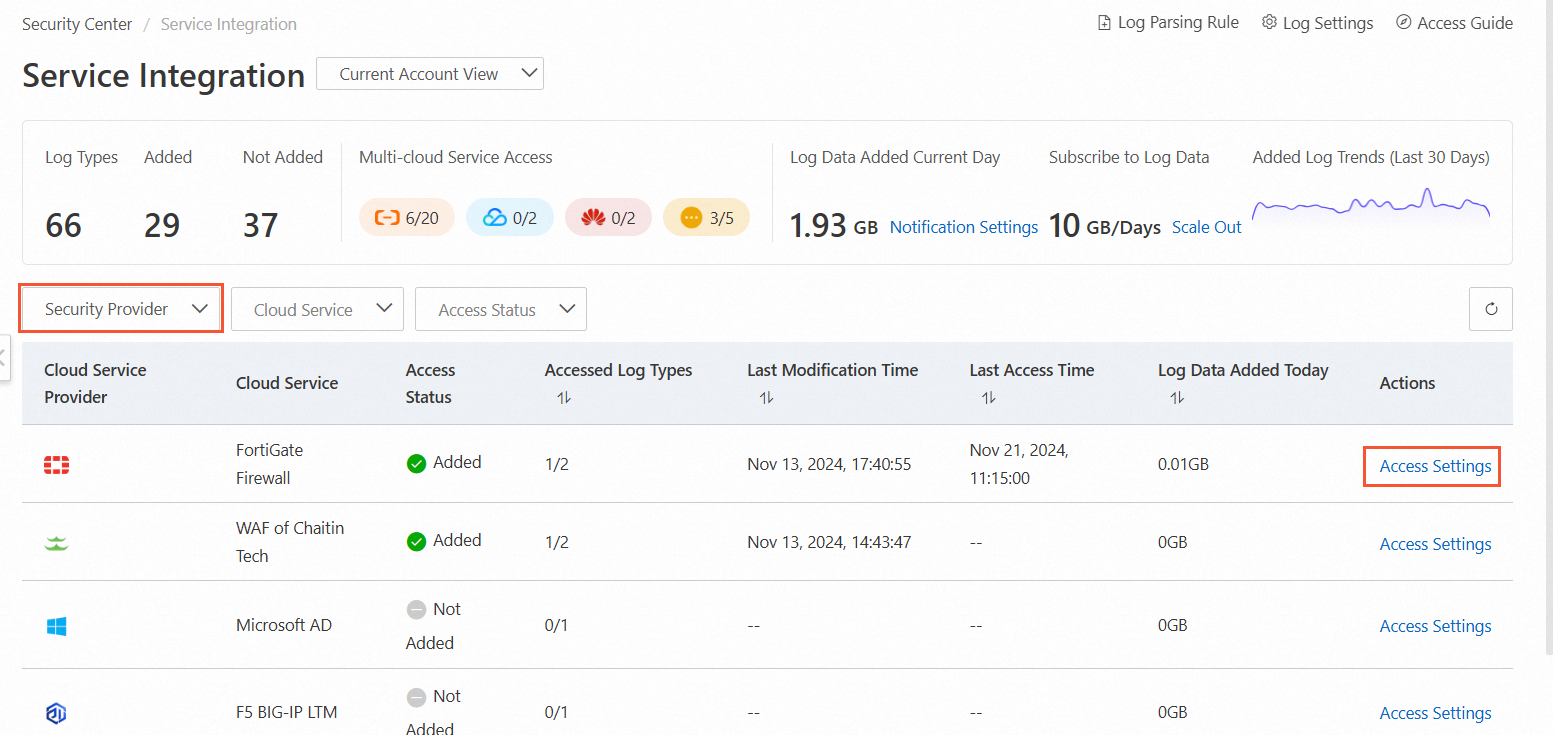

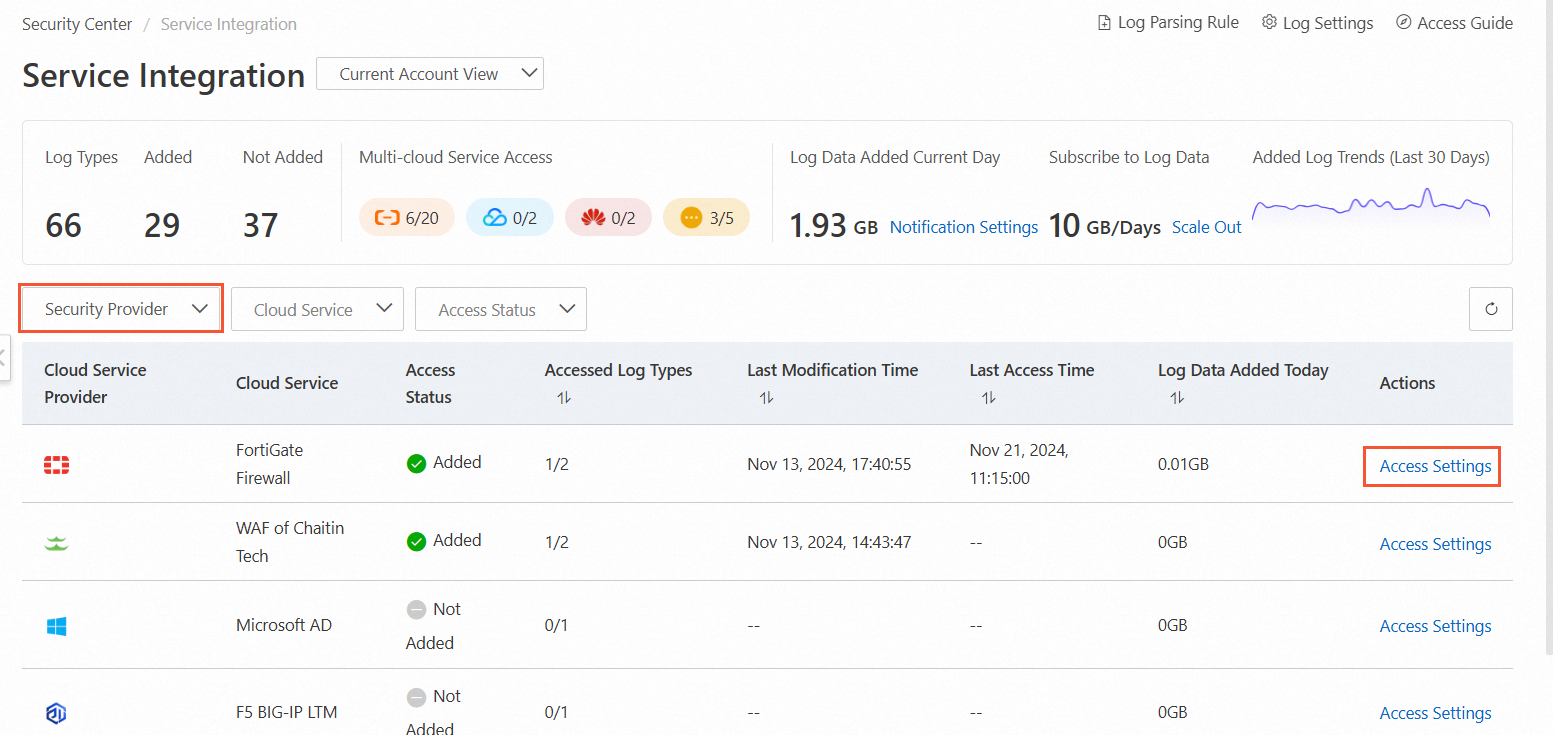

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda dapat memilih China atau Outside China.

Di panel navigasi sisi kiri, pilih .

Di halaman Service Integration, temukan layanan keamanan yang diperlukan dan klik Access Settings di kolom Actions.

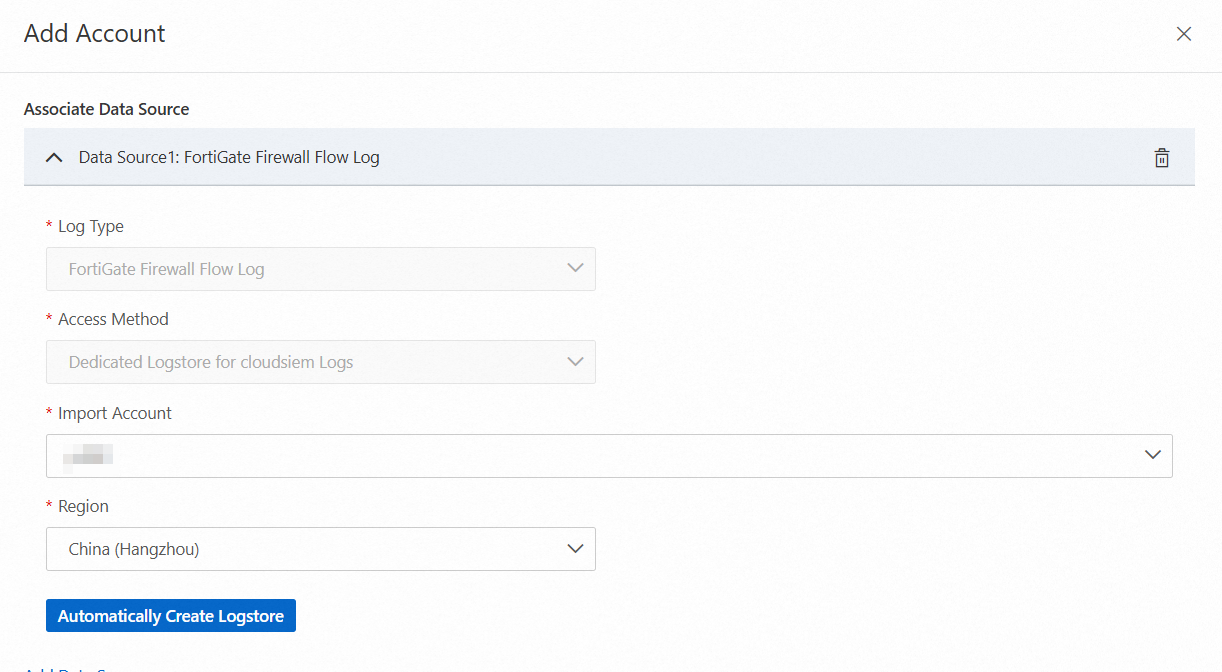

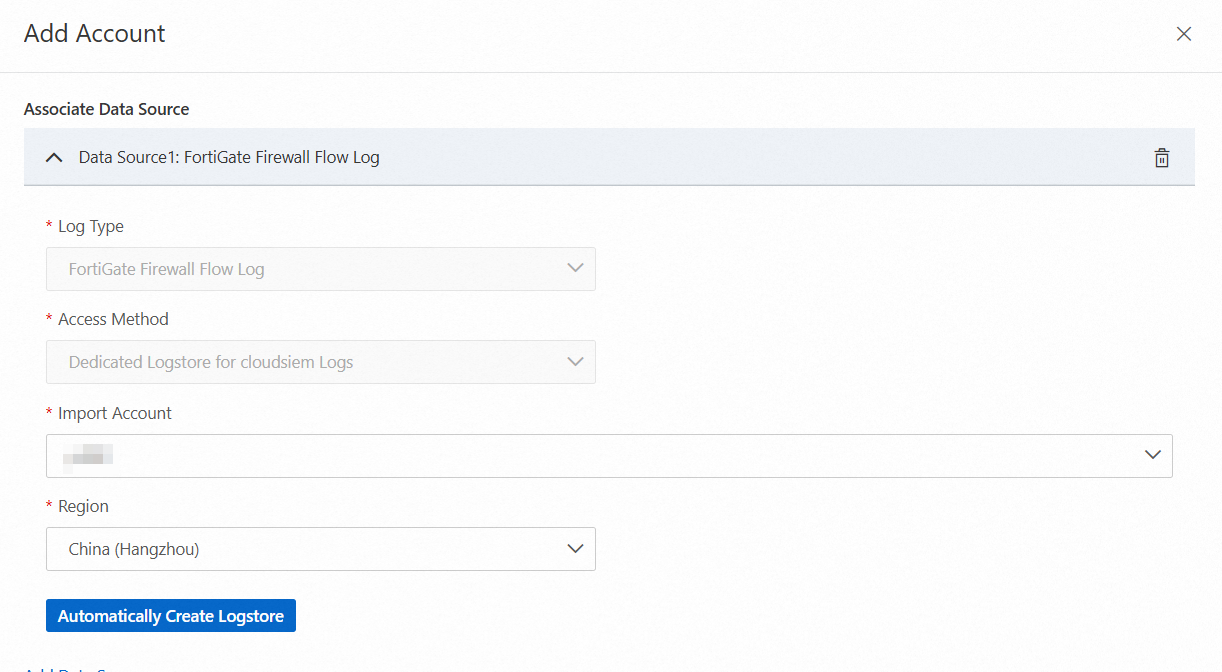

Di panel yang muncul, temukan tipe log yang diperlukan dan klik nomor di kolom Associated Accounts.

Di panel Add Account, konfigurasikan parameter Import Account dan Region. Kemudian, klik Automatically Create Logstore.

Catatan

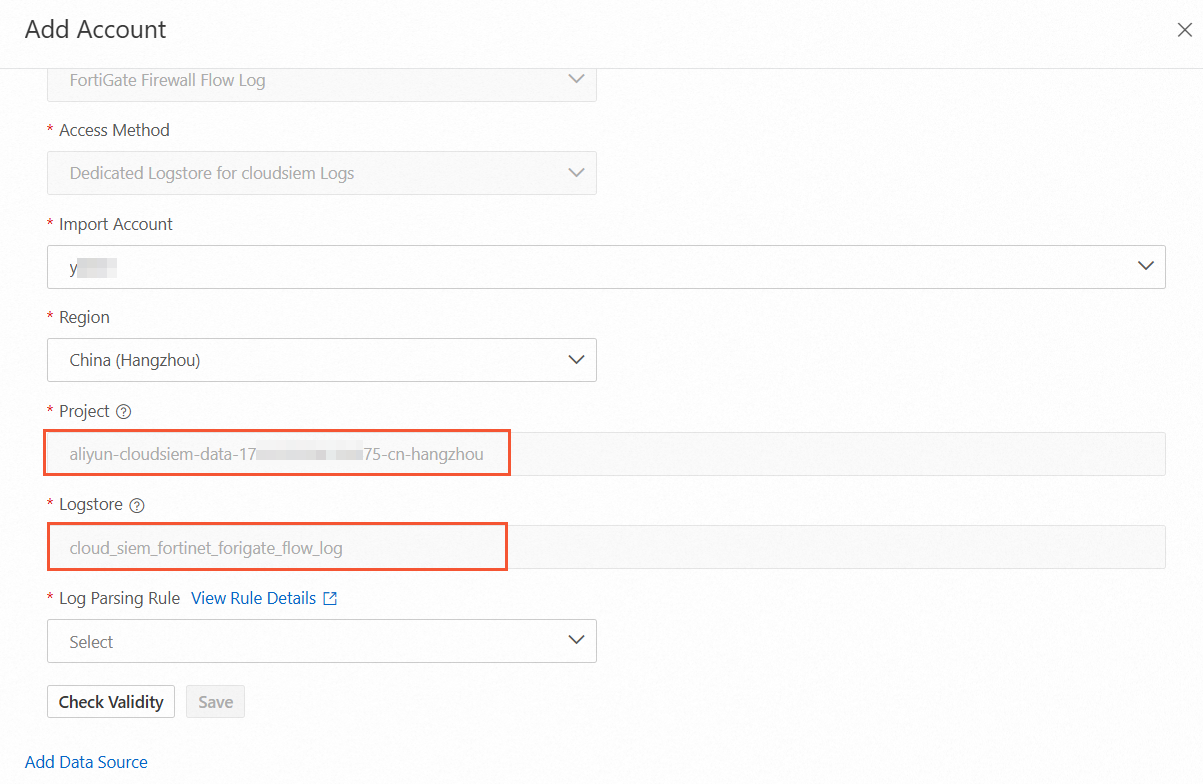

CatatanSetelah Logstore dibuat, sistem menampilkan nama proyek dan Logstore, yang dapat digunakan untuk mengumpulkan log dari layanan keamanan ke Alibaba Cloud.

Catat nama proyek dan Logstore yang ditampilkan di panel Add Account.

2. Kumpulkan log ke Logstore

Pada langkah ini, Anda harus menggunakan metode pengumpulan data yang disediakan oleh SLS untuk mengurai sampel log mentah layanan keamanan yang diperlukan menjadi pasangan kunci-nilai dan menyimpan pasangan kunci-nilai tersebut di Logstore. Pada langkah berikutnya, Anda dapat mendefinisikan aturan penguraian log di konsol Security Center untuk memetakan field yang diurai ke field standar yang diperlukan oleh CTDR, yang merupakan proses standardisasi log.

Jika Anda memiliki pertanyaan saat mengumpulkan log ke Logstore, Anda dapat ajukan ticket untuk menghubungi dukungan teknis. Saat Anda mengajukan tiket, pilih Simple Log Service dari daftar drop-down Product Catalog.

Pilih metode pengumpulan

SLS memungkinkan Anda mengumpulkan data dari berbagai sumber, seperti server, aplikasi, perangkat lunak open source, perangkat IoT, perangkat seluler, dan layanan Alibaba Cloud. Anda juga dapat mengumpulkan data yang ditransfer melalui protokol standar. Anda dapat menggunakan Logtail untuk mengumpulkan data log. Anda juga dapat menggunakan metode pengumpulan lainnya, seperti protokol Kafka dan protokol Syslog, untuk mengunggah log ke Logstore yang dibuat secara otomatis. Untuk informasi tentang metode pengumpulan log, lihat Gambaran Pengumpulan Data.

Jika Anda menggunakan Logtail untuk mengumpulkan log, Anda harus memilih jenis jaringan sebelum dapat melakukan operasi berikut. Untuk informasi lebih lanjut, lihat Jenis jaringan Logtail, parameter startup, dan file konfigurasi.

Konfigurasikan Logtail untuk mengumpulkan log

Pada bagian ini, Chaitin WAF digunakan sebagai contoh. Untuk informasi lebih lanjut tentang cara mengumpulkan log dari layanan keamanan lainnya, seperti FortiGate Firewall, lihat bagian "Referensi".

Server tempat Chaitin WAF diterapkan tidak mendukung Logtail. Sebelum Anda dapat mengumpulkan log Chaitin WAF, Anda harus menerapkan server perantara.

Konfigurasikan server perantara dan teruskan log Chaitin WAF ke server perantara menggunakan fitur penerusan Syslog Chaitin.

Instal Logtail di server perantara. Untuk informasi lebih lanjut, lihat Instal Logtail di Server Linux dan Instal Logtail di Server Windows.

Jika server yang menyimpan log layanan keamanan mendukung Logtail, Anda dapat menginstal Logtail di server tersebut.

Konfigurasikan pengenal pengguna untuk server tempat Logtail diinstal, lalu berikan izin kepada akun Alibaba Cloud Anda untuk mengumpulkan log dari server menggunakan Logtail. Untuk informasi lebih lanjut, lihat Konfigurasikan pengenal pengguna.

Buat grup mesin di Logstore.

Untuk informasi lebih lanjut tentang cara membuat grup mesin berbasis alamat IP, lihat Buat grup mesin berbasis alamat IP.

Untuk informasi lebih lanjut tentang cara membuat grup mesin berbasis pengenal kustom, lihat Buat grup mesin berbasis pengenal kustom.

Konfigurasikan akses data.

Masuk ke Konsol Simple Log Service.

Di bagian Quick Data Import, klik Import Data. Di kotak dialog Import Data, pilih SysLog-Plug-in.

Di langkah Select Logstore, atur parameter Proyek dan Logstore ke nama yang Anda catat di bagian 1. Buat Logstore khusus untuk fitur CTDR dan klik Next.

Di langkah Create Machine Group, klik Use Existing Machine Groups.

Di langkah Machine Group Settings, konfigurasikan parameter Scenario dan Installation Environment, pilih grup mesin yang telah dibuat, lalu klik Next.

Di langkah Data Source Configuration, konfigurasikan parameter Plug-in Config menggunakan kode sampel berikut dan klik Next.

PentingAnda harus menghapus komentar dari kode sampel berikut.

Dalam kode sampel berikut, plugin Logtail memperluas objek JSON di bidang_content_ log Chaitin WAF menjadi pasangan kunci-nilai. Ini memungkinkan fitur CTDR untuk mengurai bidang yang menyimpan pasangan kunci-nilai. Anda juga dapat memodifikasi plugin Logtail untuk mengurai log menjadi pasangan kunci-nilai berdasarkan kebutuhan bisnis Anda. Untuk informasi lebih lanjut, lihat Plugin ekstensi: Perluas Bidang JSON dan Gambaran plugin Logtail untuk pemrosesan data.

{ "inputs": [{ "type": "service_syslog", "detail": { "Address": "udp://0.0.0.0:9001", # Jika Anda menggunakan server untuk meneruskan beberapa jenis log, ubah nomor port berdasarkan jenis log. "ParseProtocol": "rfc3164" } }], "processors": [{ "detail": { "ExpandArray": false, "ExpandConnector": ".", # Konfigurasikan bidang ini berdasarkan kebutuhan bisnis Anda. "ExpandDepth": 0, "IgnoreFirstConnector": true, "KeepSource": false, # Bidang ini menentukan apakah akan mempertahankan field log asli. Konfigurasikan bidang ini berdasarkan kebutuhan bisnis Anda. "KeepSourceIfParseError": true, "NoKeyError": true, "Prefix": "", # Konfigurasikan bidang ini berdasarkan kebutuhan bisnis Anda. "SourceKey": "_content_", # Nama field berformat JSON yang ingin Anda perluas. "UseSourceKeyAsPrefix": false # Konfigurasikan bidang ini berdasarkan kebutuhan bisnis Anda. }, "type": "processor_json" }] }Pratinjau data, konfigurasikan indeks, lalu klik Next.

Di Konsol Simple Log Service, periksa apakah log ditambahkan ke Logstore.

Gunakan metode pengumpulan lainnya

Selain Logtail, Anda dapat menggunakan protokol Kafka dan protokol Syslog untuk mengunggah log ke Logstore. Topik berikut menjelaskan metode tersebut:

3. Konfigurasikan aturan penguraian log

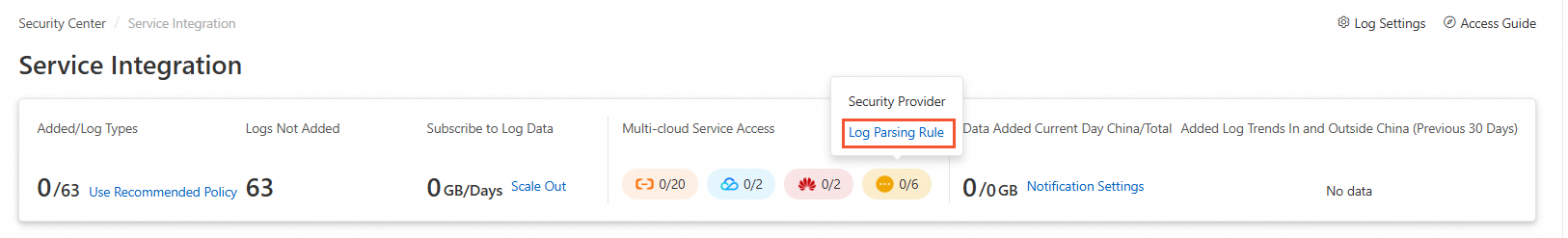

Masuk ke konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda kelola. Anda dapat memilih China atau Outside China.

Di panel navigasi sisi kiri, pilih .

Di halaman Service Integration, arahkan kursor ke ikon

dan klik Log Parsing Rule.

dan klik Log Parsing Rule.

Di halaman Log Parsing Rule, klik Create Rule.

Di halaman Add Log Parsing Rule, konfigurasikan parameter.

Tipe Parameter

Parameter

Deskripsi

Basic Information Settings

Rule Name

Masukkan nama untuk aturan tersebut.

Activity Category

Pilih jenis log yang ingin Anda tambahkan. Daftar berikut menjelaskan pemetaan antara tipe log dan log.

Log peringatan firewall: Log keamanan > Log peringatan firewall

Log aliran firewall: Log jaringan > Log 5-tupel

Log peringatan WAF: Log keamanan > Log peringatan WAF

Log aliran WAF: Log jaringan > Log HTTP

Remarks

Masukkan keterangan untuk aturan tersebut.

View Sample Log

Region ID

Pilih wilayah tempat Logstore dibuat.

Project

Masukkan nama proyek tempat Logstore berada.

Logstore

Masukkan nama Logstore.

Load Samples

Klik Load Samples untuk memuat field log yang dikumpulkan dari layanan keamanan ke daftar aturan. Setelah Anda memuat field log, Anda dapat langsung memilih field log yang diimpor untuk mengonfigurasi pemetaan tanpa perlu mengonfigurasi field log secara manual. Anda juga dapat mengklik View More Sample Logs untuk pergi ke konsol SLS untuk melihat detail field log yang dikumpulkan dari layanan keamanan.

Log Parsing and Mapping Settings

Parameter yang digunakan untuk mengonfigurasi aturan penguraian

Konfigurasikan field pemetaan untuk memetakan field log yang dikumpulkan ke field log standar fitur CTDR. Anda tidak dapat mengubah nilai field Target Standard Field ke field yang ingin Anda konfigurasikan. Anda dapat mengonfigurasi field lainnya berdasarkan kebutuhan bisnis Anda.

Log Filter: Jika Anda ingin memfilter field log yang dipetakan ke fitur CTDR berdasarkan nilai field tertentu, pilih Advanced Settings dan konfigurasikan kondisi filter. Kondisi filter terdiri dari field dan operator filter. Untuk menambahkan kondisi filter lainnya, klik Add Filter Condition.

View Standard Fields: Klik tombol ini untuk melihat field log standar yang dapat diurai oleh fitur CTDR dan detail field log di panel Standard Fields.

Manage Mapping Dictionary: Klik tombol ini untuk mengelola kamus pemetaan di panel Manage Mapping Dictionary.

Parsing Function Documentation: Klik tombol ini untuk pergi ke pusat dokumentasi Security Center untuk melihat detail dan skenario fungsi penguraian.

4. Asosiasikan Logstore dengan aturan penguraian

Di halaman Service Integration, temukan layanan keamanan yang diperlukan dan klik Access Settings di kolom Actions.

Di panel yang muncul, temukan tipe log yang diperlukan dan klik nomor di kolom Associated Accounts.

Di panel Add Account, konfigurasikan parameter Import Account dan Region. Kemudian, klik Automatically Create Logstore.

Catatan

CatatanJika Logstore untuk tipe log tertentu telah dibuat di wilayah tertentu, sistem tidak akan membuat Logstore lain meskipun Anda mengklik Buat Logstore Otomatis lagi.

Pilih Log Parsing Rule yang Anda buat di bagian 3. Konfigurasikan aturan penguraian log, klik Check Validity, lalu klik Save.

Apa yang Harus Dilakukan Selanjutnya

Konfigurasikan aturan deteksi kustom untuk memeriksa dan menganalisis log layanan keamanan. Untuk informasi lebih lanjut, lihat Buat aturan deteksi kustom.

CatatanAturan deteksi yang telah ditentukan sebelumnya tidak didukung oleh log layanan keamanan.

Untuk melihat data log yang distandardisasi oleh fitur CTDR, gunakan fitur manajemen log. Sebelum Anda dapat menggunakan fitur manajemen log, Anda harus membeli kapasitas penyimpanan log dan mengaktifkan pengiriman log untuk tipe log yang diperlukan. Untuk informasi lebih lanjut, lihat Langkah 1: Aktifkan pengiriman log.

Referensi

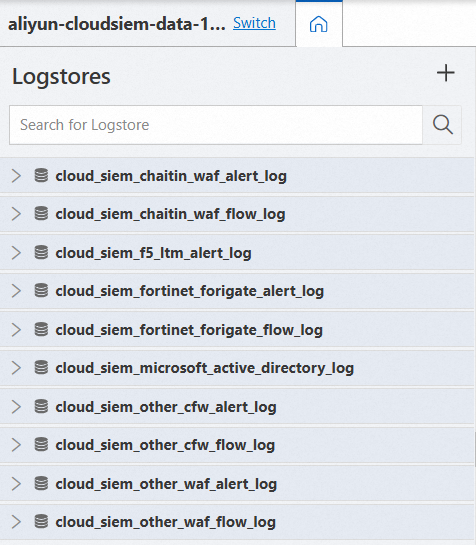

Logstore khusus untuk fitur CTDR

Setelah Anda melakukan operasi di bagian 1. Buat Logstore khusus untuk fitur CTDR, Security Center secara otomatis membuat proyek dan Logstore di SLS yang didedikasikan untuk fitur CTDR. Logstore digunakan untuk menyimpan log layanan keamanan dan tidak direkomendasikan untuk tujuan lain. Hak akses Anda pada data log di Logstore terbatas. Anda tidak memiliki hak akses untuk memodifikasi data log atau membuat indeks di Logstore. Anda dapat mengonsumsi, mentransformasi, dan mengirimkan data log di Logstore.

Hanya satu proyek yang dapat dibuat di setiap wilayah. Jika Anda mengklik Buat Logstore Otomatis lagi, sistem tidak akan membuat proyek atau Logstore lain.

Nama proyek yang dibuat di wilayah China (Hangzhou) adalah aliyun-cloudsiem-data-Alibaba Cloud Account ID-cn-hangzhou. Security Center membuat Logstore yang berbeda berdasarkan jenis log yang Anda tambahkan. Tabel berikut menjelaskan Logstore. Akses data di konsol SLS harus dikonfigurasikan untuk Logstore layanan keamanan yang diperlukan.

Logstore | Deskripsi |

cloud_siem_chaitin_waf_alert_log | Digunakan untuk mengumpulkan log peringatan Chaitin WAF dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_chaitin_waf_flow_log | Digunakan untuk mengumpulkan log aliran Chaitin WAF dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_f5_ltm_alert_log | Digunakan untuk mengumpulkan log peringatan F5 BIG-IP LTM dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_fortinet_forigate_alert_log | Digunakan untuk mengumpulkan log peringatan FortiGate Firewall dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_fortinet_forigate_flow_log | Digunakan untuk mengumpulkan log aliran FortiGate Firewall dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_microsoft_active_directory_log | Digunakan untuk mengumpulkan log Microsoft AD dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_other_cfw_alert_log | Digunakan untuk mengumpulkan log peringatan firewall dari penyedia keamanan lainnya dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_other_cfw_flow_log | Digunakan untuk mengumpulkan log aliran layanan firewall dari penyedia keamanan lainnya dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_other_waf_alert_log | Digunakan untuk mengumpulkan log peringatan WAF dari penyedia keamanan lainnya dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

cloud_siem_other_waf_flow_log | Digunakan untuk mengumpulkan log aliran WAF dari penyedia keamanan lainnya dan menyimpan pasangan kunci-nilai yang diurai dari log untuk penyimpanan terstruktur. |

Contoh Plugin Logtail untuk Mengumpulkan Log FortiGate Firewall

Anda dapat menggunakan Logtail untuk mengumpulkan log FortiGate Firewall ke Logstore yang didedikasikan untuk fitur CTDR dengan cara yang sama seperti pengumpulan log Chaitin WAF. Kode sampel berikut menunjukkan cara mengonfigurasi plugin Logtail.

Dalam kode sampel berikut, plugin Logtail memperluas objek JSON di bidang _content_ log FortiGate Firewall menjadi pasangan kunci-nilai. Ini memungkinkan fitur CTDR untuk mengurai bidang yang menyimpan pasangan kunci-nilai. Anda juga dapat memodifikasi plugin Logtail untuk mengurai log menjadi pasangan kunci-nilai berdasarkan kebutuhan bisnis Anda. Untuk informasi lebih lanjut, lihat Plugin ekstensi: Ekstrak Bidang dan Gambaran plugin Logtail untuk pemrosesan data.

{

"inputs": [

{

"type": "service_syslog",

"detail": {

"Address": "udp://0.0.0.0:9002",

"ParseProtocol": "rfc5424"

}

}

],

"processors": [

{

"detail": {

"Delimiter": " ",

"Separator": "=",

"KeepSource": true,

"SourceKey": "_content_",

"UseSourceKeyAsPrefix": false

},

"type": "processor_split_key_value"

}

]

}Gunakan server untuk mengumpulkan log dari beberapa layanan keamanan

Jika Anda ingin menambahkan log dari beberapa layanan keamanan ke fitur CTDR, Anda dapat meneruskan log dari sumber log ke server menggunakan alamat IP tertentu dan beberapa port, instal Logtail di server tersebut, lalu konfigurasikan akses data untuk Logstore terkait di konsol SLS. Dengan cara ini, Anda dapat mengumpulkan berbagai jenis log ke Logstore yang didedikasikan untuk fitur CTDR.

Sebagai contoh, jika Anda ingin menambahkan log peringatan Chaitin WAF dan FortiGate Firewall ke fitur CTDR, Anda dapat menggunakan agen syslog seperti rsyslog untuk meneruskan syslog yang diperlukan ke server menggunakan alamat IP tertentu dan port yang berbeda. Misalnya, Anda dapat meneruskan log peringatan Chaitin WAF ke server melalui port 9001, dan log peringatan FortiGate Firewall melalui port 9003. Setelah Anda menginstal Logtail di server, gunakan informasi berikut untuk menyelesaikan konfigurasi Logtail di Logstore terkait di konsol SLS.

Log peringatan Chaitin WAF: Di Logstore bernama cloud_siem_chaitin_waf_alert_log, masukkan konten berikut untuk mengonfigurasi Logtail:

{ "inputs": [ { "type": "service_syslog", "detail": { "Address": "udp://0.0.0.0:9001", "ParseProtocol": "rfc3164" } } ] }Log peringatan FortiGate Firewall: Di Logstore bernama cloud_siem_fortinet_forigate_alert_log, masukkan konten berikut untuk mengonfigurasi Logtail:

{ "inputs": [ { "type": "service_syslog", "detail": { "Address": "udp://0.0.0.0:9003", "ParseProtocol": "rfc3164" } } ] }

Pengumpulan log

Selain metode pengumpulan log menggunakan Logtail yang dijelaskan dalam topik ini, Anda dapat menggunakan metode pengumpulan lainnya berdasarkan kebutuhan bisnis Anda. Untuk informasi lebih lanjut, lihat Gambaran Pengumpulan Data.

Untuk informasi lebih lanjut tentang cara memecahkan masalah ketika tidak ada detak jantung yang terdeteksi di grup mesin saat data dikumpulkan dari grup mesin, lihat Bagaimana cara saya memecahkan masalah kesalahan yang terkait dengan grup mesin Logtail di lingkungan host?