Topik ini menjelaskan cara mengonfigurasi dan menggunakan penyedia identitas (IdP) tingkat perusahaan seperti Okta, Azure AD, atau sistem yang dikembangkan sendiri untuk berinteraksi dengan Identity as a Service (IDaaS) Employee Identity and Access Management (EIAM) melalui protokol OpenID Connect (OIDC).

Istilah

Setelah menghubungkan IDaaS dengan OIDC IdP seperti Okta, Azure AD, atau sistem yang dikembangkan sendiri, pengguna dapat menggunakan akun yang dikonfigurasi di IdP untuk masuk ke IDaaS EIAM.

Istilah | Deskripsi |

OIDC | Versi ditingkatkan dari protokol OAuth. Protokol OIDC membangun lapisan identitas berdasarkan OAuth 2.0. Untuk informasi lebih lanjut tentang konfigurasi umum OIDC, lihat Konfigurasi SSO OIDC. |

IdP | Penyedia identitas. Dalam topik ini, Okta, Azure AD, atau sistem yang dikembangkan sendiri berfungsi sebagai IdP. Seperti yang didefinisikan dalam Security Assertion Markup Language (SAML), IdP memverifikasi dan mengotentikasi pengguna dan mengembalikan hasil otentikasi dalam respons SAML kepada penyedia layanan (SP). Secara umum, IdP merujuk pada platform manajemen identitas terpusat. |

SP | Penyedia layanan. Dalam topik ini, IDaaS EIAM berfungsi sebagai SP. Seperti yang didefinisikan dalam SAML, SP menerima respons dari IdP dan mengurai respons tersebut untuk mendapatkan hasil otentikasi. Secara umum, SP adalah aplikasi yang berinteraksi dengan IdP. |

Otentikasi federasi | Mode otentikasi di mana SP mempercayai dan menggunakan hasil otentikasi dari IdP. Dalam topik ini, IDaaS EIAM mempercayai hasil otentikasi dari Okta, Azure AD, atau sistem yang dikembangkan sendiri. Pengguna yang lolos otentikasi federasi dapat masuk ke IDaaS EIAM menggunakan akun mereka yang dikonfigurasi di IdP. Otentikasi federasi sering digunakan untuk Single Sign-On (SSO). |

Menghubungkan IDaaS dengan OIDC IdP

IDaaS EIAM menggunakan alur kode otorisasi standar OIDC untuk mengimplementasikan otentikasi federasi. Dengan demikian, pengguna dapat menggunakan akun yang dikonfigurasi di IdP Anda seperti Okta, Azure AD, atau sistem yang dikelola sendiri untuk masuk ke IDaaS EIAM, asalkan IdP mendukung SSO berdasarkan alur kode otorisasi standar OIDC.

Permintaan SSO hanya dapat dimulai di halaman masuk IDaaS EIAM, yang berfungsi sebagai SP. Dalam hal ini, IdP ditampilkan sebagai metode masuk di halaman tersebut. Permintaan SSO tidak dapat dimulai dari IdP.

Dalam proses menghubungkan IDaaS dengan OIDC IdP, kepercayaan timbal balik dibangun antara IDaaS dan IdP. Anda harus memperoleh dan mengonfigurasi informasi di kedua IDaaS maupun IdP.

Langkah 1: Konfigurasikan informasi dasar

Peroleh informasi konfigurasi di IDaaS

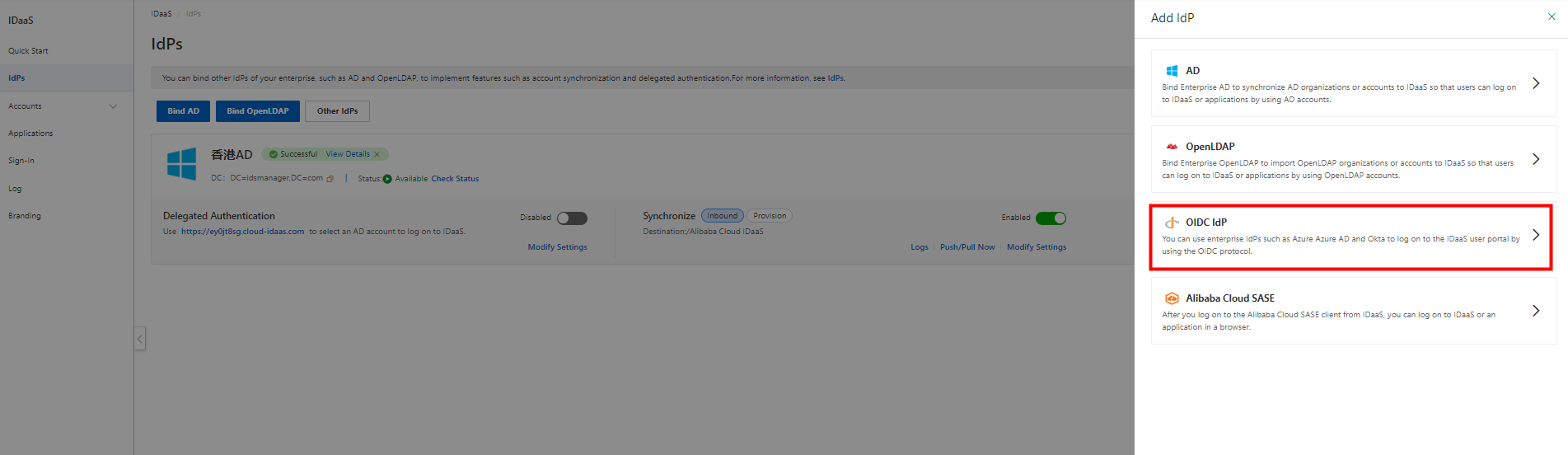

1. Buka halaman detail instance IDaaS EIAM Anda. Di panel navigasi sisi kiri, klik IdPs. Di halaman IdPs, klik Other IdPs. Di panel Tambah IdP, pilih OIDC IdP.

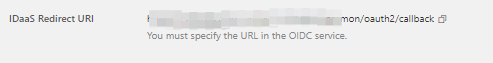

2. Di panel Hubungkan Penyedia Identitas OIDC, salin nilai parameter URI Pengalihan IDaaS. URI ini digunakan untuk menerima hasil otentikasi dan token ID. Anda perlu menentukan URI ini saat membuat aplikasi di IdP Anda.

Peroleh informasi konfigurasi di IdP Anda

1. Buat aplikasi yang mendukung protokol OIDC di IdP Anda dan tentukan nilai parameter URI Pengalihan IDaaS yang telah disalin sebelumnya sebagai URI pengalihan aplikasi.

2. Peroleh informasi berikut dan konfigurasikan parameter di panel Hubungkan Penyedia Identitas OIDC di konsol IDaaS:

ID Klien: ID klien yang digunakan untuk mengirim permintaan ke IDaaS EIAM. Masukkan ID aplikasi IdP Anda.

Rahasia Klien: Rahasia klien yang digunakan untuk mengirim permintaan ke IDaaS EIAM. Masukkan rahasia aplikasi IdP Anda.

Penerbit: Titik akhir penemuan penerbit OIDC.

3. Di panel Hubungkan Penyedia Identitas OIDC, klik Parse di bagian Konfigurasi Titik Akhir. Kemudian, titik akhir akan dimasukkan secara otomatis.

4. Konfirmasi konfigurasi dan klik Next untuk melanjutkan ke langkah Pilih Skenario.

Langkah 2: Pilih skenario

Di langkah Select Scenario, Anda dapat mengaktifkan satu atau lebih fitur sesuai kebutuhan bisnis Anda.

Federated Authentication: Jika fitur ini diaktifkan, Anda dapat mengimplementasikan masuk berbasis OIDC.

Manual Account Binding: Setelah fitur ini diaktifkan, jika akun OIDC pengguna belum terikat ke akun IDaaS, pengguna dapat secara manual menyelesaikan pengikatan akun selama masuk berbasis OIDC. Setelah pengikatan akun selesai, pengguna dapat menggunakan akun OIDC untuk masuk ke IDaaS EIAM.

Automatic Account Binding: Setelah fitur ini diaktifkan, jika akun OIDC pengguna belum terikat ke akun IDaaS dan bidang akun IDaaS memiliki nilai yang sama dengan bidang akun OIDC, sistem secara otomatis menyelesaikan pengikatan akun. Anda dapat mengatur parameter Aturan Pemetaan ke Select Field dan memilih bidang di token ID. Anda juga dapat menggunakan ekspresi lanjutan untuk menambahkan bidang kustom. Untuk informasi lebih lanjut, lihat Ekspresi Lanjutan untuk Bidang Akun. Setelah pengikatan akun selesai, pengguna dapat menggunakan akun OIDC untuk masuk ke IDaaS EIAM.

Automatically Create Account: : Setelah fitur ini diaktifkan, jika akun OIDC pengguna belum terikat ke akun IDaaS, akun IDaaS dibuat secara otomatis selama masuk berbasis OIDC. Informasi akun diperbarui setiap kali pengguna masuk ke IDaaS EIAM menggunakan akun OIDC.

Specified Organization: Jika Anda masuk ke IDaaS EIAM menggunakan akun OIDC, akun IDaaS yang tidak termasuk dalam organisasi secara otomatis ditetapkan ke organisasi yang dipilih. Secara default, organisasi root dipilih saat Anda mengonfigurasi bidang ini. Anda dapat mencari organisasi atau memilih organisasi dari daftar drop-down.

Automatically Update Information: Setelah fitur ini diaktifkan, jika Anda masuk ke IDaaS EIAM menggunakan akun OIDC, informasi akun IDaaS diperbarui secara otomatis berdasarkan pemetaan bidang.

Jika Anda mengaktifkan Manual Account Binding dan Automatic Account Binding, sistem akan memberikan prioritas pada pengikatan akun otomatis selama masuk berbasis OIDC. Fitur Pengikatan Akun Otomatis hanya tersedia untuk instance IDaaS Edisi Uji Coba dan Edisi Perusahaan. Jika Anda ingin menggunakan fitur ini, pastikan instance IDaaS Anda memenuhi persyaratan ini sebelumnya.

Konfirmasi konfigurasi dan klik Confirm.

Langkah 3: (Opsional) Konfigurasikan pemetaan bidang

Setelah Anda mengaktifkan Automatically Create Account atau Automatically Update Information, langkah Field Mapping akan ditampilkan.

Jika akun IDaaS dibuat oleh IdP seperti DingTalk atau Azure AD, data akun diperbarui berdasarkan IdP, bukan pemetaan bidang.

Setelah mengaktifkan Buat Akun Secara Otomatis, nilai bidang akun IDaaS secara otomatis berubah berdasarkan nilai bidang di token ID saat Anda masuk ke IDaaS EIAM menggunakan akun OIDC. Sebagai contoh, nama tampilan akun IDaaS disetel ke nama di token ID.

Pengguna dapat masuk ke IDaaS EIAM menggunakan akun dalam urutan prioritas berikut: akun OIDC yang terikat ke akun IDaaS, akun OIDC yang dapat secara otomatis terikat ke akun IDaaS, dan akun OIDC yang dapat secara manual terikat ke akun IDaaS atau akun IDaaS yang dibuat secara otomatis.

Jika akun OIDC tidak terikat ke akun IDaaS atau tidak dapat secara otomatis terikat ke akun IDaaS, kotak dialog berikut muncul. Pengguna dapat secara manual mengikat akun OIDC ke akun IDaaS yang ada atau secara manual membuat akun IDaaS.

Anda dapat menghapus OIDC IdP di halaman IdPs. Setelah OIDC IdP dihapus, konfigurasi terkait segera dihapus dan tidak dapat dipulihkan, serta fitur terkait menjadi tidak tersedia.