Deskripsi masalah

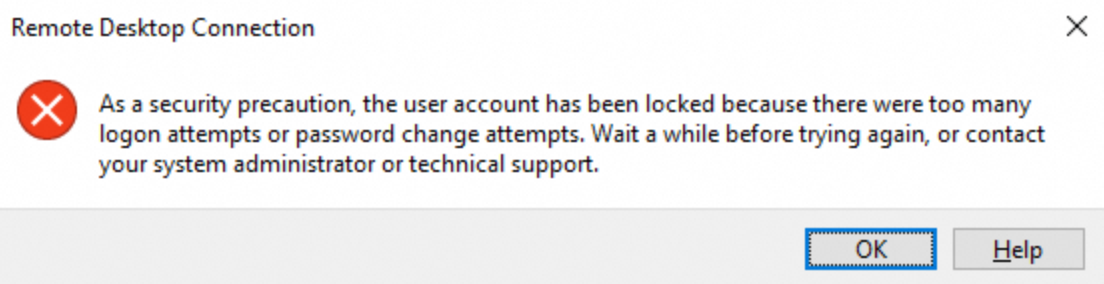

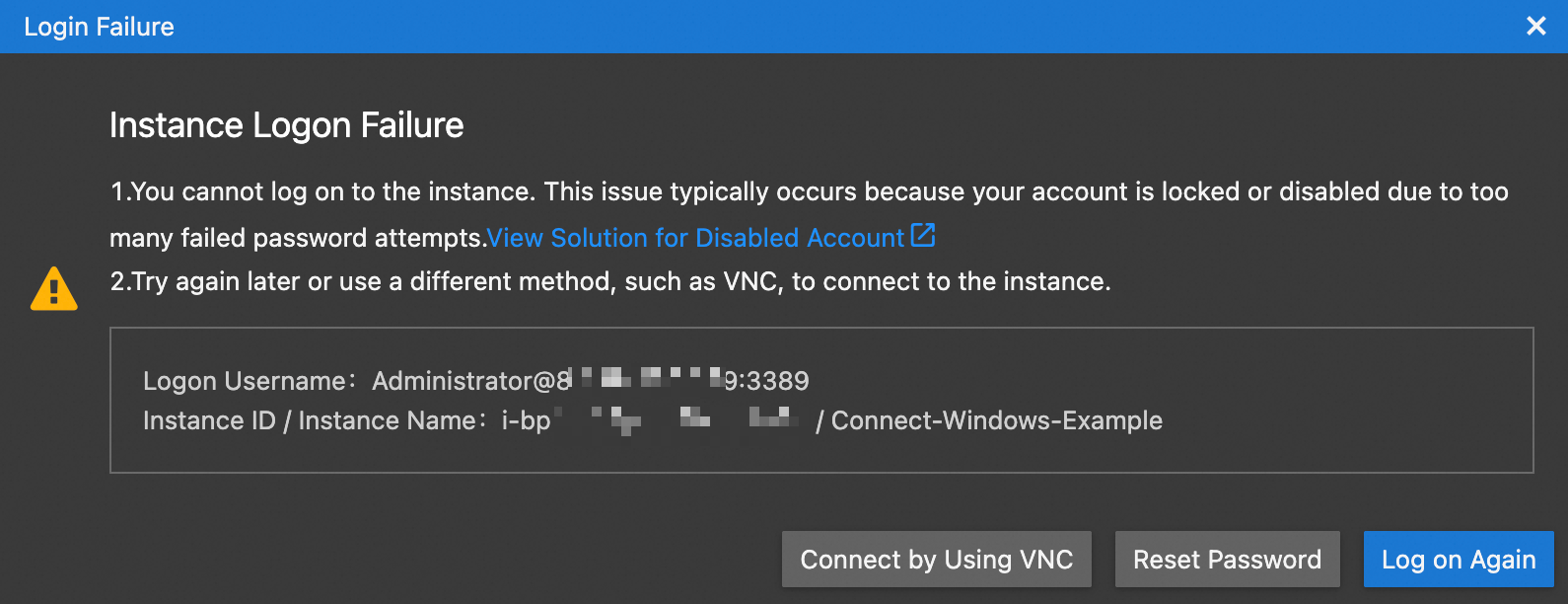

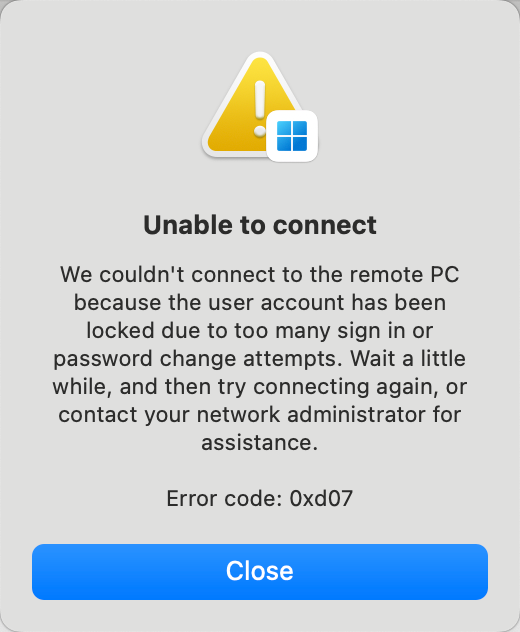

Saat mencoba menghubung ke instans Windows menggunakan Remote Desktop, Workbench, atau Windows App, pesan error berikut muncul: The user account has been locked because there were too many logon attempts or password change attempts.

Remote Desktop

Workbench

Windows APP

Penyebab

Error ini terjadi karena kebijakan keamanan Windows mengunci akun pengguna secara otomatis. Tindakan protektif ini dipicu oleh salah satu kondisi berikut:

Terlalu banyak upaya login yang gagal: Jumlah upaya login yang gagal telah melebihi "account lockout threshold" sistem.

Dugaan serangan brute-force: Jika port RDP instans Anda (default: 3389) diekspos ke internet publik, instans tersebut kemungkinan besar menjadi target serangan brute-force yang dapat memicu penguncian akun. Ini merupakan risiko keamanan serius yang memerlukan investigasi segera.

Prosedur

Langkah 1: Isolasi instans dan blokir akses RDP

Untuk mencegah serangan lebih lanjut selama proses membuka kunci akun, segera blokir semua upaya login eksternal.

Buka ECS console - Instance. Di bilah navigasi atas, pilih wilayah dan resource group target.

Klik ID instans target untuk membuka halaman detailnya.

Buka tab , lalu klik salah satu Security Group ID untuk membuka halaman detailnya.

Nonaktifkan aturan yang mengizinkan akses RDP untuk security group Anda.

Hapus semua aturan inbound yang mengizinkan akses ke port RDP (default adalah

3389), atau ubah Allow menjadi Deny.PentingSebelum melakukan perubahan, catat konfigurasi awal security group agar dapat dipulihkan nanti.

Langkah 2: Login melalui VNC untuk unlock akun

Akun akan otomatis terbuka setelah login melalui VNC berhasil.

Di halaman detail instans, klik . Di bagian VNC, klik Sign in now.

Login ke sistem Windows.

Di jendela VNC, klik di pojok kiri atas untuk unlock sistem.

Pilih akun pengguna (Administrator secara default), masukkan password instans, lalu login ke sistem Windows.

Jika Anda belum menyetel password atau lupa, klik All Actions > Reset Instance Password di halaman detail instans.

Langkah 3: Pulihkan akses RDP

Izinkan hanya alamat IP tepercaya untuk mengakses instans menggunakan RDP. Jika perangkat lokal Anda menggunakan alamat IP dinamis, gunakan terminal Workbench atau Alibaba Cloud Client untuk terhubung ke instans ECS Anda. Alat ini dapat mengonfigurasi aturan security group yang diperlukan secara otomatis dengan sekali klik, sehingga tidak memerlukan modifikasi manual.

Identifikasi alamat IP atau blok CIDR yang diizinkan.

Kunjungi

https://cip.ccdi browser Anda untuk mendapatkan alamat IP publik perangkat lokal Anda. Gunakan alamat IP ini dalam konfigurasi security group.Modifikasi aturan security group secara manual.

Di tab Inbound pada halaman detail security group, klik Add Rule. Konfigurasikan aturan untuk hanya mengizinkan alamat IP publik atau blok CIDR tertentu untuk terhubung ke instans menggunakan RDP.

Tindakan

Prioritas

Protokol

Tujuan (Instans saat Ini)

Sumber

Allow

1

Custom TCP

RDP (3389)

Port default adalah 3389. Jika Anda telah mengubah port, sesuaikan nilai ini.

Atur kolom ini ke alamat IP publik atau blok CIDR yang telah ditentukan.

PentingJangan mengatur source ke

0.0.0.0/0. Mengekspos port RDP ke internet publik membuat instans Anda sangat rentan terhadap serangan brute-force, yang dapat menyebabkan penguncian akun berulang.

Langkah 4: Verifikasi koneksi RDP

Gunakan klien Remote Desktop untuk terhubung ke instans dan pastikan Anda dapat login dengan sukses.

Rekomendasi keamanan

Ubah port RDP default: Daripada menggunakan port

3389yang umum diketahui, konfigurasikan RDP pada port kustom untuk menghindari automated scanners.Terapkan kebijakan password yang kuat: Wajibkan penggunaan password yang kompleks dan perbarui secara berkala untuk meningkatkan ketahanan terhadap serangan brute-force.