알리바바 클라우드 엑셀런스 아키텍쳐는 디자인 원칙과 솔루션의 조합으로 구성되어있으며, 고객이 안전하고, 신뢰할 수 있으며, 효율적인 어플리케이션을 클라우드 상에서 구현하는 것을 돕습니다.

알리바바 클라우드 네트워크 엑셀런스 아키텍쳐는 고객으로 하여금, 네트워크 플래닝과 설계를 높은 수준에서 수행할 수 있도록 가이드라인을 제시합니다. 고객은 탄탄하고, 안전하면서도 확장성이 있는 클라우드 서비스를 구축할 수 있습니다.

지리적 위치 결정

• 서비스 수신자의 위치에 맞는 리전을 선택합니다. 클라우드 리소스의 보유량과 레이턴시를 고려하여 AZ를 선택합니다.

IP 주소 디자인

• VPC CIDR 블럭 : 미래의 네트워크 용량을 대비하기 위해 최소한 16비트 마스크를 사용할 것을 권장합니다. (10/8 : 초대용량, 172.16/12 : 대용량, 192.168/16 : 중간)

• 복수의 VPC IP주소는 중복될 수 없습니다.

• vSwitch CIDR 블럭 : 10비트, 12비트 마스크의 VPC에서는 20비트 서브넷 마스크를 추천합니다. 16비트 사이즈의 VPC에서는 24비트 서브넷 마스크를 추천합니다.

스위치(서브넷) 디자인

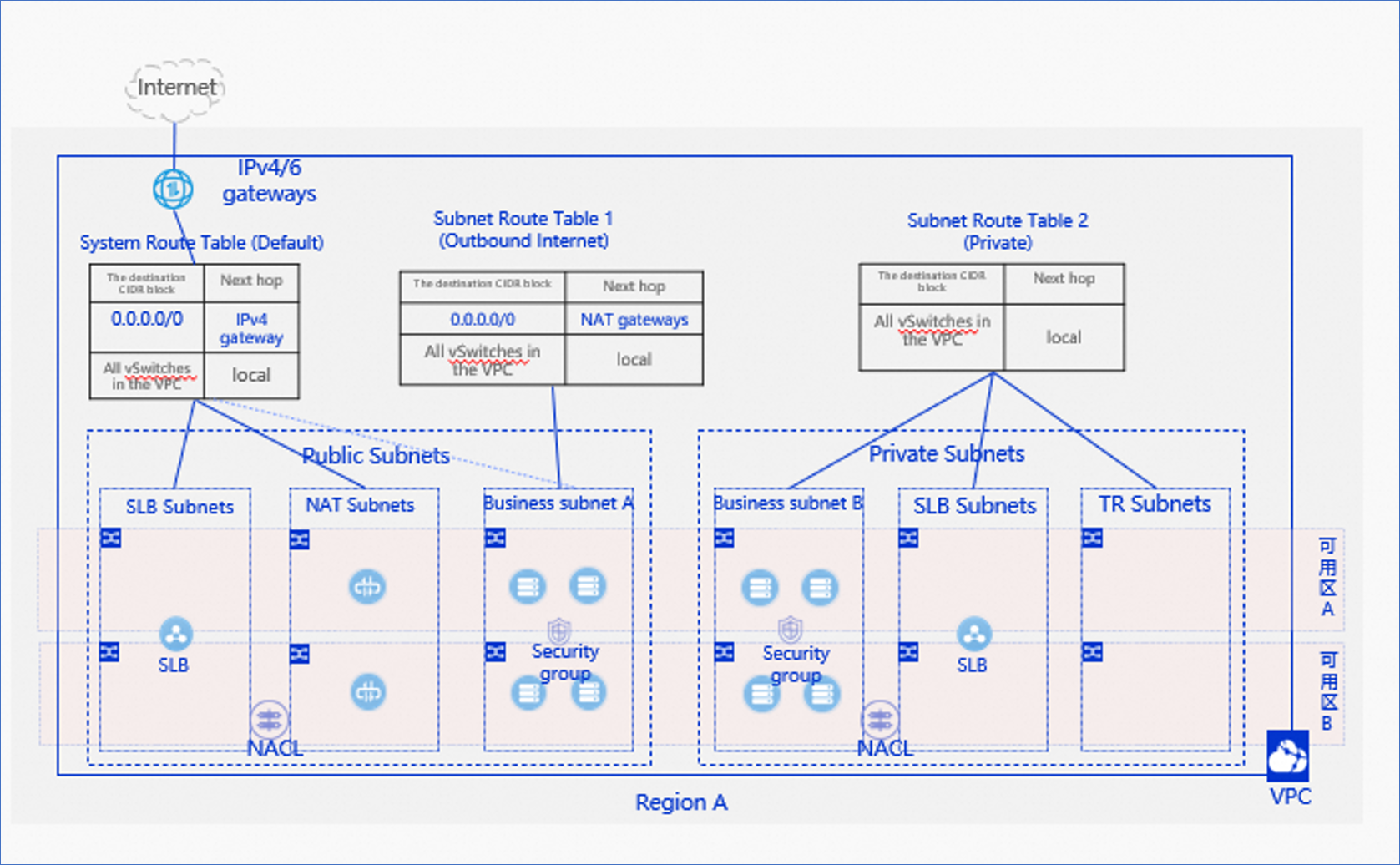

• VPC는 다양한 타입의 스위치(서브넷)으로 구성됩니다 : SLB 스위치, NAT 스위치, TR 스위치. Public과 Private 스위치에 서비스 서버가 위치합니다.

• 인터넷망에 연결되는 스위치의 서브넷은 Public으로 정의됩니다. 인터넷망에 연결되지 않는 스위치는 Private으로 정의합니다.

• 다른 존에 위치한 두 개의 스위치는 고가용성을 보장합니다.

라우팅 테이블 디자인

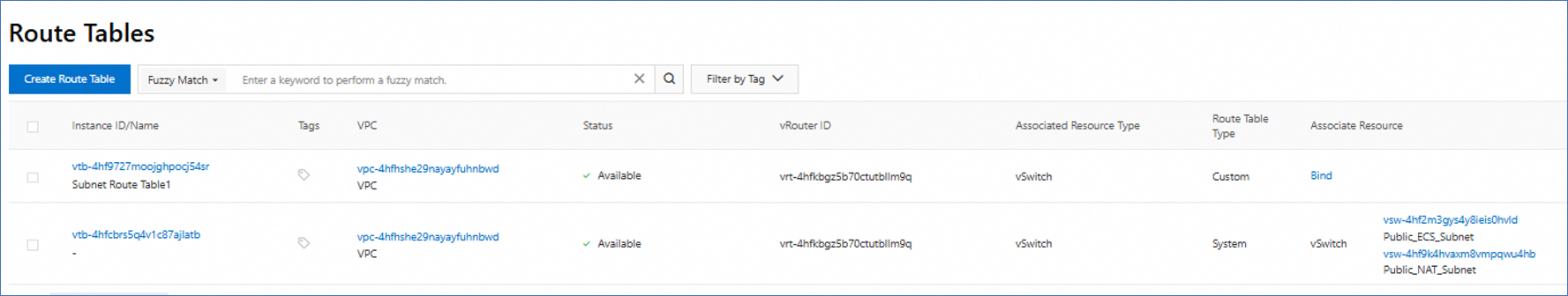

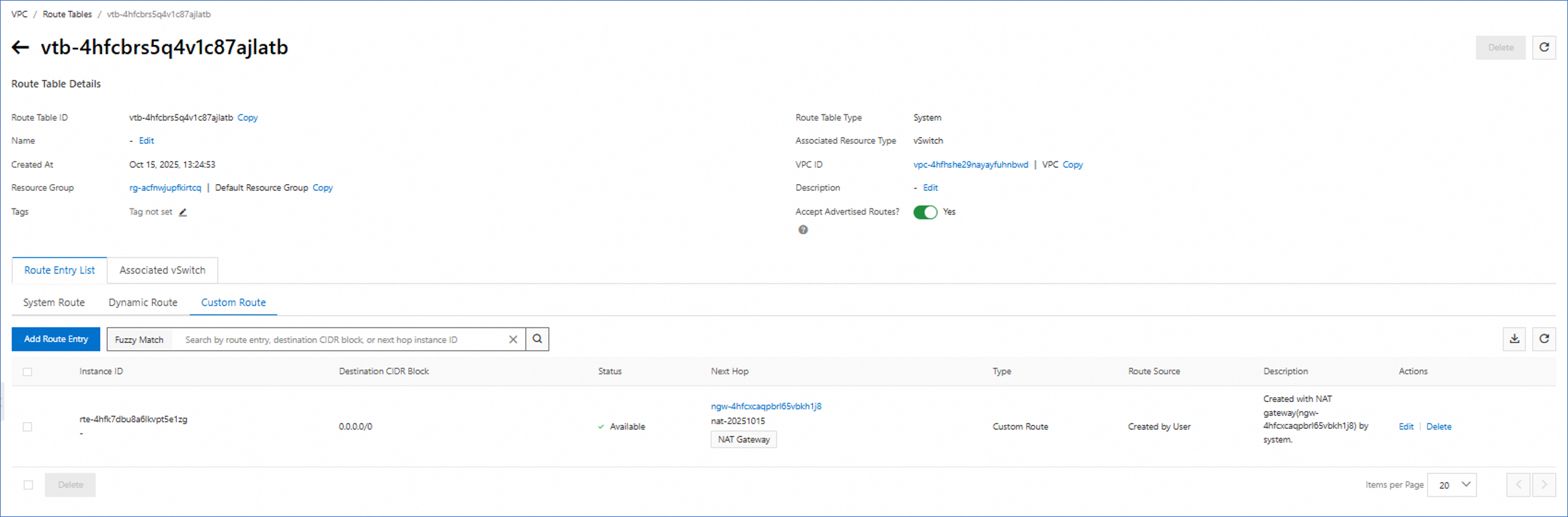

• 시스템 라우팅 테이블(디폴트) : VPC를 생성하면, 시스템은 시스템 라우트 테이블을 기본으로 생성하며, VPC 내부의 모든 vSwitch로의 라우팅을 포함합니다. 아웃바운드 public 네트워크 요구사항이 있고, IPv4/6 게이트웨이가 설정되어 있을경우, 해당 라우트 테이블에 next hop이 게이트웨이로 향하는 0.0.0.0/0 라우트가 추가됩니다. 이 테이블은 public 서브넷과 연결됩니다. 서비스 서브넷에 외부 인터넷망 연결이 필요한 서버가 있을경우에도 디폴트 라우트 테이블을 연결해야 합니다.

• 서브넷 라우트 테이블1 (아웃바운드 인터넷) : 서비스 서브넷의 서버가 NAT 게이트웨이를 통해 외부 통신하고, IPv4/6 게이트웨이가 구성되어있을경우, 이 테이블을 생성하여 연결합니다. 0.0.0.0/0 프리픽스를 이 테이블의 라우트 엔트리에 추가하고 NAT 게이트웨이로 Next Hop을 지정합니다.

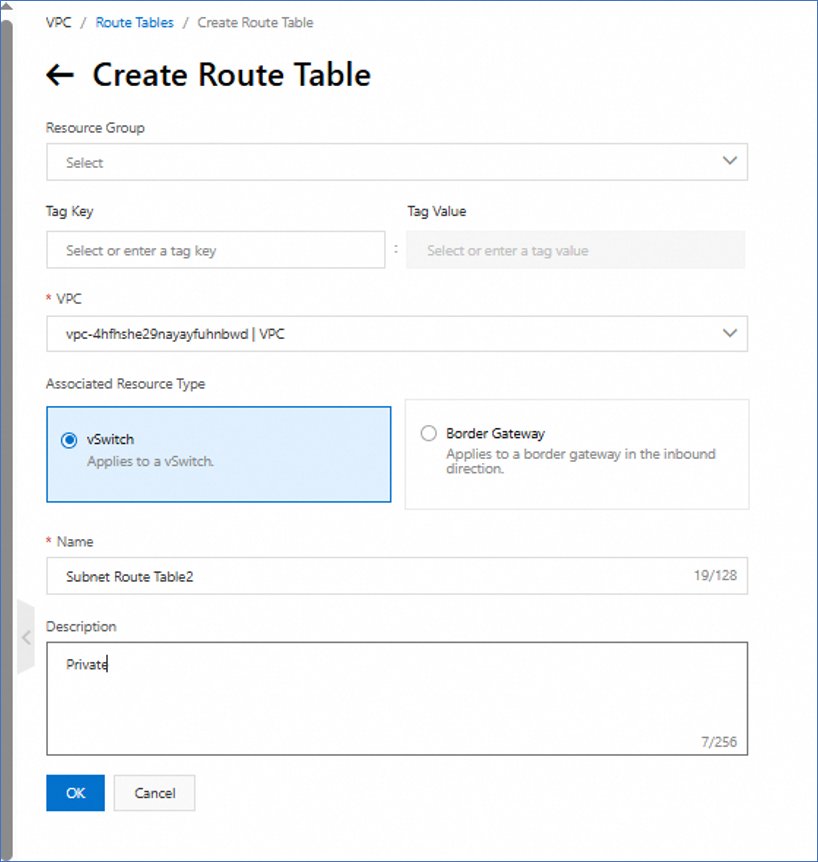

• 서브넷 라우트 테이블2 (사설 네트워크 ) : IPv4/6 게이트웨이가 구성되어 있고, 특정 스위치가 내부망 통신만이 필요하며, 퍼블릭 네트워크 차단 기능을 통제할 때 생성합니다. 해당 서브넷을 이 라우팅 테이블에 연결하세요. 이 테이블에는 VPC 내부의 vSwitch로의 라우트만 존재합니다.

안정성

• 고객의 애플리케이션은 AZ를 걸쳐 배포하여 멀티액티브 서비스를 구현할 수 있습니다. 여러 AZ에 배포하여 동일 도시에서 다중 활성 서비스를 구현할 수 있습니다. NAT, SLB, CEN 및 VPC와 함께 사용되는 기타 네트워크 솔루션은 멀티-AZ에 배포되어 높은 안정성을 달성합니다.

보안성

• 스위치는 퍼블릭 스위치와 프라이빗 스위치로 구분되며, 퍼블릭 네트워크에 있는 애플리케이션과 인터넷 접속이 금지된 애플리케이션은 서로 다른 스위치에 배포됩니다.

• NACL은 스위치 간 보호를 위해 사용됩니다.

• Security Group은 서버 그룹 간 보호를 위해 사용됩니다.

• Cloud Firewall은 인터넷과 NAT 경계를 보호하여 애플리케이션 보안을 강화합니다.

성능과 확장성

• IP 주소는 기존의 인트라넷 주소와 충돌될 수 없습니다. 롱텀 비지니스를 위해 IP 주소 계획을 세우세요.

• 또한, VPC 인트라넷 주소의 부족 문제를 해결하기 위해 VPC 부가 네트워크 세그먼트 기능이 제공됩니다.

가용성

• NIS를 사용하여 퍼블릭 네트워크와 리전간 네트워크 품질을 모니터링 하세요

• NIS를 사용하여 VPC 내부 트래픽과 인트라넷 경로 진단을 시각화하여 진단할 수 있습니다.

자동화

• IaC 자동화 배포 / FC 자동화 운영을 고려하세요.

오버뷰

• 1개의 VPC내에서 Public Subnet과 Private Subnet 을 구분하여 구축한다

• Public Subnet의 ECS에 Public IP 부여없이, Internet Nat Gateway, Ipv4 Gateway를 통하여 인터넷 통신을 연결한다

• Private Subnet의 ECS는 Public IP를 부여받더라도 인터넷 통신을 하지 못한다

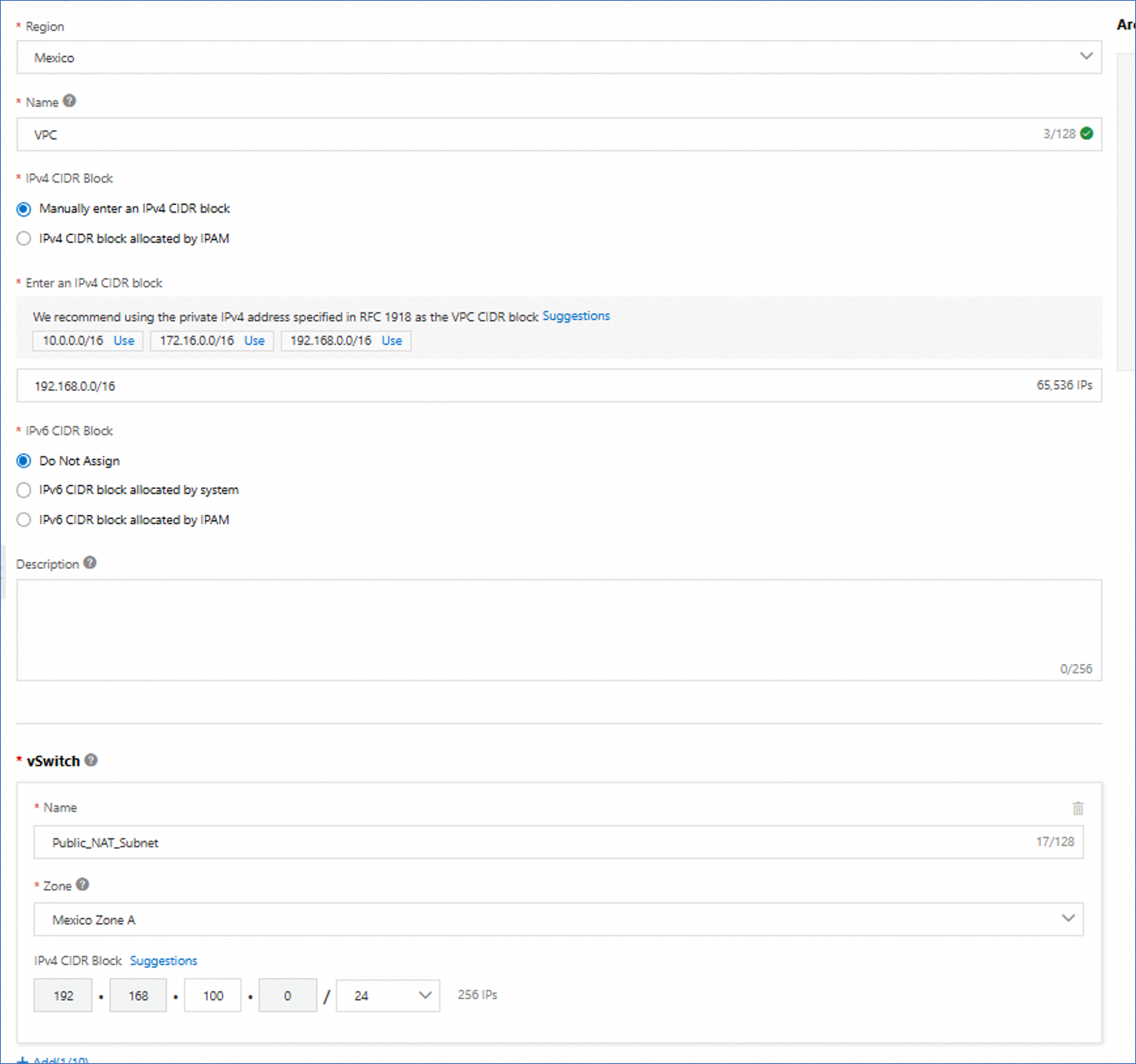

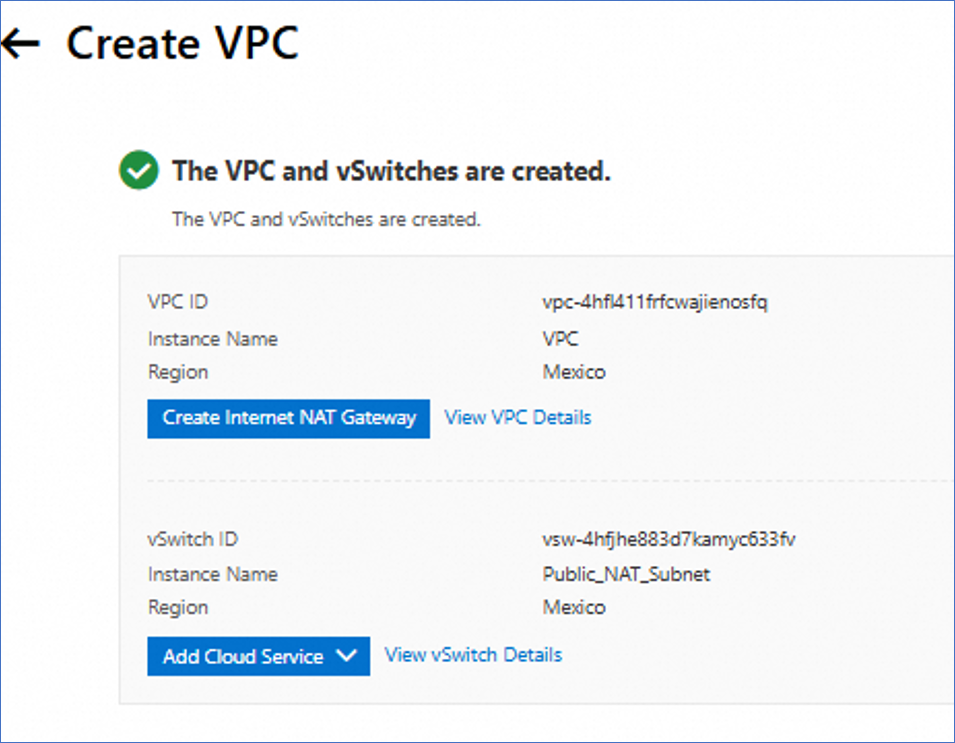

VPC, vSwitch, Nat Gateway 생성

• Region에 VPC 생성 :192.168.0.0/16

• Public_NAT_Subnet 생성 : 192.168.100/24

• Public_ECS_Subnet 생성 : 192.168.101/24

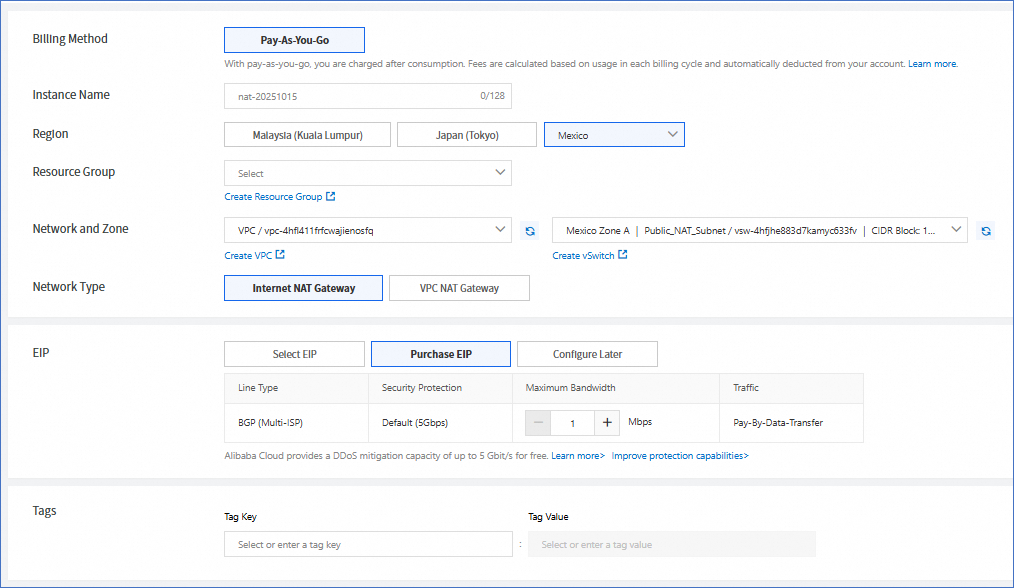

• Internet Nat Gateway 생성 : Public_NAT_Subnet에 생성하며 EIP를 구매하여 어태치 합니다.

Routing Table, Internet Nat Gateway SNAT 엔트리 설정

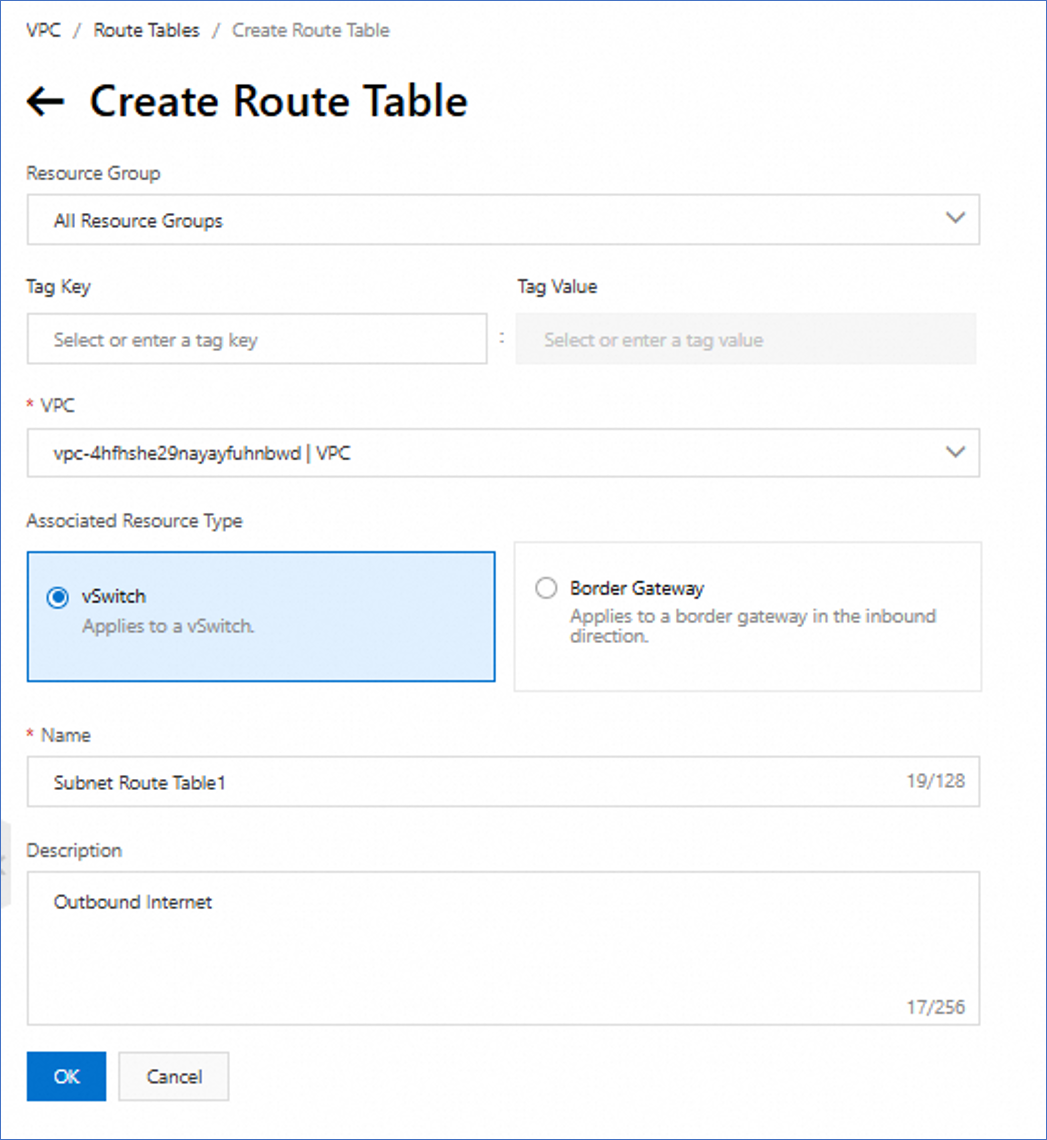

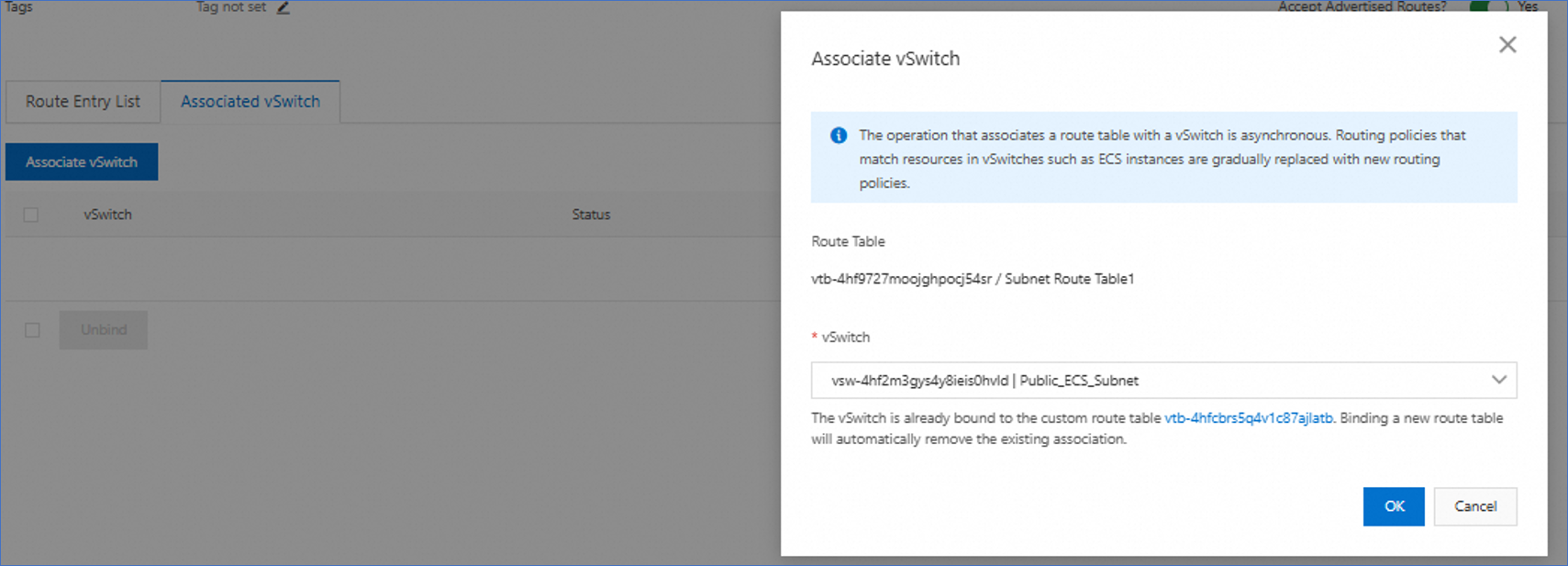

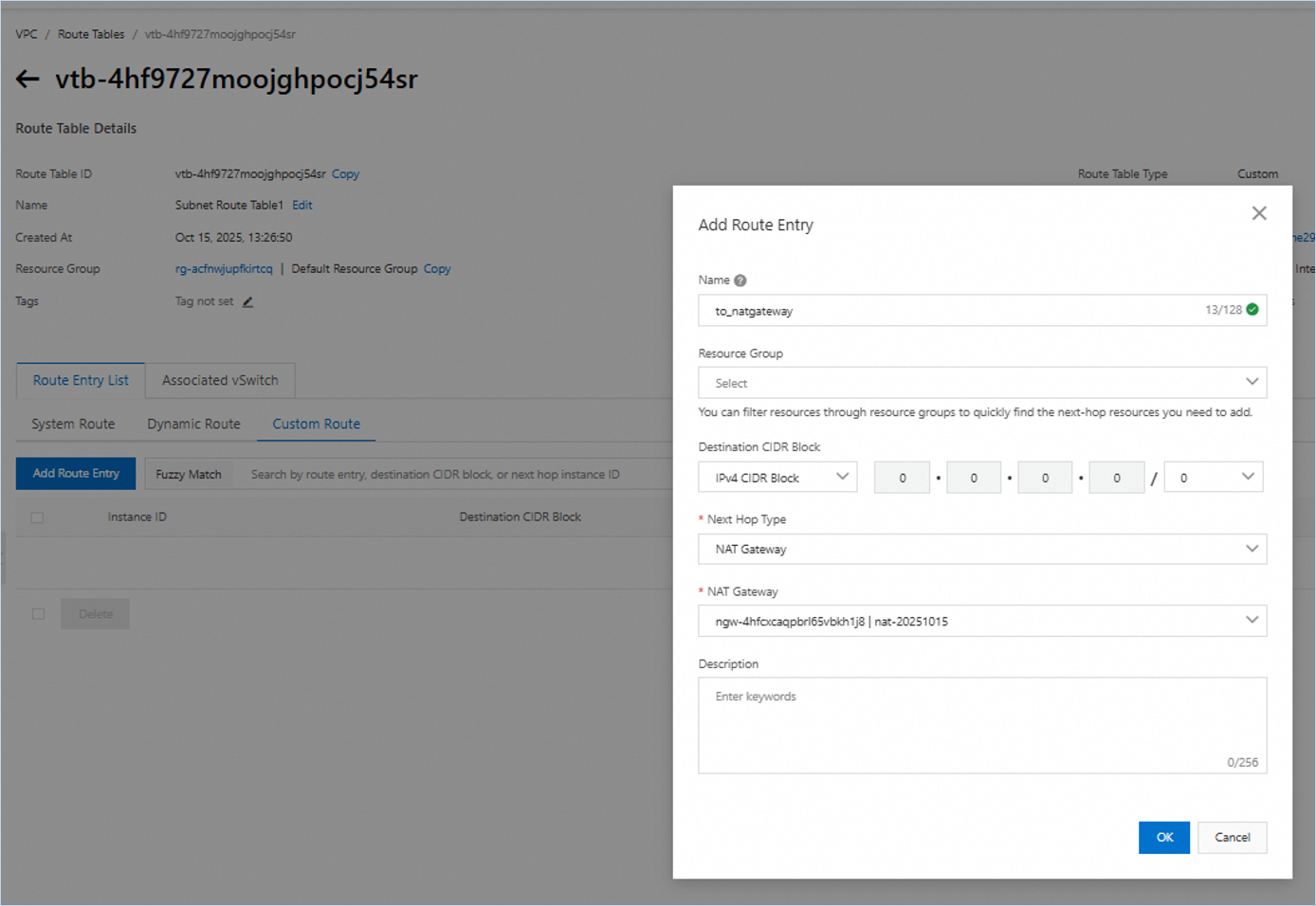

• Subnet route Table1 생성 : Internet Nat gateway와 Public_ECS_Subnet에 연결할 별도의 라우팅 테이블을 생성합니다.

• 기 생성한 Nat Gateway가 System Default Routing Table에 프리픽스 엔트리 등록되어 있기 때문에 삭제합니다.

• 신규 생성한 Subnet Route Table1에 Route Entry를 추가합니다.

Dest CIDR : 0.0.0.0/0

Next Hop Type : NAT Gateway

NAT Gateway : Internet NAT Gateway

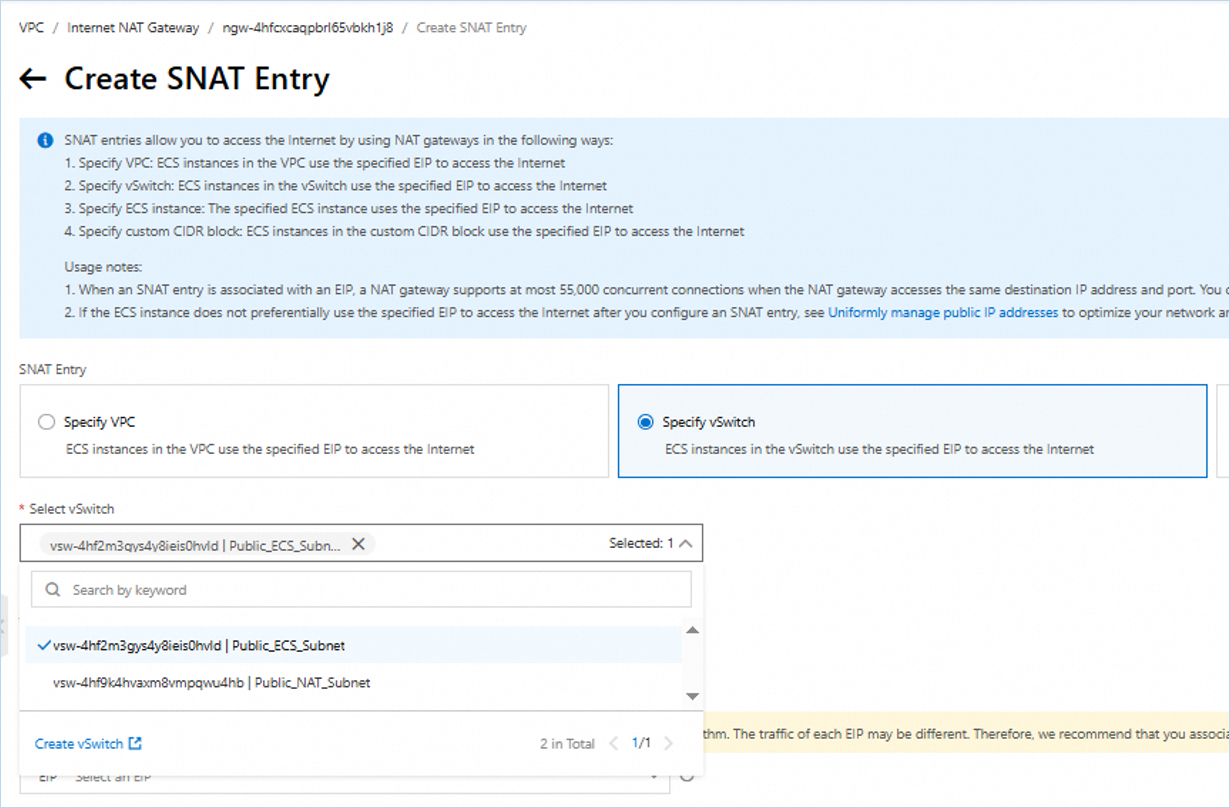

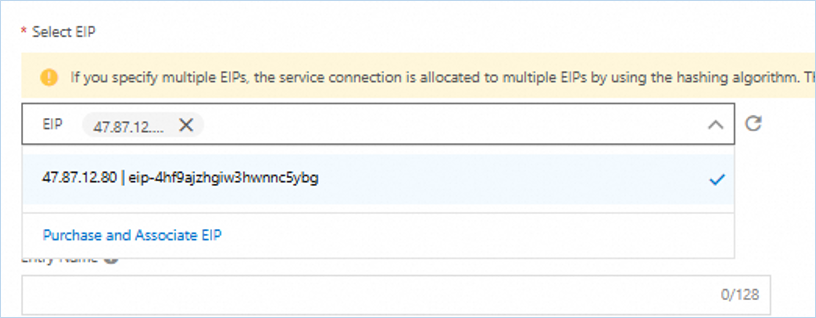

• Internet NAT Gateway에 SNAT Entry를 입력합니다.

vSwitch : Public_ECS_Subnet

EIP : 신규 구매한 EIP 입력

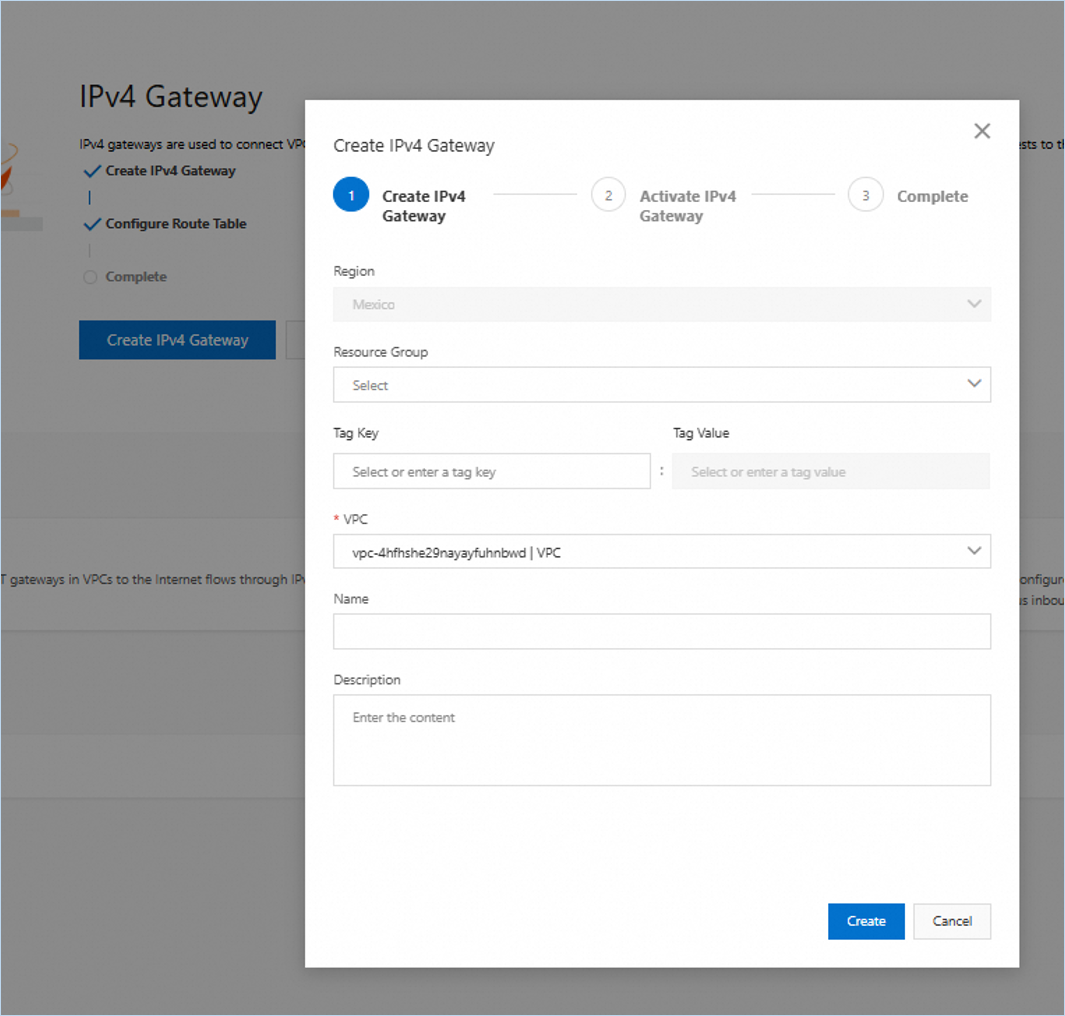

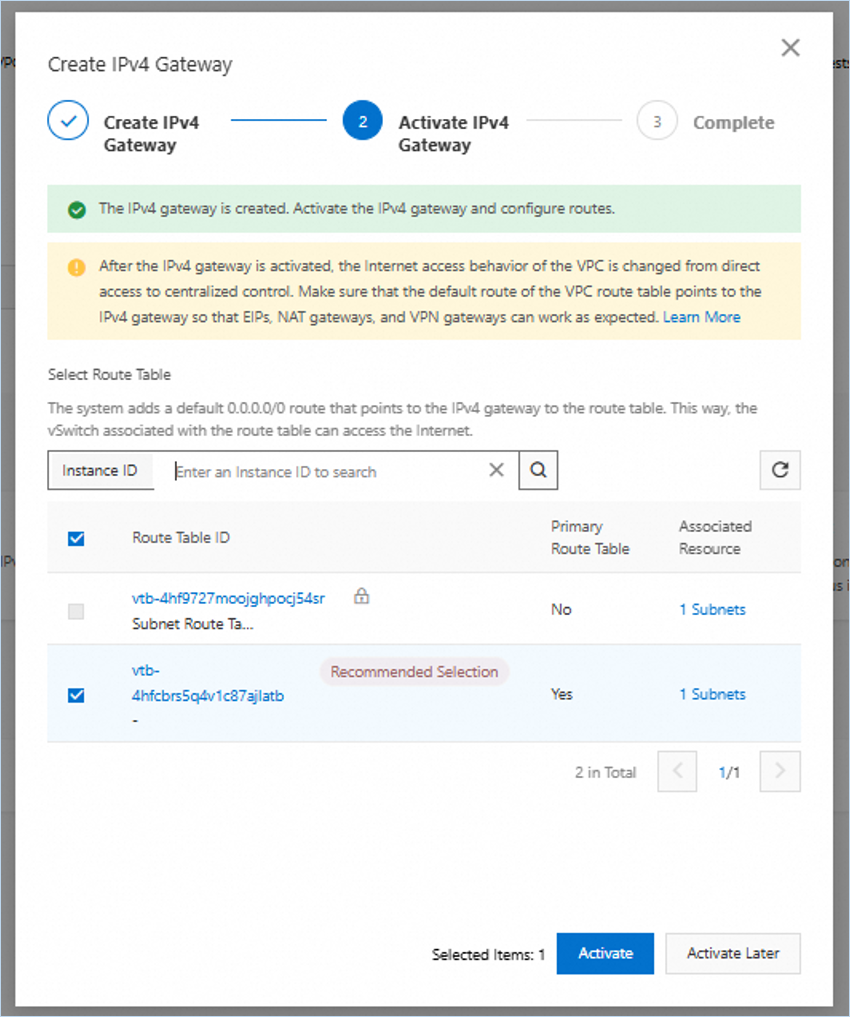

IPv4 Gateway 생성

• IPv4 Gateway 생성 : 생성한 VPC 선택

• IPv4에 연결할 Routing Table 선택 : System Routing Table

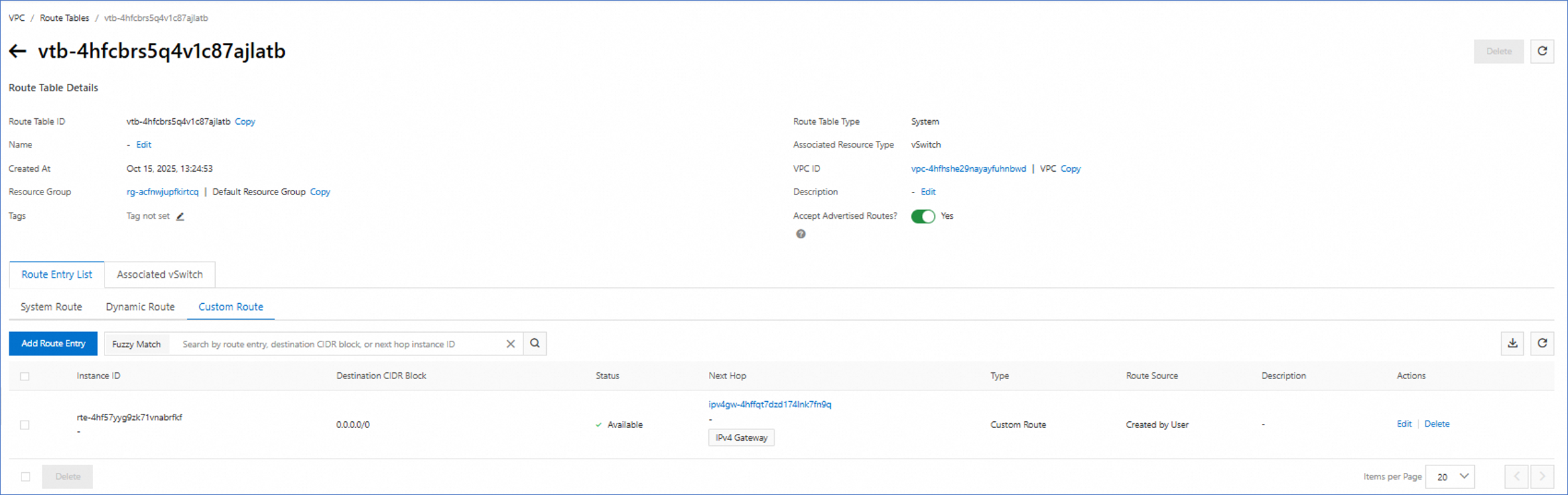

• System Routing Table에서 추가 된 엔트리 확인

Destination CIDR Block : 0.0.0.0/0

Next Hop : IPv4 Gateway

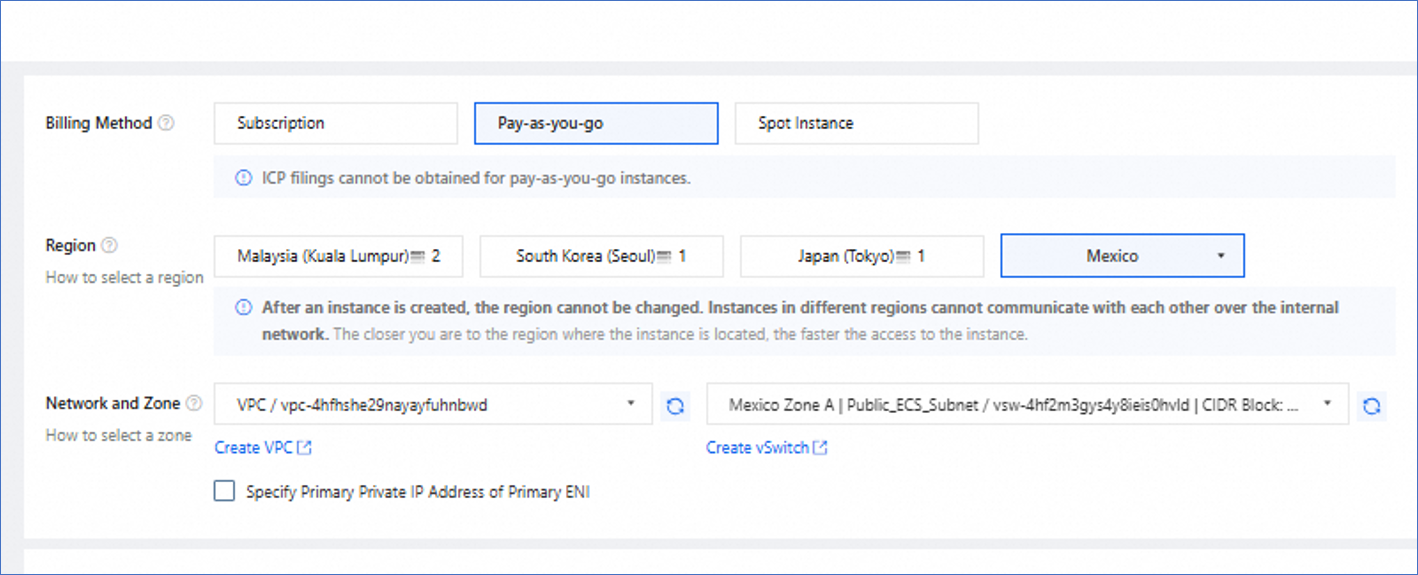

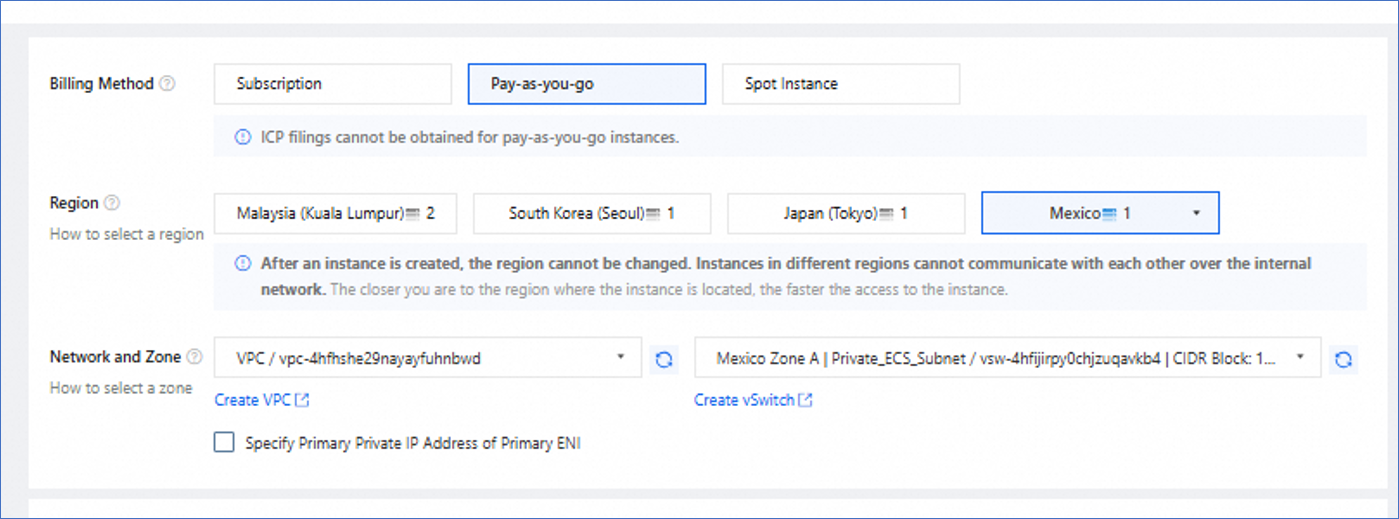

ECS 생성

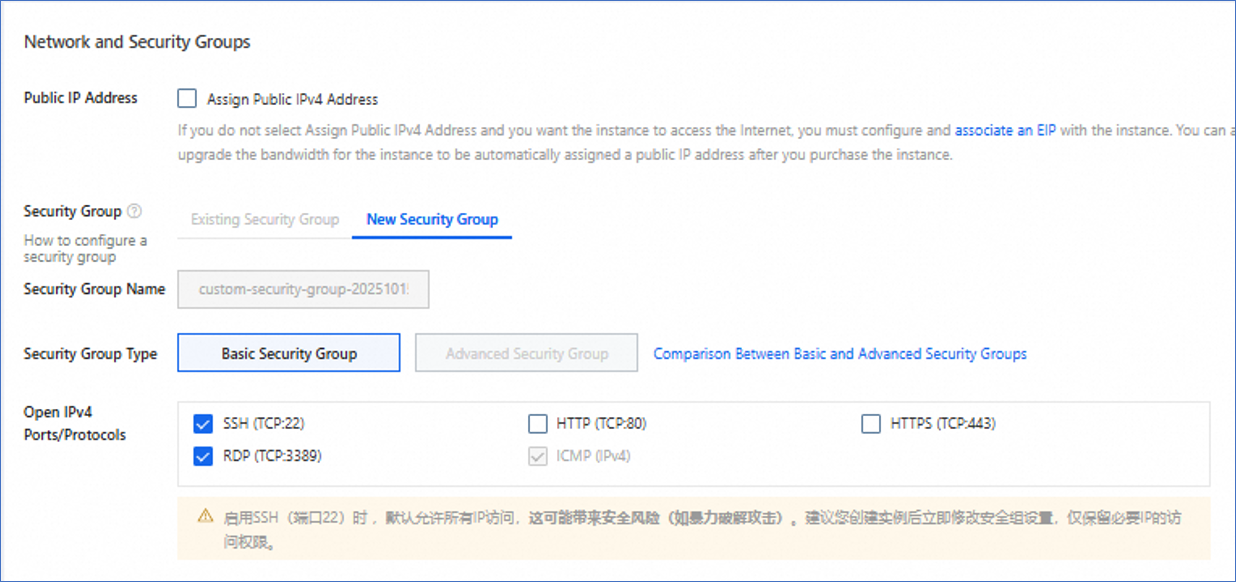

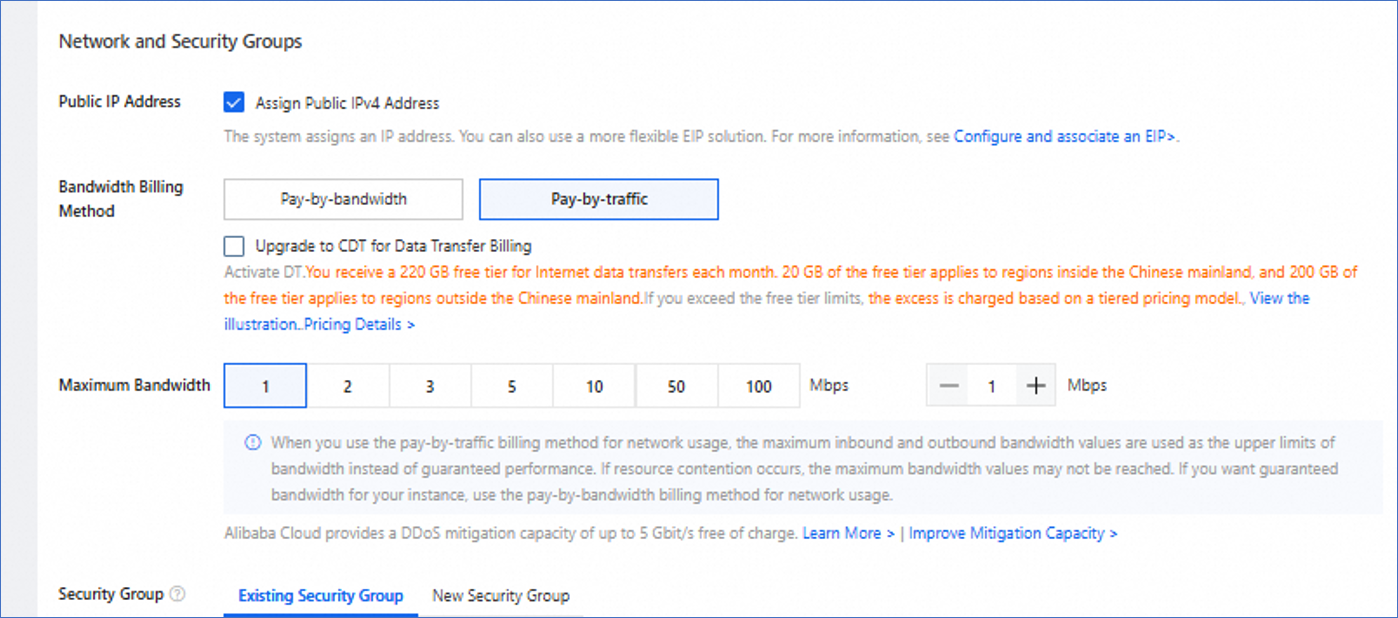

• ECS 생성

vSwitch : Public_ECS_Subnet

Public IP Address : 생성하지 않습니다

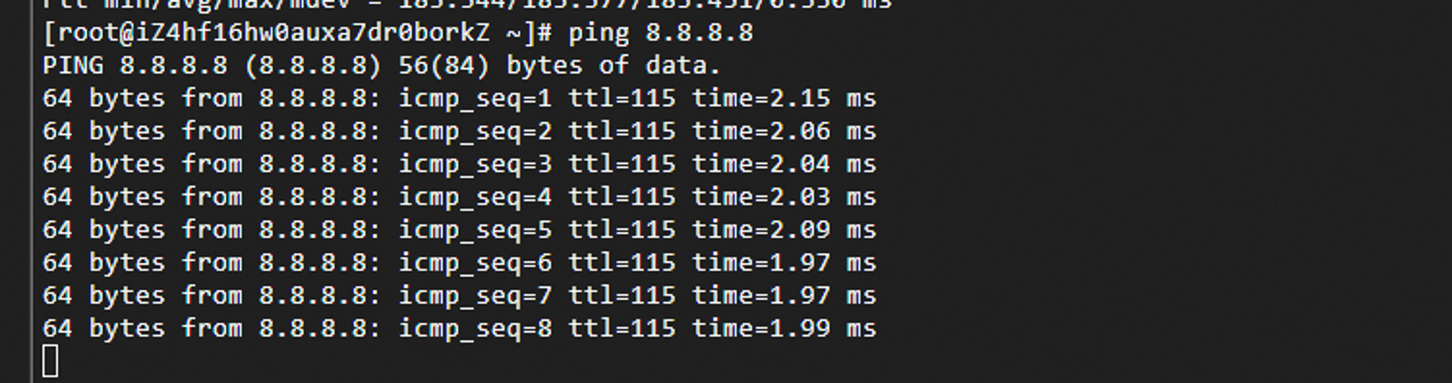

• 외부 인터넷 연결 테스트 : Ping Test 정상 응답시 구성완료

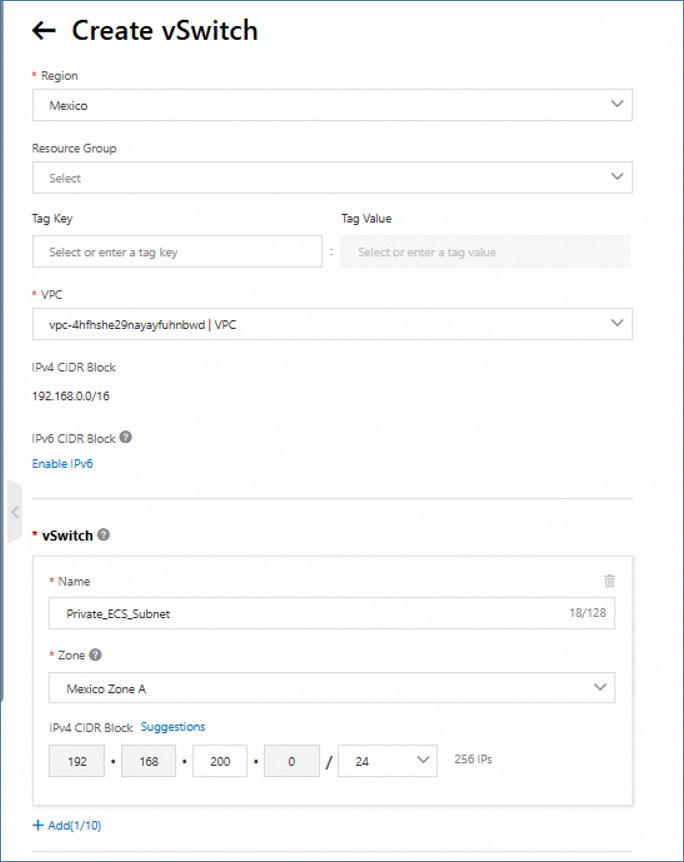

Private Subnet 생성

• vSwitch 생성 : Private_ECS_Subnet

CIDR : 192.168.200.0/24

• Routing Table 생성 : Subnet Route Table2

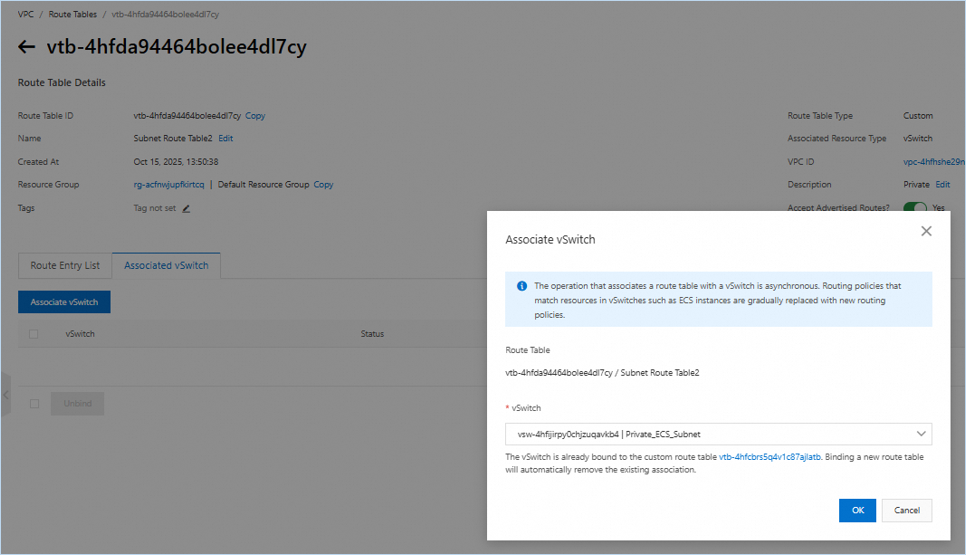

• Routing Table vSwitch 연결 : Private_ECS_Subnet

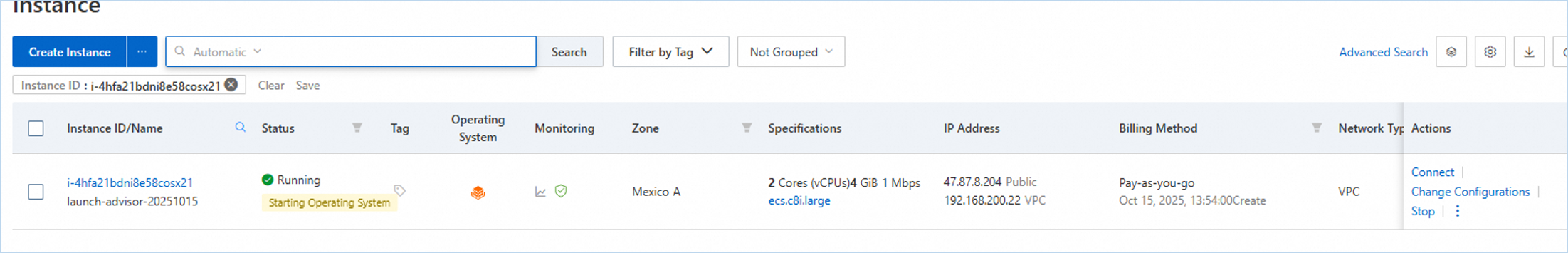

Private Subnet ECS 생성

• vSwitch : Private_ECS_Subnet

• Public IP address : 외부 인터넷 연결 테스트 목적으로 생성

• ECS 확인 : Public IP 할당되어있음

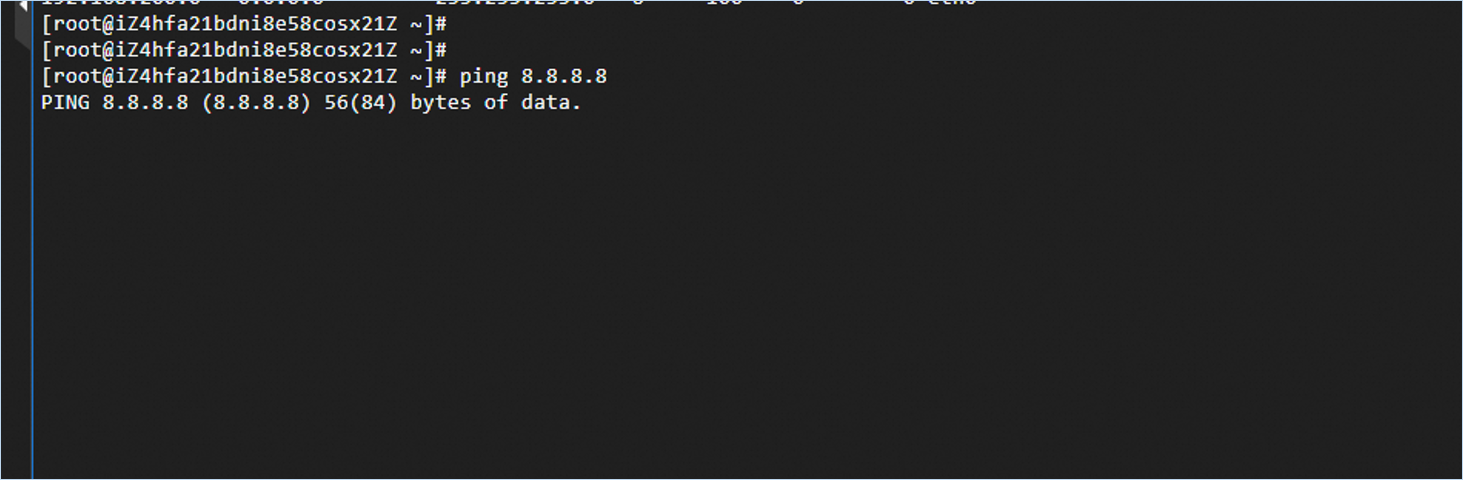

• 외부 네트워크 연결 테스트 : ping 테스트 결과 Public IP 부여됨에도 외부 연결 되지 않음.

NIS Path 검증

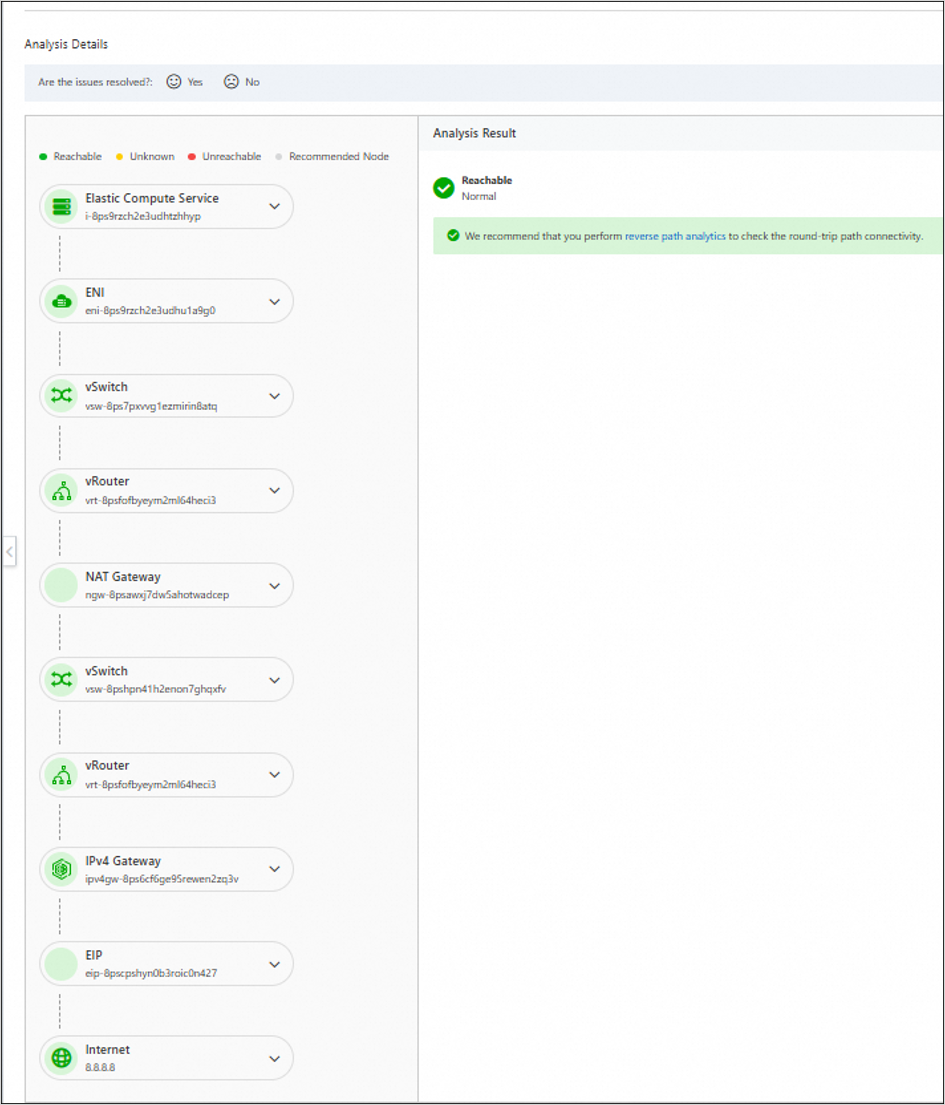

• Public Subnet : ECS-> Nat Gateway -> IPv4 Gateway를 거쳐 외부망 연결 확인

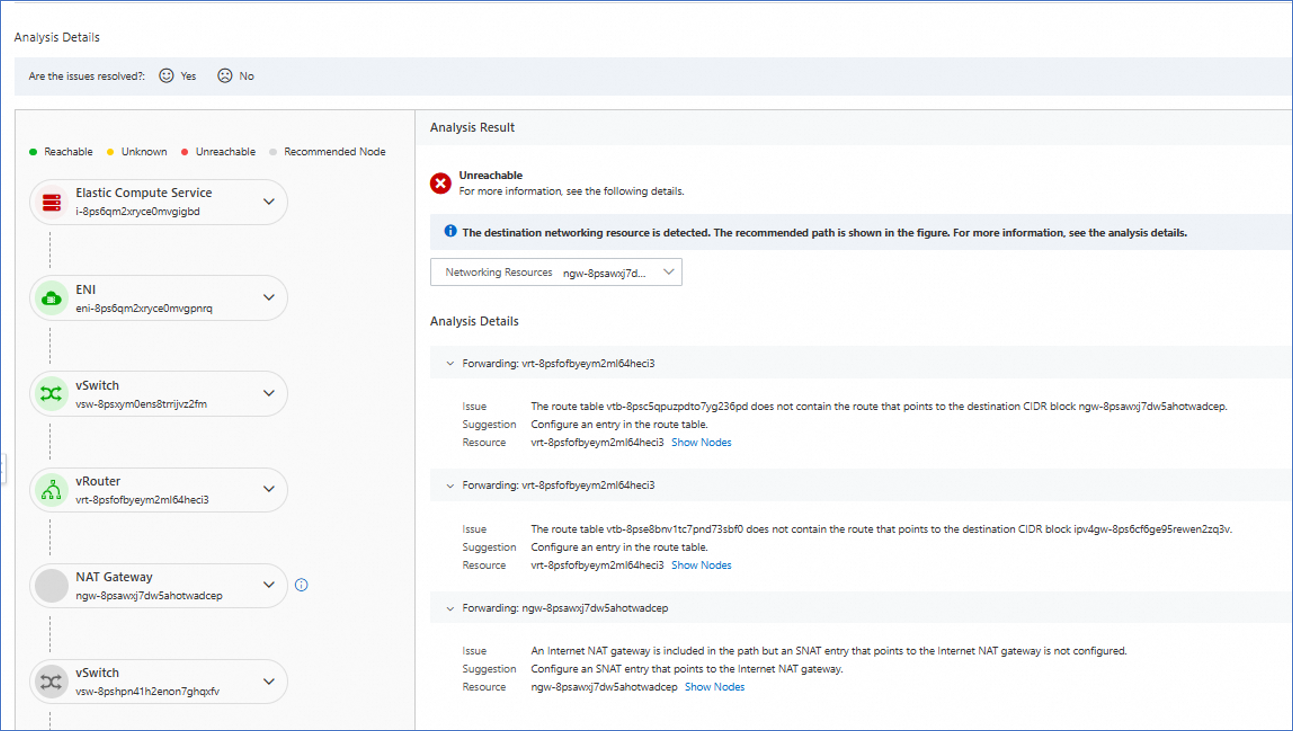

• Private Subnet vRouter에서 외부로 향하는 Route가 없어 외부통신 되지 않음 확인

• https://www.alibabacloud.com/help/en/nat-gateway/user-guide/use-internet-nat-gateway-for-public-network-access

• https://www.alibabacloud.com/help/en/vpc/ipv4-gateway-overview

• https://www.alibabacloud.com/help/en/well-architected/latest/network-security-protection

• 질문은 메일로 바랍니다 : junho.l@alibaba-inc.com

JJ Lim - December 3, 2021

JJ Lim - December 31, 2021

Haemi Kim - June 15, 2021

JJ Lim - July 11, 2022

JJ Lim - November 10, 2021

James Lee - March 5, 2024

PrivateLink

PrivateLink

Connect your VPCs to services in other VPCs through secure, reliable, and private connections.

Learn More Alibaba Cloud PrivateZone

Alibaba Cloud PrivateZone

Alibaba Cloud DNS PrivateZone is a Virtual Private Cloud-based (VPC) domain name system (DNS) service for Alibaba Cloud users.

Learn More VPC

VPC

A virtual private cloud service that provides an isolated cloud network to operate resources in a secure environment.

Learn More Architecture and Structure Design

Architecture and Structure Design

Customized infrastructure to ensure high availability, scalability and high-performance

Learn MoreMore Posts by James Lee